Pytanie 1

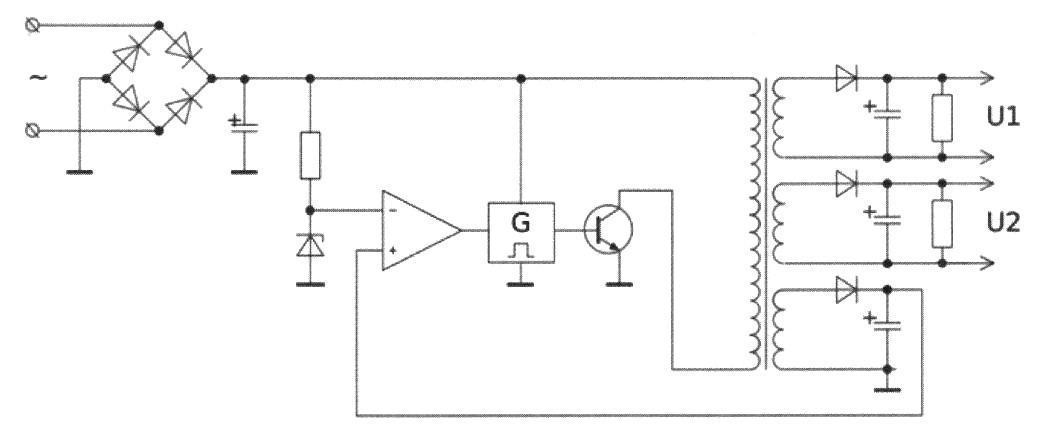

Na rysunku zobrazowano schemat

Wynik: 19/40 punktów (47,5%)

Wymagane minimum: 20 punktów (50%)

Na rysunku zobrazowano schemat

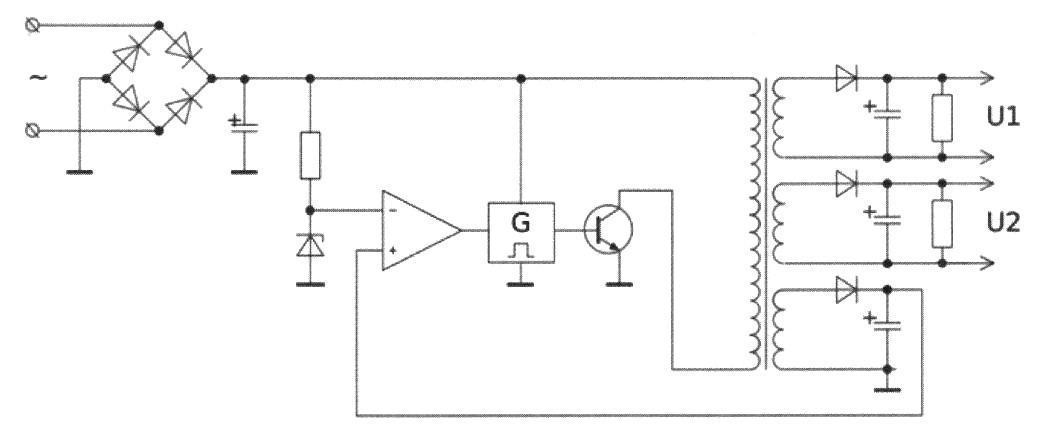

Narzędzie przedstawione do nadzorowania sieci LAN to

Wskaź na błędny układ dysku z użyciem tablicy partycji MBR?

Programem, który pozwala na zdalne monitorowanie działań użytkownika w sieci lokalnej lub przejęcie pełnej kontroli nad zdalnym komputerem, jest

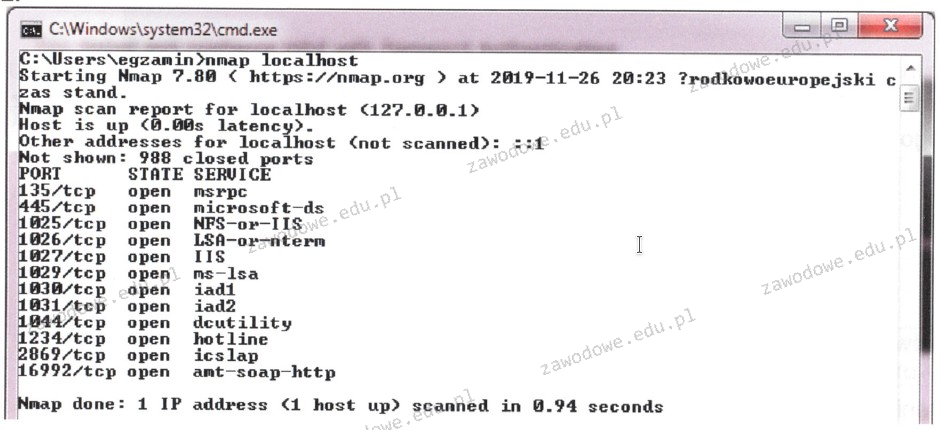

Jakie urządzenie zostało pokazane na ilustracji?

Która z usług umożliwia centralne zarządzanie identyfikacjami, uprawnieniami oraz zasobami w sieci?

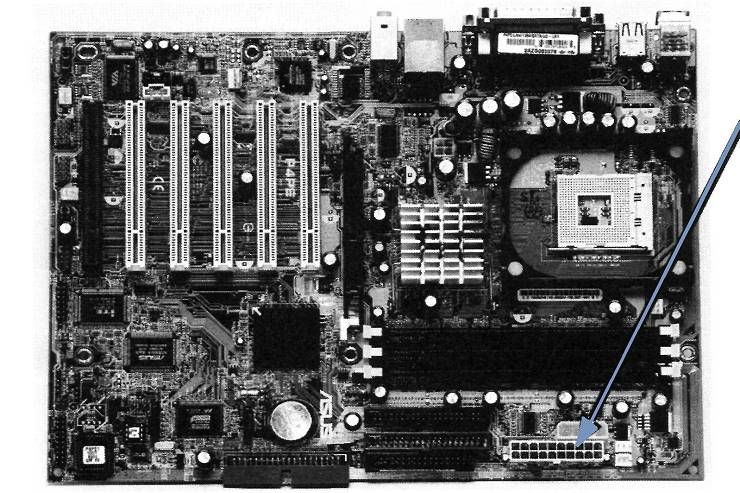

Na zdjęciu widać płytę główną komputera. Strzałka wskazuje na

W nagłówku ramki standardu IEEE 802.3 w warstwie łącza danych znajduje się

Określ adres sieci, do której przypisany jest host o adresie 172.16.0.123/27?

Który z wymienionych protokołów jest szyfrowanym protokołem do zdalnego dostępu?

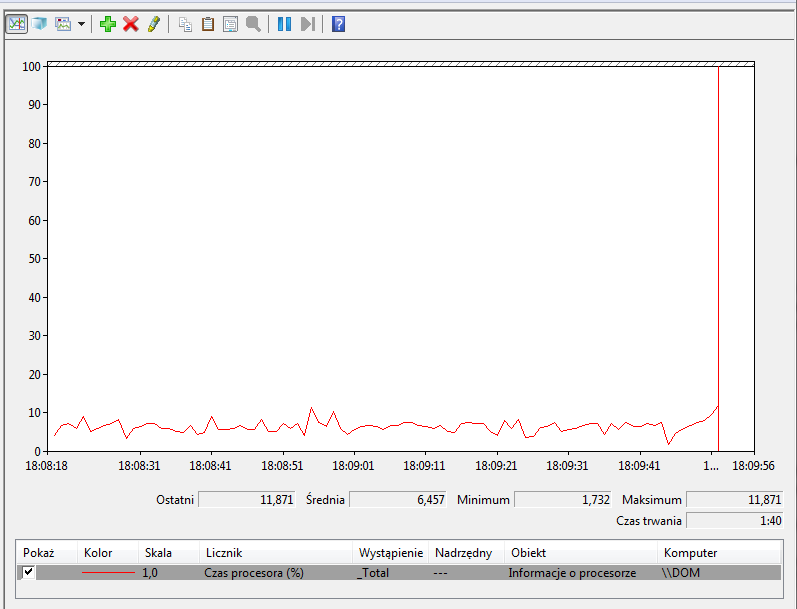

Narzędziem służącym do monitorowania efektywności oraz niezawodności w systemach Windows 7, Windows Server 2008 R2 i Windows Vista jest

Zastosowanie symulacji stanów logicznych w obwodach cyfrowych pozwala na

Urządzeniem, które przekształca otrzymane ramki w sygnały przesyłane później w sieci komputerowej, jest

Program, który nie jest przeznaczony do analizy stanu komputera to

Jakie medium transmisyjne nosi nazwę 100BaseTX i jaka jest maksymalna prędkość danych, która może być w nim osiągnięta?

Ile sieci obejmują komputery z adresami IP i maskami sieci wskazanymi w tabeli?

Granice dla obszaru kolizyjnego nie są określane przez porty urządzeń takich jak

Oświetlenie oparte na diodach LED w trzech kolorach wykorzystuje skanery typu

Usługa, która odpowiada za przekształcanie nazw domenowych na adresy IP, to

Jakim materiałem eksploatacyjnym posługuje się kolorowa drukarka laserowa?

Licencja CAL (Client Access License) uprawnia użytkownika do

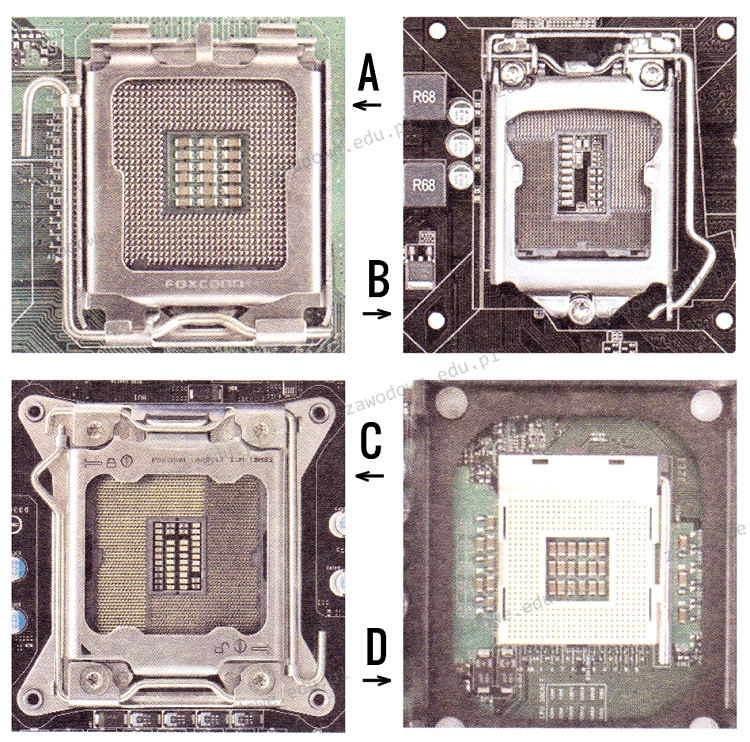

W jakim gnieździe powinien być umieszczony procesor INTEL CORE i3-4350- 3.60 GHz, x2/4, 4MB, 54W, HD 4600, BOX, s-1150?

Ile bitów minimum będzie wymaganych w systemie binarnym do zapisania liczby szesnastkowej 110h?

Aby podłączyć kartę sieciową przedstawioną na rysunku do laptopa, urządzenie musi być wyposażone w odpowiednie gniazdo

Której komendy wiersza poleceń z opcji zaawansowanych naprawy systemu Windows należy użyć, aby naprawić uszkodzony MBR dysku?

Który z rodzajów rekordów DNS w systemach Windows Server określa alias (inną nazwę) dla rekordu A związanej z kanoniczną (rzeczywistą) nazwą hosta?

Przedstawione narzędzie jest przeznaczone do

By uruchomić w systemie Windows oprogramowanie narzędziowe monitorujące wydajność komputera przedstawione na rysunku, należy uruchomić

Która z macierzy RAID opiera się na replikacji dwóch lub więcej dysków twardych?

Standard magistrali komunikacyjnej PCI w wersji 2.2 (Peripheral Component Interconnect) definiuje maksymalną szerokość szyny danych na

Brak odpowiedzi na to pytanie.

W kontekście adresacji IPv6, użycie podwójnego dwukropka służy do

Brak odpowiedzi na to pytanie.

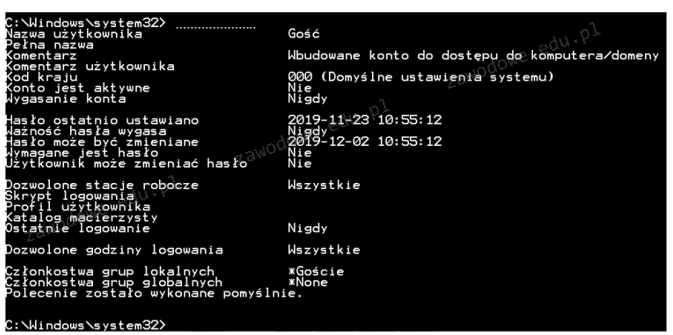

Jakie polecenie w systemie Windows należy wpisać w miejsce kropek, aby uzyskać dane przedstawione na załączonym obrazku?

Brak odpowiedzi na to pytanie.

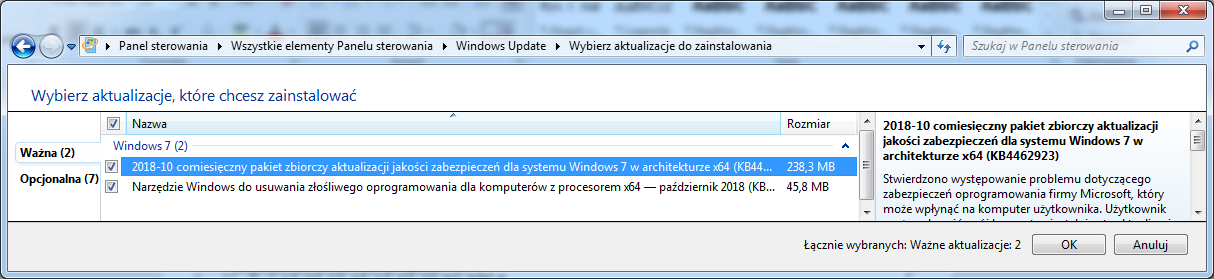

Głównie które aktualizacje zostaną zainstalowane po kliknięciu na przycisk OK prezentowany na zrzucie ekranu?

Brak odpowiedzi na to pytanie.

Która z liczb w systemie dziesiętnym jest poprawną reprezentacją liczby 10111111 (2)?

Brak odpowiedzi na to pytanie.

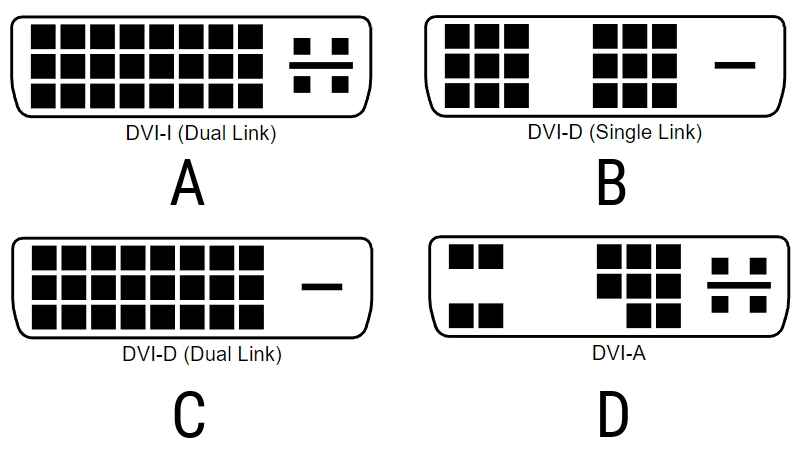

Który standard złącza DVI pozwala na przesyłanie jedynie sygnału analogowego?

Brak odpowiedzi na to pytanie.

Aby serwerowa płyta główna mogła działać poprawnie, potrzebuje pamięci z rejestrem. Który z poniższych modułów pamięci będzie z nią zgodny?

Brak odpowiedzi na to pytanie.

Jak nazywa się protokół, który umożliwia pobieranie wiadomości z serwera?

Brak odpowiedzi na to pytanie.

Pamięć RAM pokazana na ilustracji jest instalowana na płycie głównej posiadającej gniazdo

Brak odpowiedzi na to pytanie.

Aby zabezpieczyć system przed atakami typu phishing, nie zaleca się

Brak odpowiedzi na to pytanie.

Rozmiar plamki na ekranie monitora LCD wynosi

Brak odpowiedzi na to pytanie.