Pytanie 1

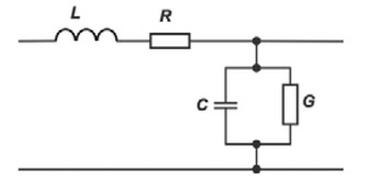

Który z parametrów jednostkowych długiej linii ma jednostki µS/km?

Wynik: 19/40 punktów (47,5%)

Wymagane minimum: 20 punktów (50%)

Który z parametrów jednostkowych długiej linii ma jednostki µS/km?

Na stanowisku komputerowym szerokość oraz głębokość blatu powinny umożliwiać umieszczenie klawiatury z zachowaniem odpowiedniej przestrzeni pomiędzy klawiaturą a przednią krawędzią blatu. Ta odległość musi wynosić

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

Jak określa się kopię zapasową, która zabezpiecza tylko te pliki, które zostały zmienione od ostatniego utworzenia kopii?

Jaką licencję posiada oprogramowanie, które jest darmowo dystrybuowane i którego kopie można legalnie wymieniać, jednak jego użytkowanie po pewnym czasie wymaga uiszczenia określonych opłat lub zakupu licencji, aby uzyskać dostęp do wszystkich jego funkcji?

Jakim symbolem oznaczana jest jednostka transportowa systemu SDH o przepustowości 155,52 MB/s?

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

Sygnalizacja z wykorzystaniem prądu przemiennego, która opiera się na przesyłaniu sygnałów w określonym zakresie częstotliwości od 300 Hz do 3400 Hz, to sygnalizacja

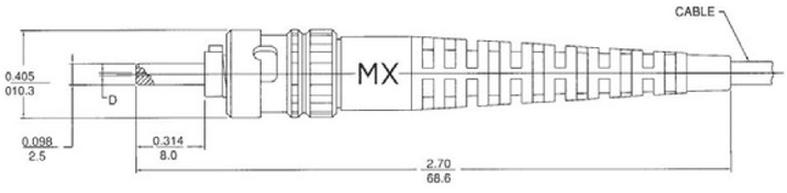

Rysunek przedstawia złącze światłowodowe zgodne ze standardem

Jakie są miesięczne wydatki na energię elektryczną wykorzystaną przez zestaw komputerowy działający 10 godzin dziennie przez 20 dni w miesiącu, jeśli komputer zużywa 250 W, monitor 50 W, a cena 1 kWh to 0,50 zł?

Protokół SNMP opisuje

Pakiet, który służy do zbierania, organizowania, edytowania oraz prezentowania danych, to

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

Zjawisko, w którym współczynnik załamania ośrodka zmienia się w zależności od częstotliwości fali świetlnej, określamy mianem

Jaką strukturę ma sieć optyczna FDDI (Fiber Distributed Data Interface)?

System oceniający i kontrolujący działanie dysku twardego to

Która forma sygnalizacji abonenta jest realizowana poprzez przerwanie obwodu zawierającego urządzenie abonenta, łącze oraz wyposażenie centrali związane z tym łączem, a w niektórych sytuacjach, także zmianę kierunku przepływającego w nim prądu?

Wskaż adres IP prywatnej klasy A.

Zgodnie z protokołem IPv6 każdy interfejs sieciowy powinien posiadać adres link-local. Który prefiks określa adresy typu link-local?

System SS7 służy do realizacji sygnalizacji

Funkcja HDD S.M.A.R.T. Capability (Self Monitoring, Analysis and Reporting Technology) w BIOS-ie

Przedstawiony symbol graficzny stosowany w schematach sieci teleinformatycznych jest oznaczeniem

Jakie ustawienie w routerze pozwala na przypisanie stałego adresu IP do konkretnego urządzenia na podstawie jego adresu MAC?

Zjawisko tłumienności w torze światłowodowym przejawia się poprzez

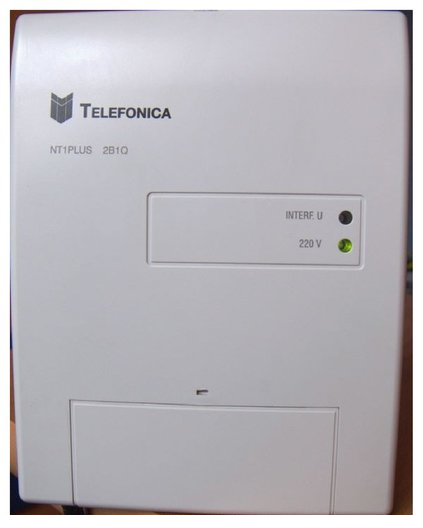

Co oznacza zapis 2B1Q na zakończeniu sieciowym u abonenta?

Jakie jest pasmo częstotliwości sygnału zwrotnego dzwonienia w łączu abonenckim?

Który z poniższych adresów może być zastosowany do komunikacji w sieci publicznej?

Który z parametrów przypadających na jednostkę długości przewodu jest oznaczony literą G na schemacie zastępczym linii długiej?

Tabela przedstawia parametry

| ITEM | DOWNSTREAM (RECEIVER) | UPSTREAM (TRANSMITTER) | |||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|

| Frequency Range | 88MHz ~ 860MHz | 5MHz ~ 42MHz | |||||||||

| Channel Bandwidth | DOCSIS: 6MHz | 200K, 400K, 800K, 1.6M, 3.2MHz | |||||||||

| Modulation | 64QAM/256QAM | QPSK/16QAM | |||||||||

| Symbol Rate | 5.057/5.361 Msymbols/sec | 160, 320, 640, 1280, 2560 Ksymbols/sec | |||||||||

| Data Rate | 30Mbits/sec (64QAM) 43Mbits/sec (256QAM) | 0.32 ~ 5.12Mbs (QPSK) 0.64 ~ 10.24Mbs (16QAM) | |||||||||

| Input Output Power | -15dBmV ~ +15dBmV | +8dBmV ~ +58dBmV (QPSK) +8dBmV ~ +55dBmV (16QAM) | |||||||||

| Carrier To Noise Ratio @BER<10 -8 64QAM: 23.5dB, 256QAM: 30dB | RF Cable Interface | 75Ω F-type female connector | PC Host Interface | Ethernet or USB cable | Power Dissipation | < 6 Watts | A. modemu kablowego. B. centrali telefonicznej. C. przełącznika sieciowego. D. krosownicy. Wybór odpowiedzi związanych z krosownicą, centralą telefoniczną lub przełącznikiem sieciowym może wynikać z nieprawidłowego zrozumienia roli tych urządzeń w sieci. Krosownica to urządzenie używane do łączenia różnych kabli, umożliwiające elastyczne tworzenie połączeń między różnymi urządzeniami, jednak nie ma związku z parametrami transmisji danych w kontekście modemów kablowych. Centrala telefoniczna, z drugiej strony, obsługuje połączenia głosowe, a nie dane internetowe, co sprawia, że nie zawiera parametrów dotyczących szerokości kanału czy modulacji, które są kluczowe dla modemów kablowych. Przełącznik sieciowy jest odpowiedzialny za zarządzanie ruchem w sieci lokalnej, ale także nie zajmuje się bezpośrednio sygnałem kablowym ani jego modulacją, co czyni go niewłaściwym wyborem w kontekście zadania. Typowe błędy myślowe obejmują mylenie funkcji tych urządzeń oraz nieodpowiednie przypisanie im parametrów, które są charakterystyczne jedynie dla modemów kablowych, co sugeruje brak zrozumienia ich podstawowych ról oraz właściwych zastosowań w architekturze sieciowej. Wiedza na temat standardów, takich jak DOCSIS, jest kluczowa przy rozważaniu, jakie urządzenia są odpowiednie w danym kontekście, a także jakie parametry są istotne dla określonych zastosowań sieciowych. Pytanie 31To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania. Odpowiedzi dostępne po zalogowaniu. Wyjaśnienie dostępne po zalogowaniu. Pytanie 32Zestaw urządzeń, który obejmuje łącznicę, przełącznicę oraz urządzenia do badań i zasilania to A. koncentrator sieciowy B. przełącznik sieciowy C. ruter sieciowy D. centrala telefoniczna Przełącznik sieciowy, koncentrator sieciowy i ruter sieciowy to urządzenia, które pełnią różne funkcje w sieciach komputerowych, ale nie są wyposażone w zestaw komponentów, które tworzą centralę telefoniczną. Przełącznik sieciowy to urządzenie, które zarządza ruchem danych w sieci lokalnej (LAN), działając na warstwie drugiej modelu OSI, gdzie przekazuje ramki na podstawie adresów MAC. Koncentrator sieciowy to prostsze urządzenie, które działa na zasadzie rozsyłania danych do wszystkich portów, co czyni je mniej efektywnym w porównaniu do przełączników. Z kolei ruter, działający na trzeciej warstwie modelu OSI, zarządza ruchem danych między różnymi sieciami, przekierowując pakiety na podstawie adresów IP. Typowym błędem jest mylenie tych urządzeń z centralą telefoniczną ze względu na ich rolę w zarządzaniu danymi i połączeniami. Zrozumienie funkcji tych urządzeń jest kluczowe dla efektywnego projektowania sieci, zgodnie z najlepszymi praktykami w branży, takimi jak modelowanie sieci oparte na architekturze hierarchicznej, co pozwala na lepszą skalowalność i zarządzanie ruchem w sieciach rozległych. Pytanie 33W biurze z wieloma stanowiskami komputerowymi, jaka powinna być minimalna odległość między miejscem pracy a tyłem sąsiedniego monitora? A. 0,6 m B. 0,4 m C. 0,8 m D. 1,0 m Odpowiedź 0,8 m jest poprawna, ponieważ zapewnia odpowiednią przestrzeń między stanowiskami komputerowymi, co jest istotne dla komfortu użytkowników oraz ergonomii pracy. Zgodnie z normami Ergonomii, należy dążyć do minimalizacji ryzyka wystąpienia dolegliwości związanych z długotrwałym użytkowaniem komputerów, takich jak bóle pleców czy nadgarstków. Odległość ta pozwala na swobodne poruszanie się oraz zmieniającą się postawę pracowników, co jest kluczowe w minimalizacji zmęczenia. Przykładowo, w biurach, które stosują otwarte przestrzenie, zachowanie takiej odległości sprzyja również lepszej komunikacji i mniejszemu hałasowi. Dodatkowo, w sytuacjach, gdy jeden pracownik korzysta z dwóch monitorów lub sprzętu do prezentacji, ta odległość gwarantuje, że nie dojdzie do przypadkowego uszkodzenia sprzętu lub niekomfortowego kontaktu z sąsiadami. Normy dotyczące aranżacji stanowisk pracy jasno wskazują, że przestrzeń osobista powinna wynosić przynajmniej 0,8 m, co jest zgodne z zaleceniami instytucji zajmujących się zdrowiem i bezpieczeństwem w miejscu pracy. Pytanie 34Jakie informacje zawiera charakterystyka promieniowania anteny? A. Współczynnik zysku energetycznego anteny B. Morfologia fizyczna anteny C. Rodzaj polaryzacji fal emitowanych przez antenę D. Rozmieszczenie pola elektromagnetycznego wokół anteny Kiedy analizujemy charakterystykę promieniowania anteny, warto zauważyć, że kształt fizyczny anteny, zysk energetyczny oraz polaryzacja fali emitowanej są ważnymi aspektami, ale nie definiują one bezpośrednio rozkładu pola elektromagnetycznego. Kształt anteny wpływa na jej wydajność, ale nie jest to jedyny czynnik determinujący, jak fale elektromagnetyczne będą się rozchodzić. Zysk energetyczny, który odnosi się do zdolności anteny do koncentracji energii w określonym kierunku, nie jest tożsamy z rozkładem pola elektromagnetycznego. Owszem, anteny o wyższym zysku energetycznym mogą emitować mocniej w pewnych kierunkach, lecz kluczowe jest zrozumienie, że rozkład ten jest wynikiem interakcji między geometrią anteny a jej parametrami elektrycznymi. Polaryzacja fali, definiująca kierunek oscylacji pola elektrycznego, również nie odzwierciedla pełnego obrazu rozkładu pola elektromagnetycznego, ponieważ koncentruje się na własnościach fali, a nie na sposobie jej rozprzestrzenienia w przestrzeni. Często błędne zrozumienie tych aspektów prowadzi do mylnych wniosków w projektowaniu i optymalizacji systemów komunikacyjnych, co może skutkować problemami z jakością sygnału oraz zakłóceniami międzysystemowymi. Dlatego kluczowe jest, aby zrozumieć, że całościowy obraz charakteryzacji anteny opiera się na analizie pola elektromagnetycznego, a nie tylko na pojedynczych parametrach. Pytanie 35Jak funkcjonuje macierz RAID-5 w serwerze? A. przechowuje dane równocześnie na dwóch fizycznych dyskach, gdzie drugi dysk stanowi lustrzane odbicie pierwszego. B. zapisuje dane paskowane na kilku dyskach, przy czym ostatni dysk jest przeznaczony do przechowywania sum kontrolnych. C. łączy co najmniej dwa fizyczne dyski w jeden logiczny, a dane są rozłożone pomiędzy tymi dyskami. D. zapisuje dane w formie pasków na kilku dyskach, podczas gdy sumy kontrolne są podzielone na części, z których każda jest zapisane na innym dysku. Wybierając odpowiedzi, które nie oddają rzeczywistej architektury RAID-5, można napotkać kilka powszechnych nieporozumień. Przykładowo, wskazanie na zapis danych równocześnie na dwóch dyskach z odbiciem lustrzanym jest charakterystyczne dla RAID-1, a nie RAID-5. RAID-1 opiera się na zasadzie duplikacji danych, co zapewnia wysoki poziom ochrony, ale nie oferuje efektywności przestrzennej, jaką ma RAID-5. Z kolei odpowiedzi sugerujące, że tylko jeden dysk przechowuje sumy kontrolne, są mylące, ponieważ RAID-5 rozdziela te sumy na wszystkie dyski, co umożliwia lepszą ochronę przed utratą danych. Kluczowym aspektem jest również to, że RAID-5 wymaga co najmniej trzech dysków do działania, co odróżnia go od prostszych konfiguracji, takich jak RAID-0, który nie oferuje żadnej redundancji. W praktyce, nieprawidłowe zrozumienie zasad działania RAID-5 może prowadzić do błędnych decyzji w zakresie zarządzania danymi i planowania infrastruktury, co w konsekwencji może skutkować utratą danych lub zwiększonymi kosztami operacyjnymi. Dlatego ważne jest, aby zrozumieć różnice między różnymi poziomami RAID oraz ich wpływ na wydajność i bezpieczeństwo danych. Pytanie 36Jaki kabel telekomunikacyjny posiada oznaczenie katalogowe XzTKMXpwn 10x4x0,5? A. Kabel miejscowy 10-parowy z linką nośną B. Kabel miejscowy 10-czwórkowy z linką nośną C. Kabel stacyjny 10-parowy z linką nośną D. Kabel stacyjny 10-czwórkowy z linką nośną Analizując niepoprawne odpowiedzi, można zauważyć, że wiele z nich opiera się na nieprawidłowym zrozumieniu oznaczeń kabli telekomunikacyjnych. W przypadku odpowiedzi sugerujących kabel stacyjny, warto zaznaczyć, że kable stacyjne są przeważnie używane w połączeniach zewnętrznych lub na dużych dystansach, co nie odpowiada charakterystyce kabla miejscowego, który jest zaprojektowany do użytku wewnętrznego. Dodatkowo, określenie '10-parowy' sugeruje, że kabel zawiera dziesięć par żył, co w rzeczywistości nie odpowiada rzeczywistości przedstawionej w oznaczeniu katalogowym, które wskazuje wyraźnie na cztery pary żył. To nieporozumienie może wynikać z typowego błędu myślowego polegającego na pomyleniu liczby żył i par. Kluczowe w telekomunikacji jest zrozumienie różnicy pomiędzy kablami miejscowymi a stacyjnymi, oraz jak parametry takie jak liczba żył i ich konfiguracja wpływają na zastosowanie danego kabla. Wybór niewłaściwego typu kabla może prowadzić do problemów z jakością sygnału i niezawodnością połączeń, co jest niezgodne z dobrą praktyką inżynieryjną. W kontekście standardów branżowych, nieprzestrzeganie specyfikacji dotyczących rodzaju kabli do określonych aplikacji może skutkować nieefektywnym działaniem sieci. Pytanie 37To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania. Odpowiedzi dostępne po zalogowaniu. Wyjaśnienie dostępne po zalogowaniu. Pytanie 38Kanał klasy D, który występuje w systemach ISDN z interfejsem BRI, odnosi się do kanału sygnalizacyjnego o przepustowości A. 128 kbit/s B. 16 kbit/s C. 64 kbit/s D. 32 kbit/s Niepoprawne odpowiedzi mogą wynikać z nieporozumień dotyczących struktury i funkcji kanałów w systemie ISDN. Na przykład, wybór 128 kbit/s sugeruje, że użytkownik może mylić przepływność kanału D z łączną przepustowością interfejsu BRI, która rzeczywiście wynosi 128 kbit/s, ale obejmuje to dwa kanały B po 64 kbit/s każdy oraz jeden kanał D. Z kolei 32 kbit/s to wartość, która nie odnosi się do żadnego z kanałów w standardzie ISDN i może być wynikiem błędnego przypisania przepływności do funkcji sygnalizacji. Odpowiedź 64 kbit/s może być myląca, ponieważ dotyczy ona przepustowości jednego kanału B, a nie kanału D. Typowe błędy myślowe, które mogą prowadzić do takich pomyłek, obejmują niewłaściwe zrozumienie architektury ISDN oraz nieznajomość różnic między kanałami B i D. Warto zaznaczyć, że kanał D, mimo iż ma mniejszą przepustowość, pełni kluczową rolę w zarządzaniu połączeniami oraz zapewnieniu wysokiej jakości usług, co jest zgodne z wymaganiami standardów telekomunikacyjnych. Pytanie 39Jakie polecenie jest używane w systemach operacyjnych unix do ustalenia ścieżki do określonego hosta w sieci Internet? A. windump B. traceroute C. ping D. tracert Odpowiedzi, które nie są poprawne, wskazują na pewne nieporozumienia dotyczące funkcji różnych poleceń w systemach UNIX. Na przykład, polecenie 'tracert' jest specyficzne dla systemów Windows i nie jest dostępne w środowisku UNIX, gdzie jego odpowiednikiem jest 'traceroute'. To narzędzie jest używane do określenia trasy, jaką pakiety danych pokonują w sieci, umożliwiając użytkownikowi zrozumienie, przez jakie węzły przechodzą dane. 'windump' natomiast to narzędzie do analizy ruchu sieciowego, które działa na podstawie interfejsu pcap, pozwalając na uchwycenie i analizę pakietów, lecz nie ma zastosowania do określania dostępności hostów. Z kolei 'ping' prawidłowo odpowiada na pytanie, jednak błędne jest przyjęcie go za narzędzie do określania trasy. Często pojawiają się bowiem nieporozumienia dotyczące tego, które narzędzie jest odpowiednie do jakiego zadania. Kluczowe jest zrozumienie, że każde z tych poleceń ma swoje specyficzne zastosowanie, a ich mylne użycie może prowadzić do nieefektywnego rozwiązywania problemów z siecią. Właściwe zrozumienie funkcji i zastosowania tych narzędzi jest niezbędne dla efektywnej pracy w obszarze administracji sieciami komputerowymi. Pytanie 40To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania. Odpowiedzi dostępne po zalogowaniu. Wyjaśnienie dostępne po zalogowaniu. | ||||