Pytanie 1

Aby podłączyć kasę fiskalną z interfejsem DB-9M do komputera stacjonarnego, należy użyć przewodu

Wynik: 30/40 punktów (75,0%)

Wymagane minimum: 20 punktów (50%)

Aby podłączyć kasę fiskalną z interfejsem DB-9M do komputera stacjonarnego, należy użyć przewodu

Który z wymienionych adresów należy do klasy C?

Thunderbolt stanowi interfejs

Jakie są wartości zakresu częstotliwości oraz maksymalnej prędkości przesyłu danych w standardzie 802.11g WiFi?

Zaprezentowany tylny panel płyty głównej zawiera następujące interfejsy:

Komputer dysponuje adresem IP 192.168.0.1, a jego maska podsieci wynosi 255.255.255.0. Który adres stanowi adres rozgłoszeniowy dla podsieci, do której ten komputer przynależy?

Podczas wyłączania systemu operacyjnego na monitorze pojawił się błąd, znany jako bluescreen 0x000000F3 Bug Check 0xF3 DISORDERLY_SHUTDOWN - nieudane zamykanie systemu, spowodowane niewystarczającą ilością pamięci. Co ten błąd może oznaczać?

Aby umożliwić wymianę informacji pomiędzy sieciami VLAN, wykorzystuje się

Narzędzie, które chroni przed nieautoryzowanym dostępem do sieci lokalnej, to

Które z urządzeń nie powinno być serwisowane podczas korzystania z urządzeń antystatycznych?

Na ilustracji pokazano komponent, który stanowi część

W systemie Linux zarządzanie parametrami transmisji w sieciach bezprzewodowych jest możliwe dzięki

Wskaż poprawną wersję maski podsieci?

Aby zainstalować serwer FTP w systemach z rodziny Windows Server, konieczne jest dodanie roli serwera

W ustawieniach karty graficznej w sekcji Zasoby znajduje się jeden z zakresów pamięci tej karty, który wynosi od A0000h do BFFFFh. Ta wartość odnosi się do obszaru pamięci wskazanego adresem fizycznym

Awaria klawiatury może być spowodowana przez uszkodzenie

Przydzielaniem adresów IP w sieci zajmuje się serwer

Który z poniższych programów nie jest wykorzystywany do zdalnego administrowania komputerami w sieci?

Jakie urządzenie jest kluczowe do połączenia pięciu komputerów w sieci o topologii gwiazdy?

Bez uzyskania zgody właściciela praw autorskich do oprogramowania, jego legalny użytkownik, zgodnie z ustawą o prawie autorskim i prawach pokrewnych, co może uczynić?

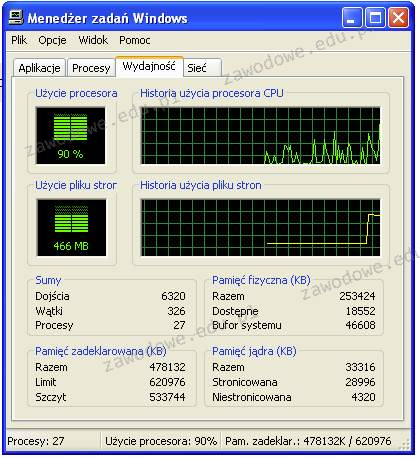

Przyglądając się przedstawionemu obrazkowi, można dostrzec, że deklarowany limit pamięci wynosi 620976 KB. Zauważamy również, że zainstalowana pamięć fizyczna w badanym systemie jest mniejsza niż pamięć zadeklarowana. Który typ pamięci wpływa na podniesienie limitu pamięci zadeklarowanej powyżej rozmiaru zainstalowanej pamięci fizycznej?

Na podstawie zaprezentowanego cennika oblicz, jaki będzie całkowity koszt jednego dwumodułowego podwójnego gniazda abonenckiego montowanego na powierzchni.

W komunikacie o błędzie w systemie, informacja przedstawiana w formacie heksadecymalnym oznacza

Zanim zainstalujesz sterownik dla urządzenia peryferyjnego, system operacyjny Windows powinien weryfikować, czy sterownik ma ważny podpis

Administrator sieci komputerowej z adresem 192.168.1.0/24 podzielił ją na 8 równych podsieci. Ile adresów hostów będzie dostępnych w każdej z nich?

Sieci lokalne o architekturze klient-serwer są definiowane przez to, że

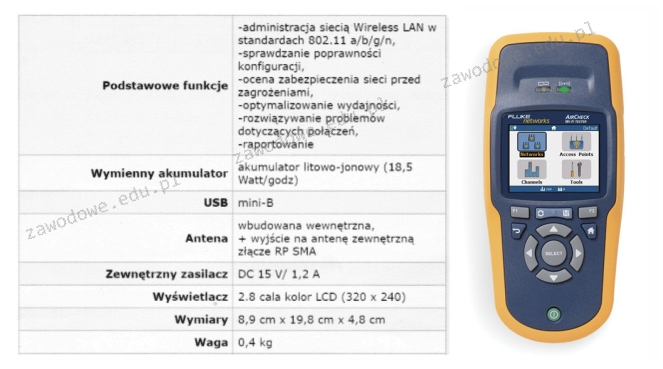

Jakie urządzenie diagnostyczne zostało zaprezentowane na ilustracji oraz opisane w specyfikacji zawartej w tabeli?

Wskaź na zakres adresów IP klasy A, który jest przeznaczony do prywatnej adresacji w sieciach komputerowych?

Główny protokół stosowany do ustalania ścieżki i przesyłania nią pakietów danych w sieci komputerowej to

Które z urządzeń sieciowych funkcjonuje w warstwie fizycznej modelu ISO/OSI, transmitując sygnał z jednego portu do wszystkich pozostałych portów?

Który z protokołów służy do synchronizacji czasu?

Napięcie dostarczane przez płytę główną dla pamięci typu SDRAM DDR3 może wynosić

W komunikacie błędu systemowego informacja prezentowana w formacie szesnastkowym oznacza

Na stabilność obrazu w monitorach CRT istotny wpływ ma

Podaj nazwę funkcji przełącznika, która pozwala na przypisanie wyższego priorytetu dla przesyłania VoIP?

W systemie Linux, żeby ustawić domyślny katalog domowy dla nowych użytkowników na katalog /users/home/new, konieczne jest użycie polecenia

Jaka licencja ma charakter zbiorowy i pozwala instytucjom komercyjnym oraz organizacjom edukacyjnym, rządowym, charytatywnym na nabycie większej liczby programów firmy Microsoft na korzystnych warunkach?

Narzędzie używane do przechwytywania oraz analizy danych przesyłanych w sieci, to

Jakie zakresy adresów IPv4 mogą być używane jako adresy prywatne w lokalnej sieci?

Adres IP urządzenia, zapisany jako sekwencja 172.16.0.1, jest przedstawiony w systemie