Pytanie 1

W przedstawionej regule CSS: h1 {color: blue} h1 symbolizuje

Wynik: 27/40 punktów (67,5%)

Wymagane minimum: 20 punktów (50%)

W przedstawionej regule CSS: h1 {color: blue} h1 symbolizuje

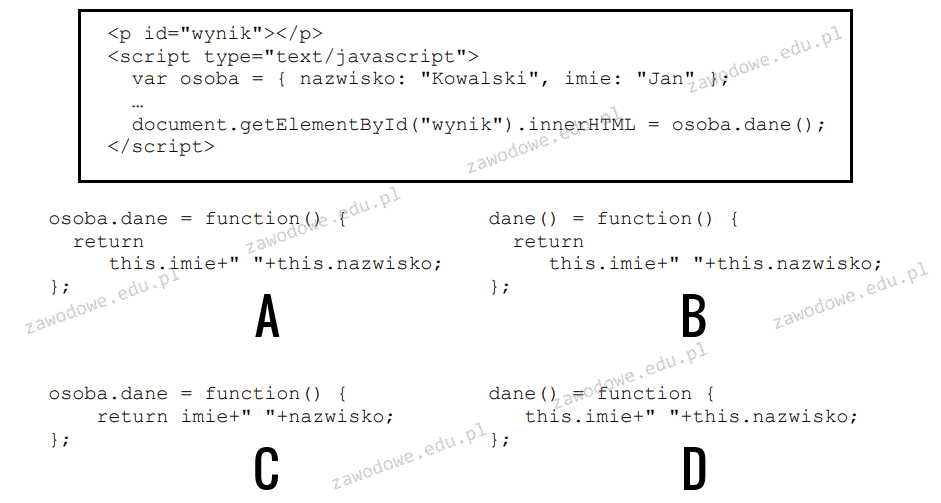

Podaj definicję metody, którą trzeba umieścić w miejscu kropek, aby na stronie WWW pojawił się tekst: Jan Kowalski

W bazie danych znajduje się tabela pracownicy z kolumnami: id, imie, nazwisko, pensja. W nadchodzącym roku postanowiono zwiększyć wynagrodzenie wszystkim pracownikom o 100 zł. Zmiana ta w bazie danych będzie miała formę

Podczas tworzenia tabeli w SQL, dla jednej z kolumn ustalono klucz główny. Jakie atrybuty należy zastosować, aby uniemożliwić wprowadzenie wartości pustej?

Aby zmienić strukturę już istniejącej tabeli przy użyciu zapytania SQL, należy użyć kwerendy

Standard kodowania ISO-8859-2 jest używany do poprawnego wyświetlania

Jaką funkcję pełni program debugger?

Czego nie należy robić, aby zabezpieczyć serwer bazy danych przed atakami hakerów?

W języku JavaScript stworzono obiekt Samochod. Aby wywołać jedną z jego metod, trzeba wpisać

Ile razy zostanie wykonana poniższa pętla w PHP?

| for($i = 0; $i < 25; $i += 5) { ... } |

W języku JavaScript należy sformułować warunek, który będzie prawdziwy, gdy zmienna a będzie jakąkolwiek liczbą naturalną dodatnią (również nie zerową) lub gdy zmienna b będzie liczbą mieszczącą się w przedziale od 10 do 100, włącznie. Wyrażenie logiczne zastosowane w tym warunku powinno mieć formę

W tabeli zwierzeta znajdują się kolumny nazwa, gatunek, gromada, cechy, dlugosc_zycia. Aby uzyskać listę nazw zwierząt, które dożywają przynajmniej 20 lat oraz są ssakami, jakie zapytanie należy wykonać?

Jaką funkcję pełni instrukcja DROP w języku SQL?

W przypadku przedstawionego fragmentu kodu walidator HTML zgłosi błąd, ponieważ

| <img src="kwiat.jpg alt="kwiat"> |

W SQL instrukcja INSERT INTO

Po uruchomieniu poniższego fragmentu kodu PHP:

echo date("Y");na ekranie pojawi się bieżąca data zawierająca tylko:

Do zdefiniowania listy nienumerowanej w języku HTML, jaki znacznik należy zastosować?

Do jakiego celu służy certyfikat SSL?

W PHP zmienna $_GET stanowi zmienną

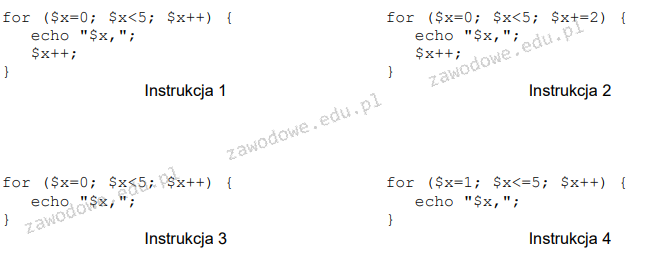

$x = 0; while($x < 5) { echo "$x,"; $x++; } Wskaż instrukcję, która jest funkcjonalnie równoważna dla podanej pętli while w języku PHP.

W CSS, poniższy zapis spowoduje, że czerwony kolor zostanie zastosowany do

| h1::first-letter {color:red;} |

Aby stworzyć tabelę, należy wykorzystać polecenie

Które z poniższych stwierdzeń dotyczy skalowania obrazu?

Użycie standardu ISO-8859-2 ma na celu zapewnienie prawidłowego wyświetlania

W systemie MySQL przypisanie roli DBManager daje użytkownikowi dostęp do

Jakie wartości zostaną wyświetlone kolejno w wyniku wykonania podanego skryptu?

| <script language = "JavaScript"> var x = 1; var y; ++y; document.write(++x); document.write(" "); document.write(x--); document.write(" "); document.write(x); </script> |

Do czego można wykorzystać program FileZilla?

Naciśnięcie przycisku o nazwie "niebieski" spowoduje uruchomienie podanego kodu JavaScript. Jaki będzie rezultat jego działania?

W hurtowni danych stworzono tabelę sprzedaz, która zawiera pola: id, kontrahent, grupa_cenowa, obrot. Jakie polecenie trzeba zastosować, aby znaleźć tylko kontrahentów z grupy cenowej numer dwa, których obrót przekracza 4000 zł?

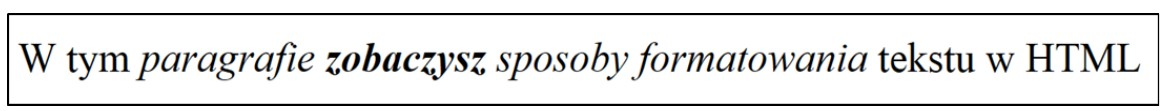

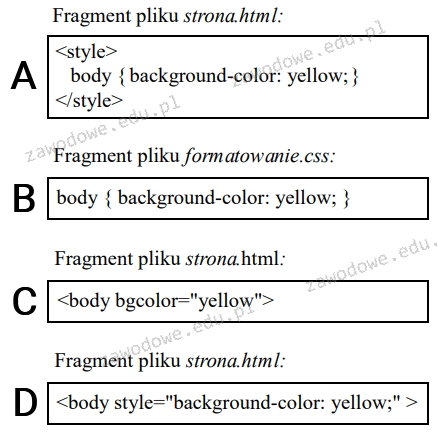

Który z poniższych kodów HTML spowoduje taki sam efekt formatowania jak na zaprezentowanym rysunku?

W kodzie XHTML znajduje się fragment, który zawiera błąd walidacji. Jakiego rodzaju jest to błąd?

<h6>tekst</h6> <p>pierwsza <b>linia</b><br> Druga linia</p>

W trakcie walidacji dokumentu HTML5 napotkano komunikat o treści: "Error: Element head is missing a required instance of child element title". Co to oznacza w kontekście dokumentu?

Podany fragment kodu PHP ma na celu wstawienie wartości z zmiennych $a, $b, $c do bazy danych, w tabeli dane. Tabela ta składa się z czterech kolumn, z których pierwsza to autoinkrementowany klucz podstawowy. Które z zapytań powinno być przypisane do zmiennej $zapytanie? ``````

Które z podanych formatów NIE JEST zapisane w języku CSS?

W bazie danych dotyczącej pojazdów pole kolor w tabeli samochody może mieć wartości jedynie z definicji lakier. Aby nawiązać relację między tabelami samochody a lakier, należy użyć kwerendy

Co należy zweryfikować przed wykonaniem kopii zapasowej bazy danych, aby było możliwe jej późniejsze odtworzenie w poprawny sposób?

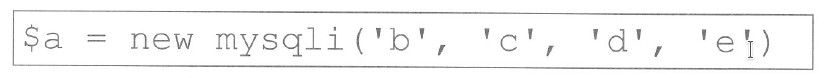

W PHP, aby połączyć się z bazą danych MySQL przy użyciu biblioteki mysqli, w zapisie zamieszczonym poniżej, w miejscu litery 'c' powinno się wpisać

Która z metod wyświetlenia tekstu nie jest określona w języku JavaScript?

W instrukcjach mających na celu odtwarzanie dźwięku na witrynie internetowej jako podkładu muzycznego nie stosuje się atrybutu

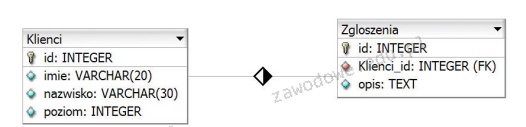

Tabele Klienci oraz Zgloszenia są związane relacją jeden do wielu. Jakie polecenie należy wydać, aby uzyskać tylko opis zgłoszenia oraz odpowiadające mu nazwisko klienta dla zgłoszenia numer 5?