Pytanie 1

Dysk z systemem plików FAT32, na którym regularnie przeprowadza się operacje usuwania starych plików oraz dodawania nowych, staje się:

Wynik: 28/40 punktów (70,0%)

Wymagane minimum: 20 punktów (50%)

Dysk z systemem plików FAT32, na którym regularnie przeprowadza się operacje usuwania starych plików oraz dodawania nowych, staje się:

Jak wygląda sekwencja w złączu RJ-45 według normy TIA/EIA-568 dla zakończenia typu T568B?

Jakie materiały eksploatacyjne wykorzystuje się w rzutniku multimedialnym?

Jaka jest maksymalna ilość pamięci RAM w GB, do której może uzyskać dostęp 32-bitowa wersja systemu Windows?

Złącze zasilacza ATX12V jest przeznaczone do zasilania

Która z podanych właściwości kabla koncentrycznego RG-58 sprawia, że obecnie nie jest on używany do tworzenia lokalnych sieci komputerowych?

W przypadku adresacji IPv6, zastosowanie podwójnego dwukropka służy do

Który typ drukarki powinien być wykorzystany w dziale sprzedaży hurtowni materiałów budowlanych do tworzenia faktur na papierze samokopiującym, aby uzyskać kopie wydruku?

Ile maksymalnie dysków twardych można bezpośrednio podłączyć do płyty głównej, której fragment specyfikacji jest przedstawiony w ramce?

|

Zatrzymując pracę na komputerze, możemy szybko wznowić działania po wybraniu w systemie Windows opcji

Jaki protokół warstwy aplikacji jest wykorzystywany do zarządzania urządzeniami sieciowymi poprzez sieć?

Jakie polecenie w systemie Windows pozwala na wyświetlenie tabeli routingu hosta?

Kiedy wygasa autorskie prawo majątkowe dotyczące programu komputerowego, stworzonego przez kilku programistów, którzy jako jego autorzy podpisali aplikację swoimi imionami i nazwiskami?

Ustalenie adresów fizycznych MAC na podstawie adresów logicznych IP jest efektem działania protokołu

Czym jest dziedziczenie uprawnień?

W przypadku zalania układu elektronicznego klawiatury słodkim napojem należy natychmiast odłączyć ją od zestawu komputerowego, a następnie

Aby wyjąć dysk twardy zamocowany w laptopie przy użyciu podanych śrub, najlepiej zastosować wkrętak typu

Użytkownik zamierza zmodernizować swój komputer zwiększając ilość pamięci RAM. Zainstalowana płyta główna ma parametry przedstawione w tabeli. Wybierając dodatkowe moduły pamięci, powinien pamiętać, aby

| Parametry płyty głównej | |

|---|---|

| Model | H97 Pro4 |

| Typ gniazda procesora | Socket LGA 1150 |

| Obsługiwane procesory | Intel Core i7, Intel Core i5, Intel Core i3, Intel Pentium, Intel Celeron |

| Chipset | Intel H97 |

| Pamięć | 4 x DDR3- 1600 / 1333/ 1066 MHz, max 32 GB, ECC, niebuforowana |

| Porty kart rozszerzeń | 1 x PCI Express 3.0 x16, 3 x PCI Express x1, 2 x PCI |

Protokół User Datagram Protocol (UDP) należy do

W systemach operacyjnych Windows system plików pozwala na ograniczenie dostępu użytkowników do określonych katalogów, plików czy dysków

Wszystkie ustawienia użytkowników komputera są przechowywane w gałęzi rejestru oznaczonej akronimem

Jakie urządzenie powinno się wykorzystać, aby rozszerzyć zasięg sieci bezprzewodowej w obiekcie?

Zamianę uszkodzonych kondensatorów w karcie graficznej umożliwi

Czym charakteryzuje się technologia Hot swap?

W systemie Windows użycie prezentowanego polecenia spowoduje tymczasową zmianę koloru

Oprogramowanie, które często przerywa działanie przez wyświetlanie komunikatu o konieczności dokonania zapłaty, a które spowoduje zniknięcie tego komunikatu, jest dystrybuowane na podstawie licencji

Aby sprawdzić minimalny czas ważności hasła w systemie Windows, stosuje się polecenie

Optyczna rozdzielczość to jeden z atrybutów

Thunderbolt jest typem interfejsu:

Przedstawiony zestaw komputerowy jest niekompletny. Który element nie został uwzględniony w tabeli, a jest niezbędny do prawidłowego działania zestawu i należy go dodać?

| Lp. | Nazwa podzespołu |

|---|---|

| 1. | Cooler Master obudowa komputerowa CM Force 500W czarna |

| 2. | Gigabyte GA-H110M-S2H, Realtek ALC887, DualDDR4-2133, SATA3, HDMI, DVI, D-Sub, LGA1151, mATX |

| 3. | Intel Core i5-6400, Quad Core, 2.70GHz, 6MB, LGA1151, 14nm, 65W, Intel HD Graphics, VGA, TRAY/OEM |

| 4. | Patriot Signature DDR4 2x4GB 2133MHz |

| 5. | Seagate BarraCuda, 3.5", 1TB, SATA/600, 7200RPM, 64MB cache |

| 6. | LG SuperMulti SATA DVD+/-R24x,DVD+RW6x,DVD+R DL 8x, bare bulk (czarny) |

| 7. | Gembird Bezprzewodowy Zestaw Klawiatura i Mysz |

| 8. | Monitor Iiyama E2083HSD-B1 19.5inch, TN, HD+, DVI, głośniki |

| 9. | Microsoft OEM Win Home 10 64Bit Polish 1pk DVD |

Toner stanowi materiał eksploatacyjny w drukarce

W tabeli zaprezentowano specyfikacje czterech twardych dysków. Dysk, który oferuje najwyższą średnią prędkość odczytu danych, to

| Pojemność | 320 GB | 320 GB | 320 GB | 320 GB |

| Liczba talerzy | 2 | 3 | 2 | 2 |

| Liczba głowic | 4 | 6 | 4 | 4 |

| Prędkość obrotowa | 7200 obr./min | 7200 obr./min | 7200 obr./min | 7200 obr./min |

| Pamięć podręczna | 16 MB | 16 MB | 16 MB | 16 MB |

| Czas dostępu | 8.3 ms | 8.9 ms | 8.5 ms | 8.6 ms |

| Interfejs | SATA II | SATA II | SATA II | SATA II |

| Obsługa NCQ | TAK | NIE | TAK | TAK |

| Dysk | A. | B. | C. | D. |

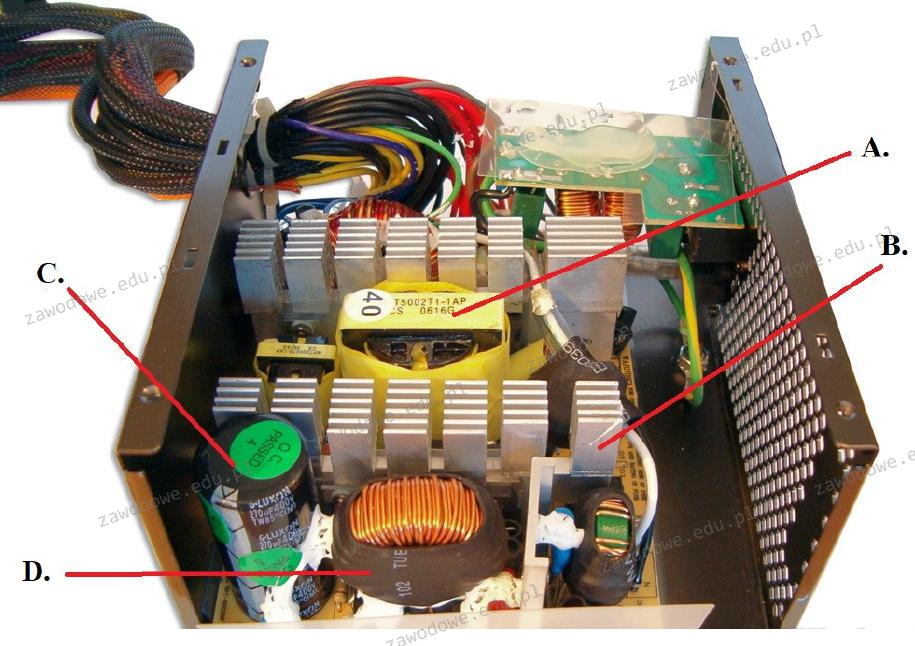

W przedstawionym zasilaczu transformator impulsowy oznaczono symbolami

Pamięć RAM pokazana na ilustracji jest instalowana na płycie głównej posiadającej gniazdo

Które urządzenie pomiarowe wykorzystuje się do określenia wartości napięcia w zasilaczu?

Aby aktywować lub dezaktywować usługi w zainstalowanej wersji systemu operacyjnego Windows, należy wykorzystać narzędzie

Aby możliwe było zorganizowanie pracy w wydzielonych logicznie mniejszych podsieciach w sieci komputerowej, należy ustawić w przełączniku

Jakie są różnice pomiędzy poleceniem ps a poleceniem top w systemie Linux?

Najefektywniejszym zabezpieczeniem danych firmy, której siedziby znajdują się w różnych, odległych od siebie lokalizacjach, jest zastosowanie

Według modelu TCP/IP, protokoły DNS, FTP oraz SMTP zaliczają się do warstwy