Pytanie 1

Który z poniższych dokumentów nie wchodzi w skład dokumentacji powykonawczej lokalnej sieci komputerowej?

Wynik: 23/40 punktów (57,5%)

Wymagane minimum: 20 punktów (50%)

Który z poniższych dokumentów nie wchodzi w skład dokumentacji powykonawczej lokalnej sieci komputerowej?

Jaki jest prefiks lokalnego adresu dla łącza (Link-Local Address) w IPv6?

W systemie Linux BIND funkcjonuje jako serwer

Błąd 404, który wyświetla się w przeglądarce internetowej, oznacza

Który standard protokołu IEEE 802.3 powinien być użyty w środowisku z zakłóceniami elektromagnetycznymi, gdy dystans między punktem dystrybucji a punktem abonenckim wynosi 200 m?

Poniżej przedstawiono wynik działania polecenia

Interface Statistics

Received Sent

Bytes 3828957336 3249252169

Unicast packets 35839063 146809272

Non-unicast packets 5406 25642

Discards 50 0

Errors 0 0

Unknown protocols 0

Który komponent serwera w formacie rack można wymienić bez potrzeby demontażu górnej pokrywy?

Przechwycone przez program Wireshark komunikaty, które zostały przedstawione na rysunku należą do protokołu

Queries> www.cke.edu.pl: type A, class IN |

Answers> www.cke.edu.pl: type A, class IN, addr 194.54.27.143 |

Moduł SFP, który jest wymienny i zgodny z normami, odgrywa jaką rolę w urządzeniach sieciowych?

Standard Transport Layer Security (TLS) stanowi rozwinięcie protokołu

Liczba 22 w adresie http://www.adres_serwera.pL:22 wskazuje na numer

Jakie numery portów są domyślnie wykorzystywane przez protokół poczty elektronicznej POP3?

Funkcja roli Serwera Windows 2012, która umożliwia obsługę ruterów NAT oraz ruterów BGP w sieciach lokalnych, to

Jakiego protokołu dotyczy port 443 TCP, który został otwarty w zaporze sieciowej?

Domyślnie dostęp anonimowy do zasobów serwera FTP pozwala na

Który z poniższych adresów jest adresem IP typu prywatnego?

Aplikacja systemowa Linux, której celem jest kontrolowanie ruchu sieciowego zarówno przychodzącego, jak i wychodzącego z określonego urządzenia, to

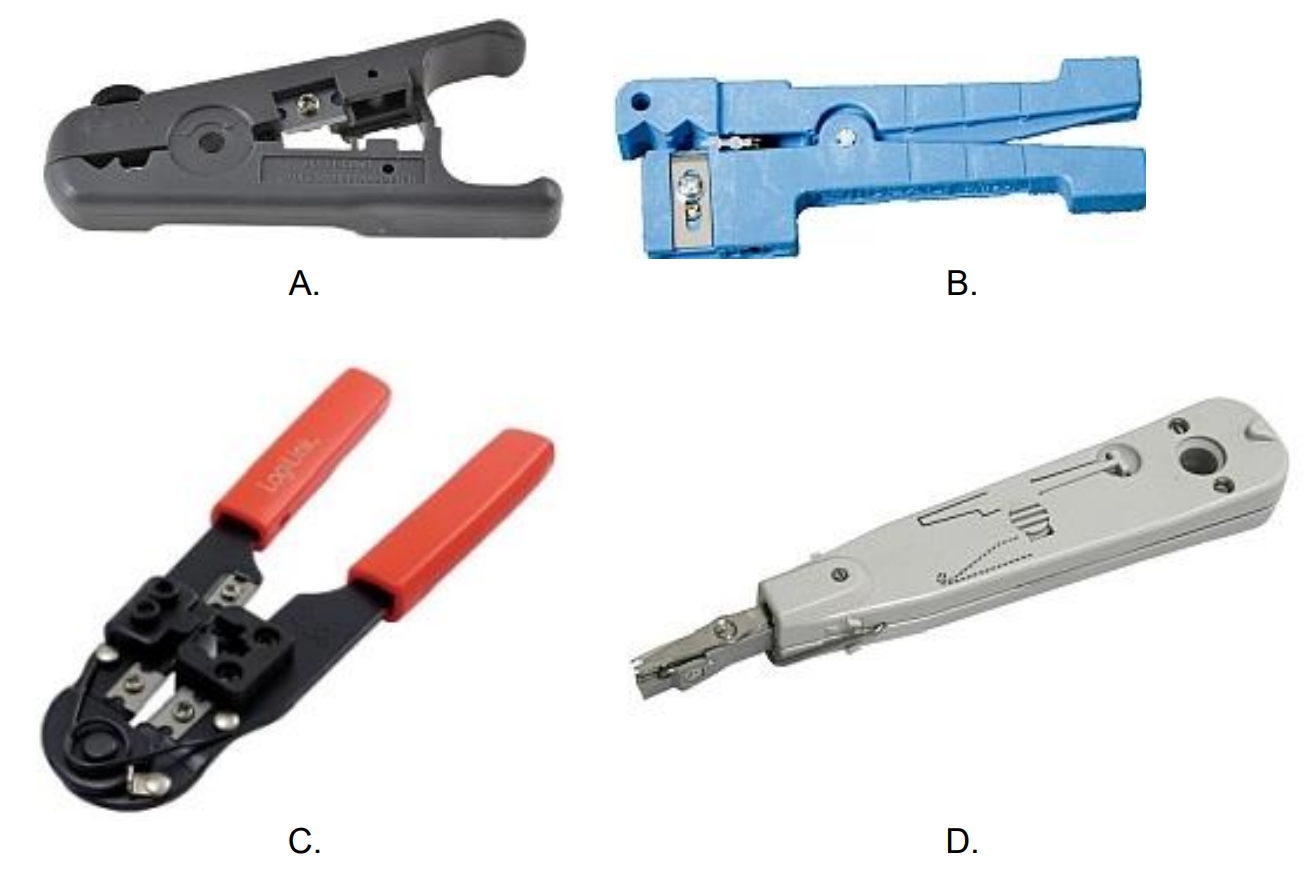

Które urządzenie jest stosowane do mocowania kabla w module Keystone?

Norma PN-EN 50174 nie obejmuje wytycznych odnoszących się do

Jakie medium transmisyjne w sieciach LAN wskazane jest do używania w obiektach historycznych?

Najbardziej efektywnym sposobem dodania skrótu do danego programu na pulpitach wszystkich użytkowników w domenie jest

Jakie jest standardowe port do przesyłania poleceń (command) serwera FTP?

Aby uzyskać spis wszystkich dostępnych urządzeń w sieci lokalnej, należy użyć aplikacji typu

Symbol graficzny przedstawiony na rysunku oznacza

Najefektywniejszym sposobem na zabezpieczenie prywatnej sieci Wi-Fi jest

Który z dostępnych standardów szyfrowania najlepiej ochroni sieć bezprzewodową?

Aby chronić lokalną sieć komputerową przed atakami typu Smurf pochodzącymi z Internetu, należy zainstalować oraz właściwie skonfigurować

Planowanie wykorzystania przestrzeni dyskowej komputera do przechowywania i udostępniania informacji, takich jak pliki i aplikacje dostępne w sieci oraz ich zarządzanie, wymaga skonfigurowania komputera jako

Protokół stworzony do nadzorowania oraz zarządzania urządzeniami w sieci, oparty na architekturze klient-serwer, w którym jeden menedżer kontroluje od kilku do kilkuset agentów to

Kontrola pasma (ang. bandwidth control) w przełączniku to funkcjonalność

Podczas analizy ruchu sieciowego z użyciem sniffera zaobserwowano, że urządzenia komunikują się za pośrednictwem portów

20 oraz 21. Można stwierdzić, przy założeniu standardowej konfiguracji, że monitorowanym protokołem jest protokół

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

W topologii fizycznej gwiazdy wszystkie urządzenia działające w sieci są

Adres MAC (Medium Access Control Address) stanowi sprzętowy identyfikator karty sieciowej Ethernet w warstwie modelu OSI

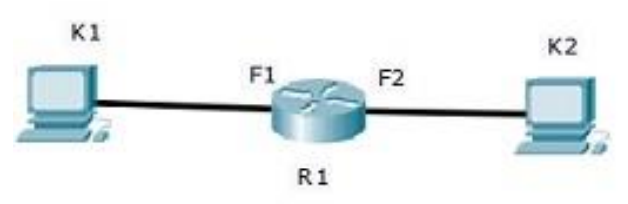

Komputery K1 i K2 nie mogą się komunikować. Adresacja urządzeń jest podana w tabeli. Co należy zmienić, aby przywrócić komunikację w sieci?

| Urządzenie | Adres | Maska | Brama |

|---|---|---|---|

| K1 | 10.0.0.2 | 255.255.255.128 | 10.0.0.1 |

| K2 | 10.0.0.102 | 255.255.255.192 | 10.0.0.1 |

| R1 (F1) | 10.0.0.1 | 255.255.255.128 | |

| R1 (F2) | 10.0.0.101 | 255.255.255.192 |

Jaką rolę pełni serwer Windows Server, która pozwala na centralne zarządzanie i ustawianie tymczasowych adresów IP oraz związanych z nimi danych dla komputerów klienckich?

Przynależność komputera do danej sieci wirtualnej nie może być ustalana na podstawie

Aby podłączyć drukarkę, która nie posiada karty sieciowej, do przewodowej sieci komputerowej, konieczne jest zainstalowanie serwera wydruku z odpowiednimi interfejsami

Administrator systemu Windows Server zamierza zorganizować użytkowników sieci w różnorodne grupy, które będą miały zróżnicowane uprawnienia do zasobów w sieci oraz na serwerze. Najlepiej osiągnie to poprzez zainstalowanie roli

W celu zwiększenia bezpieczeństwa sieci firmowej administrator wdrożył protokół 802.1X. Do czego służy ten protokół?