Pytanie 1

Jaką licencję ma wolne i otwarte oprogramowanie?

Wynik: 31/40 punktów (77,5%)

Wymagane minimum: 20 punktów (50%)

Jaką licencję ma wolne i otwarte oprogramowanie?

Miarą wyrażaną w decybelach, która określa różnicę pomiędzy mocą sygnału wysyłanego w parze zakłócającej a mocą sygnału generowanego w parze zakłócanej, jest

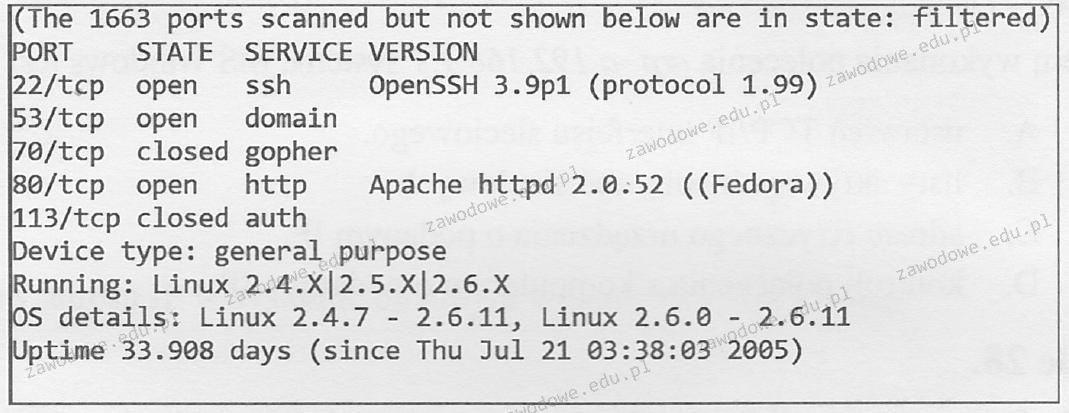

Jaki program został wykorzystany w systemie Linux do szybkiego skanowania sieci?

Który standard złącza DVI pozwala na przesyłanie wyłącznie sygnałów analogowych?

Który z materiałów eksploatacyjnych nie jest stosowany w ploterach?

Jakie rozszerzenia mają pliki instalacyjne systemu operacyjnego Linux?

Jakie są zasadnicze różnice pomiędzy poleceniem ps a poleceniem top w systemie Linux?

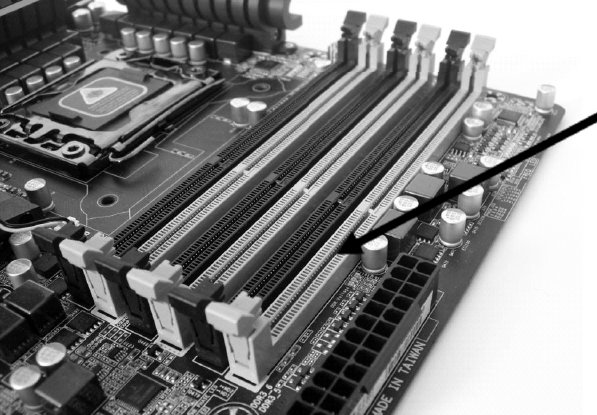

Jaki typ pamięci powinien być umieszczony na płycie głównej komputera w miejscu, które wskazuje strzałka?

Złącze SC stanowi standard w cablach

ACPI to akronim, który oznacza

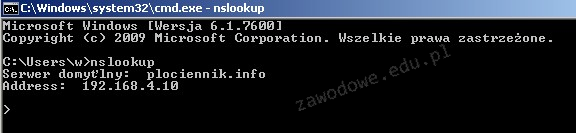

W terminalu systemu operacyjnego wydano komendę nslookup. Jakie dane zostały uzyskane?

Który z protokołów powinien być zastosowany do pobierania wiadomości e-mail z własnego serwera?

Protokół SNMP (Simple Network Management Protocol) jest wykorzystywany do

Jak wygląda liczba 356 w systemie binarnym?

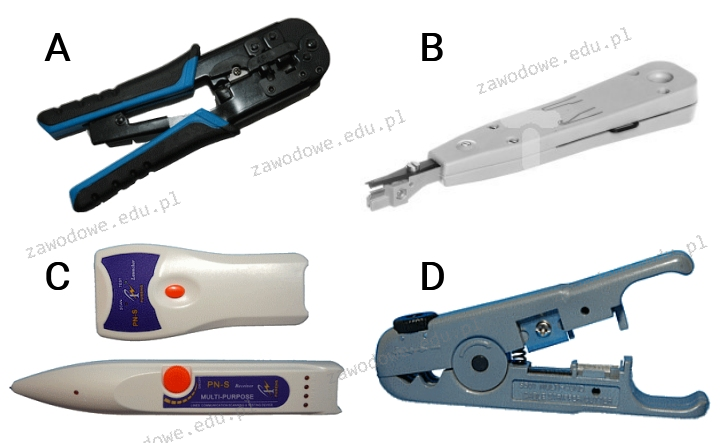

Jakie urządzenie jest używane do mocowania pojedynczych żył kabla miedzianego w złączach?

Jakie oznaczenie powinien mieć komputer, aby mógł zostać sprzedany na terenie Polski, zgodnie z Dyrektywami Rady Europy?

Termin określający wyrównanie tekstu do prawego i lewego marginesu to

Kluczowym mechanizmem zabezpieczającym dane przechowywane na serwerze jest

ARP (Adress Resolution Protocol) jest protokołem, który umożliwia przekształcenie adresu IP na

Kiedy adres IP komputera ma formę 176.16.50.10/26, to jakie będą adres rozgłoszeniowy oraz maksymalna liczba hostów w danej sieci?

Jakie zadanie pełni router?

Aby zrealizować transfer danych pomiędzy siecią w pracowni a siecią ogólnoszkolną, która ma inną adresację IP, należy zastosować

W architekturze sieci lokalnych opartej na modelu klient - serwer

Jakie urządzenie powinno być zainstalowane w serwerze, aby umożliwić automatyczne archiwizowanie danych na taśmach magnetycznych?

Fragment pliku httpd.conf serwera Apache przedstawia się jak na diagramie. W celu zweryfikowania prawidłowego funkcjonowania strony WWW na serwerze, należy wprowadzić w przeglądarkę

| Listen 8012 |

| Server Name localhost:8012 |

Jaką sumę należy zapłacić za wymianę karty graficznej w komputerze, jeżeli cena karty wynosi 250 zł, a czas wymiany przez pracownika serwisu to 80 minut, przy czym każda rozpoczęta godzina pracy kosztuje 50 zł?

Tworzenie zaszyfrowanych połączeń pomiędzy hostami przez publiczną sieć Internet, wykorzystywane w rozwiązaniach VPN (Virtual Private Network), to

Jakie polecenie w terminalu systemu operacyjnego Microsoft Windows umożliwi wyświetlenie szczegółów wszystkich zasobów udostępnionych na komputerze lokalnym?

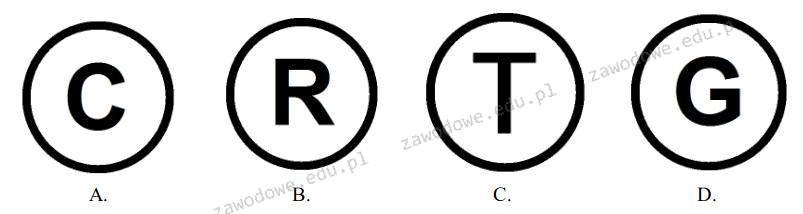

Który symbol wskazuje na zastrzeżenie praw autorskich?

Z jaką informacją wiąże się parametr TTL po wykonaniu polecenia ping?

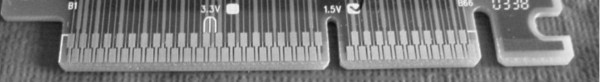

Na ilustracji przedstawiono fragment karty graficznej ze złączem

Jakie informacje można uzyskać dzięki programowi Wireshark?

Po wykonaniu podanego skryptu

| echo off |

| echo ola.txt >> ala.txt |

| pause |

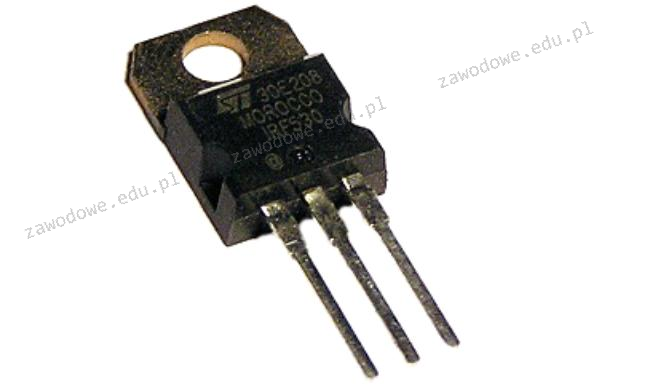

Element elektroniczny przedstawiony na ilustracji to

Podczas wyłączania systemu operacyjnego na monitorze pojawił się błąd, znany jako bluescreen 0x000000F3 Bug Check 0xF3 DISORDERLY_SHUTDOWN - nieudane zamykanie systemu, spowodowane niewystarczającą ilością pamięci. Co ten błąd może oznaczać?

Podaj prefiks, który identyfikuje adresy globalne w protokole IPv6?

Podaj polecenie w systemie Linux, które umożliwia określenie aktualnego katalogu użytkownika.

Komputery K1, K2, K3, K4 są podłączone do interfejsów przełącznika, które są przypisane do VLAN-ów wymienionych w tabeli. Które z tych komputerów mają możliwość komunikacji ze sobą?

| Nazwa komputera | Adres IP | Nazwa interfejsu | VLAN |

| K1 | 10.10.10.1/24 | F1 | VLAN 10 |

| K2 | 10.10.10.2/24 | F2 | VLAN 11 |

| K3 | 10.10.10.3/24 | F3 | VLAN 10 |

| K4 | 10.10.11.4/24 | F4 | VLAN 11 |

Drukarka została zainstalowana w systemie Windows. Aby ustawić między innymi domyślną orientację wydruku, liczbę stron na arkusz oraz kolorystykę, podczas jej konfiguracji należy skorzystać z opcji

Każdy następny router IP na ścieżce pakietu