Pytanie 1

Wskaż, jak wygląda komentarz wieloliniowy w języku PHP?

Wynik: 27/40 punktów (67,5%)

Wymagane minimum: 20 punktów (50%)

Wskaż, jak wygląda komentarz wieloliniowy w języku PHP?

Poniższy fragment kodu w PHP wyświetli

| $n = '[email protected]'; $dl = strlen($n); $i = 0; while($i < $dl && $n[$i] != '@') { echo $n[$i]; $i++; } |

Która z komend w języku JavaScript pozwala na zmianę koloru tekstu na niebieski w akapicie określonym w pliku HTML?

Jakie uprawnienia są konieczne do wykonania oraz przywrócenia kopii zapasowej bazy danych Microsoft SQL Server 2005 Express?

Wskaż problem z walidacją w podanym fragmencie kodu HTML

| <h6>CSS</h6> <p>Kaskadowe arkusze stylów (<b>ang. <i>Cascading Style Sheets</b></i>)<br>to język służący... </p> |

W kontekście baz danych, co oznacza termin atrybut?

Aby osiągnąć efekt przedstawiony na ilustracji, w kodzie HTML należy zastosować znacznik skrótu <abbr> z atrybutem

Jakie mechanizmy przydzielania zabezpieczeń, umożliwiające wykonywanie działań na bazie danych, są związane z tematyką zarządzania kontami, użytkownikami oraz ich uprawnieniami?

Co to jest AJAX?

Typ zmiennych int odnosi się do wartości liczbowych

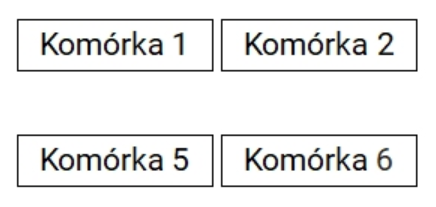

Zaprezentowano kod dla tabeli 3x2. Jaką modyfikację należy wprowadzić w drugim wierszu, aby tabela przypominała tę z obrazka, gdzie wiersz jest niewidoczny?

<table>

<tr>

<td style="border: solid 1px;">Komórka 1</td>

<td style="border: solid 1px;">Komórka 2</td>

</tr>

<tr>

<td style="border: solid 1px;">Komórka 3</td>

<td style="border: solid 1px;">Komórka 4</td>

</tr>

<tr>

<td style="border: solid 1px;">Komórka 5</td>

<td style="border: solid 1px;">Komórka 6</td>

</tr>

</table> /efekt jest na obrazie - nie dołączam - nie analizuj/

Technika projektowania algorytmów, która polega na dzieleniu problemu na dwa lub więcej mniejszych podproblemów, aż do momentu gdy fragmenty staną się na tyle proste, że można je rozwiązać bezpośrednio, to

Czy automatyczna weryfikacja właściciela witryny dostępnej przez protokół HTTPS jest możliwa dzięki

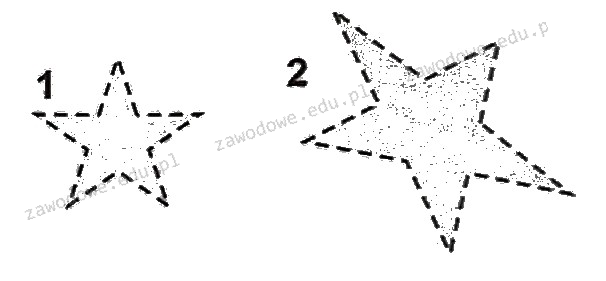

Najłatwiejszym sposobem na zmianę obiektu z numerem 1 na obiekt z numerem 2 jest

W jakim bloku powinien być umieszczony warunek pętli?

Wykorzystanie definicji stylu CSS spowoduje, że nagłówki drugiego poziomu będą się wyświetlać

| h2 { text-decoration: overline; font-style: italic; line-height: 60px; } |

Podaj słowo kluczowe w języku C++, które umieszczane przed wbudowanym typem danych, umożliwia przyjmowanie jedynie nieujemnych wartości liczbowych?

Gdzie w dokumencie HTML powinien być umieszczony wewnętrzny arkusz stylów?

Funkcja pg_connect w języku PHP służy do nawiązania połączenia z bazą danych

Przy edytowaniu obrazu w programie graficznym rastrowym należy usunąć kolory z obrazu, aby uzyskać jego wersję w skali szarości. Jaką funkcję można zastosować, aby osiągnąć ten efekt?

W jakiej technologii nie zachodzi możliwość przetwarzania danych wprowadzanych przez użytkowników na stronach internetowych?

Poprzez zdefiniowanie var x="true"; w języku JavaScript powstaje zmienna należąca do typu

Określ wynik wykonania poniższego fragmentu kodu JavaScript.

var akapit = document.createElement("p"); document.body.appendChild(akapit);

W języku SQL, dla dowolnych zbiorów danych w tabeli Uczniowie, aby uzyskać rekordy zawierające tylko uczennice o imieniu "Aleksandra", które urodziły się po roku "1998", należy sformułować zapytanie

W języku PHP znajduje się poniższa instrukcja pętli. Ile iteracji wykona ta pętla, zakładając, że zmienna kontrolna nie jest zmieniana w jej wnętrzu i nie zastosowano instrukcji przerywającej pętlę typu break?

for ($i = 10; $i <= 100; $i += 10)

Zgodnie z zasadami ACID, odnoszącymi się do realizacji transakcji, wymóg trwałości (ang. durability) oznacza, iż

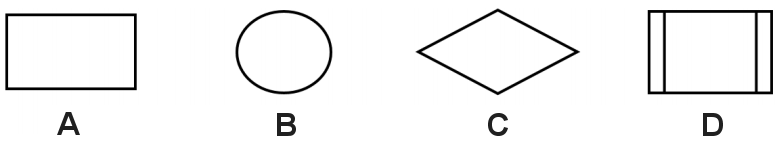

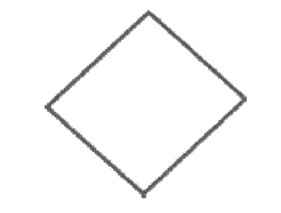

Która komenda algorytmu odpowiada graficznej wizualizacji bloku przedstawionego na ilustracji?

Wskaź poprawną formę kodowania polskich znaków w pliku HTML?

Aby cofnąć uprawnienia dostępu do serwera MySQL, należy wykorzystać polecenie

Fragmenty kodu JavaScript w dokumencie HTML mogą być umieszczone

W jakim typie pliku powinno się zapisać zdjęcie, aby mogło być wyświetlane na stronie WWW z zachowaniem efektu przezroczystości?

Jaki zestaw liczb zostanie wyświetlony w wyniku działania pętli napisanej w języku PHP?

| $liczba = 10; while ($liczba < 50) { echo "$liczba "; $liczba = $liczba + 5; } |

Określ właściwą sekwencję stylów CSS, biorąc pod uwagę ich priorytet w formatowaniu elementów strony WWW?

Aby zrealizować przycisk na stronę internetową zgodnie z wzorem, należy w programie graficznym skorzystać z opcji

Wskaź na właściwą sekwencję tworzenia aplikacji?

W SQL, aby zabezpieczyć kwerendę CREATE USER przed utworzeniem konta, jeżeli ono już istnieje, należy użyć składni

W HTML 5 atrybut action jest wykorzystywany w znaczniku

Które z poniższych stwierdzeń na temat klucza głównego jest prawdziwe?

Dostępna jest tabela zatytułowana wycieczki, zawierająca kolumny nazwa, cena oraz miejsca (jako liczba dostępnych miejsc). Aby wyświetlić jedynie nazwy wycieczek, których cena jest poniżej 2000 złotych oraz posiadają co najmniej cztery dostępne miejsca, należy zastosować zapytanie

Który atrybut pozwala na wskazanie lokalizacji pliku graficznego w znaczniku <img>?