Pytanie 1

Jakie złącze jest przypisane do kategorii 7?

Wynik: 24/40 punktów (60,0%)

Wymagane minimum: 20 punktów (50%)

Jakie złącze jest przypisane do kategorii 7?

Co symbolizuje graficzny znak przedstawiony na ilustracji?

Jakie kanały są najodpowiedniejsze dla trzech sieci WLAN 2,4 GHz, aby zminimalizować ich wzajemne interferencje?

Czym jest serwer poczty elektronicznej?

Czym jest kopia różnicowa?

Jakie oprogramowanie należy zainstalować, aby serwer Windows mógł obsługiwać usługi katalogowe?

Na podstawie wskazanego cennika oblicz, jaki będzie łączny koszt brutto jednego podwójnego natynkowego gniazda abonenckiego w wersji dwumodułowej?

| Lp. | Nazwa | j.m. | Cena jednostkowa brutto |

|---|---|---|---|

| 1. | Puszka natynkowa 45x45mm dwumodułowa | szt. | 4,00 zł |

| 2. | Ramka + suport 45x45mm dwumodułowa | szt. | 4,00 zł |

| 3. | Adapter 22,5x45mm do modułu keystone | szt. | 3,00 zł |

| 4. | Moduł keystone RJ45 kategorii 5e | szt. | 7,00 zł |

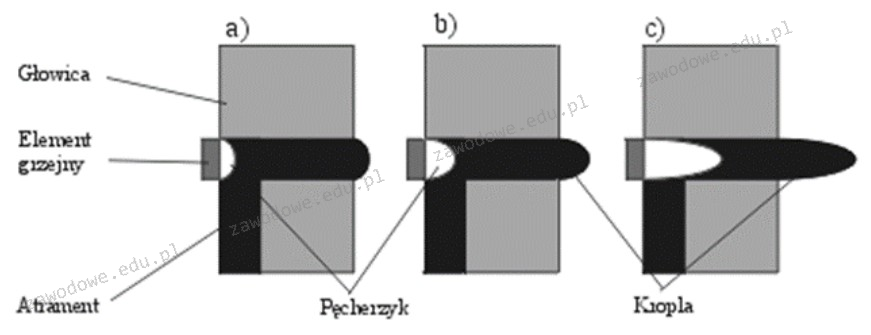

Który z poniższych elementów jest częścią mechanizmu drukarki atramentowej?

Który z komponentów nie jest zgodny z płytą główną MSI A320M Pro-VD-S socket AM4, 1 x PCI-Ex16, 2 x PCI-Ex1, 4 x SATA III, 2 x DDR4- maks. 32 GB, 1 x D-SUB, 1x DVI-D, ATX?

Narzędzie pokazane na ilustracji jest używane do weryfikacji

Zidentyfikowanie głównego rekordu rozruchowego, który uruchamia system z aktywnej partycji, jest możliwe dzięki

Jaką zmianę sygnału realizuje konwerter RAMDAC?

Rysunek ilustruje sposób działania drukarki

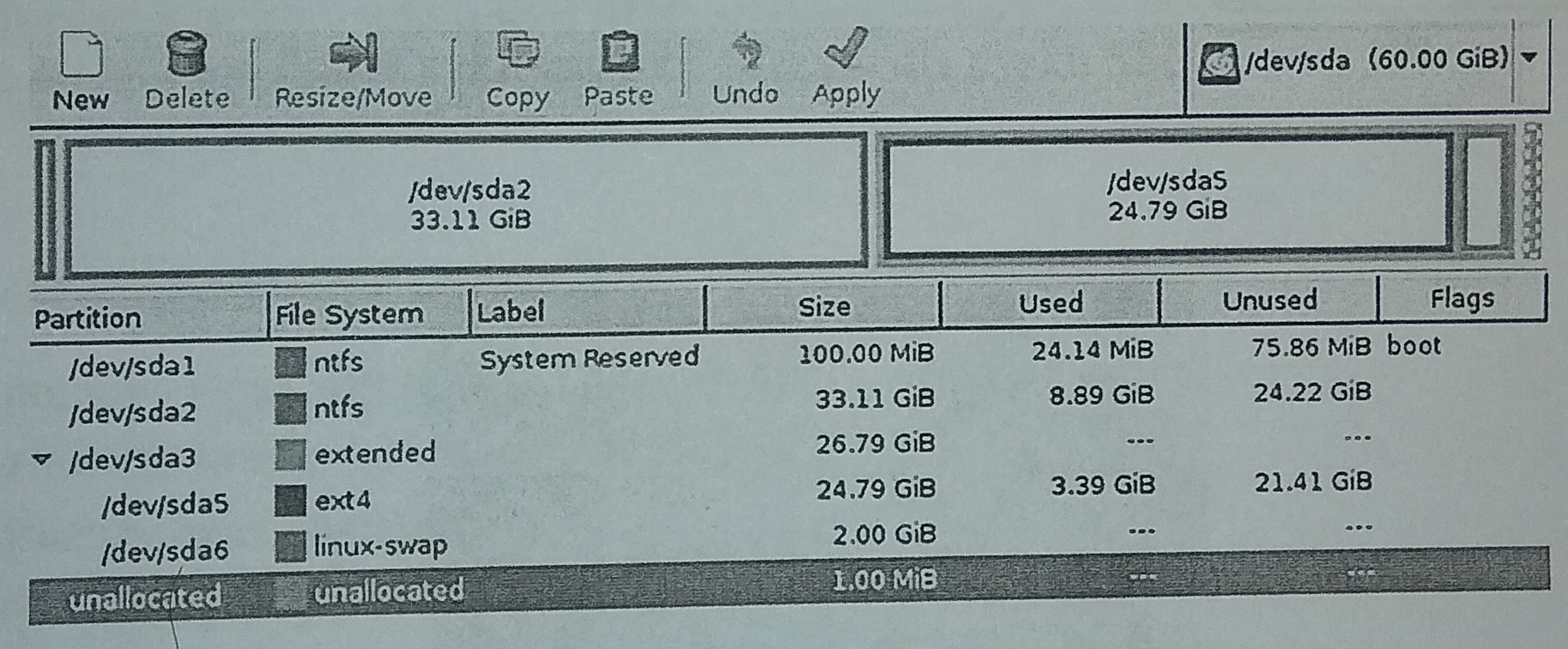

Analiza danych wyświetlonych przez program umożliwia stwierdzenie, że

Które z poniższych poleceń służy do naprawienia głównego rekordu rozruchowego dysku twardego w systemie Windows?

W przypadku, gdy w tej samej przestrzeni będą funkcjonować jednocześnie dwie sieci WLAN zgodne ze standardem 802.11g, w celu zminimalizowania ryzyka wzajemnych zakłóceń, powinny one otrzymać kanały o numerach różniących się o

W systemie Linux komenda ps wyświetli

Według normy PN-EN 50174 maksymalna długość trasy kabla poziomego kategorii 6 pomiędzy punktem abonenckim a punktem rozdzielczym w panelu krosowym wynosi

Na podstawie filmu wskaż z ilu modułów składa się zainstalowana w komputerze pamięć RAM oraz jaką ma pojemność.

Którym poleceniem można skonfigurować uprawnienia do zasobów sieciowych w systemie Windows?

Gdy chce się, aby jedynie wybrane urządzenia mogły uzyskiwać dostęp do sieci WiFi, należy w punkcie dostępowym

Urządzenie pokazane na ilustracji służy do zgrzewania wtyków

Na stabilność wyświetlanego obrazu w monitorach CRT istotny wpływ ma

Sieć lokalna posiada adres IP 192.168.0.0/25. Który adres IP odpowiada stacji roboczej w tej sieci?

W przypadku dłuższego nieużytkowania drukarki atramentowej, pojemniki z tuszem powinny

Elementem, który umożliwia wymianę informacji pomiędzy procesorem a magistralą PCI-E, jest

Jaką ochronę zapewnia program antyspyware?

Czym jest dziedziczenie uprawnień?

Tryb działania portu równoległego, oparty na magistrali ISA, pozwalający na transfer danych do 2.4 MB/s, przeznaczony dla skanerów i urządzeń wielofunkcyjnych, to

Jaki jest maksymalny promień zgięcia przy montażu kabla U/UTP kat 5e?

Najlepszym sposobem na zabezpieczenie domowej sieci Wi-Fi jest

Programy CommView oraz WireShark są wykorzystywane do

Dane z twardego dysku HDD, którego sterownik silnika SM jest uszkodzony, można odzyskać

Zasady filtrowania ruchu w sieci przez firewall określane są w formie

Część programu antywirusowego działająca w tle jako kluczowy element zabezpieczeń, mająca na celu nieustanne monitorowanie ochrony systemu komputerowego, to

W systemie Linux, aby wyświetlić informację o nazwie bieżącego katalogu roboczego, należy zastosować polecenie

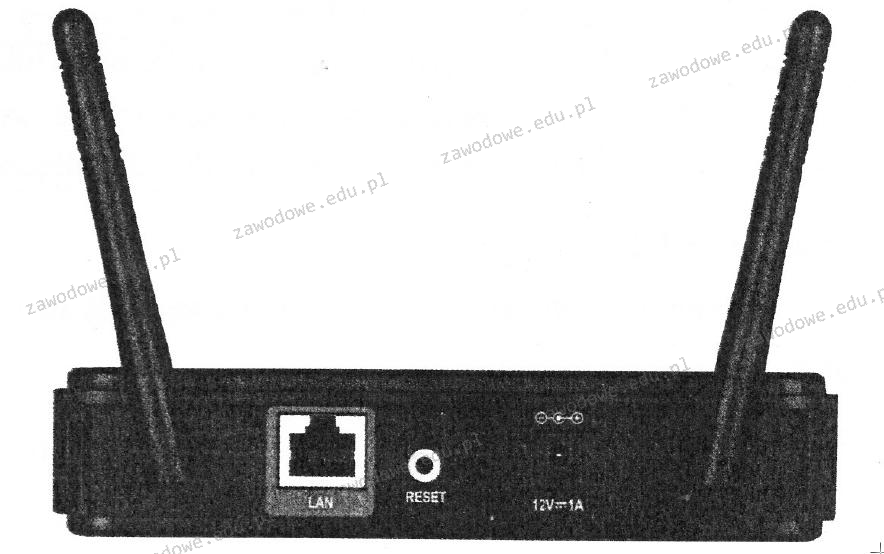

Jakie urządzenie zostało pokazane na ilustracji?

Prawo osobiste twórcy do oprogramowania komputerowego

Wskaż błędne twierdzenie dotyczące Active Directory?

Oprogramowanie przypisane do konkretnego komputera lub jego podzespołów, które uniemożliwia instalację na nowym sprzęcie zakupionym przez tego samego użytkownika, to