Pytanie 1

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

Wynik: 19/40 punktów (47,5%)

Wymagane minimum: 20 punktów (50%)

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

Parametr jednostkowy miedzianej linii transmisyjnej wskazujący na straty w dielektryku nazywa się

Weryfikację ustawień protokołu TCP/IP w systemie Windows XP można przeprowadzić za pomocą komendy

Tester do sieci LAN RJ-45 może być użyty do weryfikacji kabli

Jakie jest maksymalne dopuszczalne natężenie rezystancji linii telefonicznej razem z aparatem POTS?

Jaką liczbę punktów podparcia powinno mieć krzesło na kółkach w obrębie stanowiska komputerowego?

Jaki parametr długiej linii jest związany z indukcyjnością oraz pojemnością między przewodnikami?

Sygnał analogowy może przybierać wartości

Które z poniższych kryteriów charakteryzuje protokoły routingu, które wykorzystują algorytm wektora odległości?

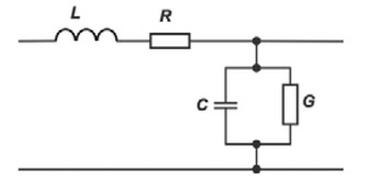

Który z parametrów przypadających na jednostkę długości przewodu jest oznaczony literą G na schemacie zastępczym linii długiej?

Panel krosowy instalowany w budynkach w szafach typu "rack" jest

Głównym zadaniem pola komutacyjnego w systemie telekomunikacyjnym jest

Zgodnie z zasadą Kotielnikowa-Shannona częstotliwość próbkowania powinna wynosić

Zbiór zasad oraz ich wyjaśnień, zapewniający zgodność stworzonych aplikacji z systemem operacyjnym, to

Jaką minimalną częstotliwość należy stosować do próbkowania sygnału o ograniczonym paśmie, aby zachować pełne informacje zawarte w próbkach sygnału?

Która technika konwersji sygnału z postaci analogowej na cyfrową charakteryzuje się najmniejszym błędem przetwarzania?

Interfejs rutera ma adres 192.200.200.5/26. Ile dodatkowych urządzeń może być podłączonych w tej podsieci?

Który z mierników służy do identyfikacji miejsca wystąpienia uszkodzenia typu "zwarcie do ziemi" w obrębie jednej pary przewodów kabla telekomunikacyjnego?

Jaką częstotliwość fal radiowych stosuje sieć bezprzewodowa Wi-Fi?

W trybie spoczynku telefonu komórkowego częstotliwość sygnału dzwonienia

Aby zweryfikować poprawność działania każdego urządzenia zainstalowanego w komputerze działającym na systemie operacyjnym MS Windows, należy wybrać następującą ścieżkę:

Kod odpowiedzi protokołu SIP 305 Use Proxy wskazuje, że

Które z poniższych stwierdzeń na temat komutacji pakietów nie jest poprawne?

W jakich miarach określa się natężenie ruchu w sieciach telekomunikacyjnych?

Które z poniższych działań nie wpływa na bezpieczeństwo sieci?

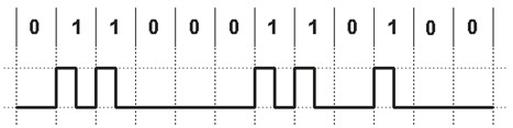

Jaki sposób kodowania ciągu binarnego przedstawiono na rysunku?

Jakie rodzaje zakończeń sieciowych ISDN są oferowane przez operatora sieci?

Gdy ruter stosuje mechanizmy równoważenia obciążenia (load balancing), to w tablicy routingu

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

Do wzmacniacza optycznego wprowadzono sygnał o mocy 0,1 mW, natomiast na wyjściu uzyskano moc sygnału równą 10 mW. Jakie jest wzmocnienie tego wzmacniacza wyrażone w decybelach?

Jaki rodzaj wykresu w programie do arkuszy kalkulacyjnych powinno się zastosować, aby zaprezentować procentowy udział poszczególnych wartości w całości?

MPLS (Multiprotocol Label Switching) to technologia, która polega na

Który z poniższych komunikatów nie jest obecny w pierwotnej wersji protokołu zarządzania siecią SNMPv1 (Simple Network Management Protocol)?

Punkt przywracania w systemie Windows to zapisany stan

Symbol XTKMXpw 5x2x0,6 oznacza rodzaj kabla telekomunikacyjnego?

Filtr antyaliasingowy należy do kategorii

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.