Pytanie 1

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

Wynik: 24/40 punktów (60,0%)

Wymagane minimum: 20 punktów (50%)

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

Wybór impulsowy polega na przesyłaniu wybranej liczby w postaci

Jakie kodowanie jest stosowane w linii abonenckiej systemu ISDN BRA?

Modulacja, która polega na kodowaniu przy użyciu dwóch bitów na czterech ortogonalnych przesunięciach fazy, to modulacja

Jaki modem powinien być użyty do aktywacji usługi Neostrada z maksymalnymi prędkościami transmisji 2048/256 kbit/s?

Który modem oferuje najwyższe prędkości łącza internetowego przy wykorzystaniu jednej pary przewodów telekomunikacyjnych?

Jakie rozwiązanie należy zastosować, aby zabezpieczyć spaw lub złącze światłowodowe w studni kablowej na ścianie lub lince nośnej przed wpływem niekorzystnych warunków atmosferycznych oraz mechanicznymi uszkodzeniami?

Który element struktury GSM działa jako stacja bazowa, łącząca za pośrednictwem fal radiowych telefon (terminal mobilny) z całym systemem?

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

Na rysunku przedstawiono ekran konfiguracyjny

Najskuteczniejszym sposobem zabezpieczenia danych przesyłanych w sieci Wi-Fi jest szyfrowanie w standardzie

Jaką maksymalną liczbę komputerów można bezpośrednio podłączyć do urządzenia modemowego "ADSL2+"?

Parametr określający niezawodność działania dysku twardego to

Przy użyciu reflektometru OTDR nie jest możliwe zmierzenie wartości we włóknach optycznych

Sygnalizacja prądem przemiennym w analogowym łączu abonenckim sprowadza się do przesyłania sygnałów o konkretnych częstotliwościach, które mieszczą się w zakresie

Zgodnie z protokołem IPv6 każdy interfejs sieciowy powinien posiadać adres link-local. Który prefiks określa adresy typu link-local?

Sinus maksymalnego dozwolonego kąta pomiędzy promieniem wchodzącym a osią światłowodu wynosi dla światłowodów wielomodowych

Który protokół routingu do ustalania ścieżki bierze pod uwagę zarówno stan łącza, jak i koszt trasy?

Który z poniższych protokołów pozwala na ustanawianie bezpiecznych połączeń?

Protokół SNMP (ang. Simple Network Management Protocol) jest wykorzystywany w modelu TCP/IP na poziomie

Jak często domyślnie odbywa się aktualizacja tras w protokole RIPv1, RIPv2 (ang. Routing Information Protocol)?

Jaką minimalną częstotliwość należy stosować do próbkowania sygnału o ograniczonym paśmie, aby zachować pełne informacje zawarte w próbkach sygnału?

Czym zajmuje się regenerator cyfrowy?

Aby przesłać strumień wideo za pomocą jednej linii abonenckiej, należy użyć modemu, który wspiera standard

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

Jak można zweryfikować wersję BIOS aktualnie zainstalowaną na komputerze, nie uruchamiając ponownie urządzenia z systemem Windows 10, wykonując polecenie w wierszu poleceń?

Zidentyfikuj modulację analogową.

Urządzenie końcowe w sieci ISDN powinno być przypisane do co najmniej jednego numeru telefonicznego znanego jako

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

Aby obliczyć przepływność strumienia cyfrowego generowanego przez pojedynczą rozmowę telefoniczną, należy pomnożyć liczbę bitów przypadających na jedną próbkę przez

Przeniesienie danych do innego nośnika w celu ich długoterminowego przechowywania nazywa się

Jak odbywa się realizacja zestawień w polu komutacyjnym przy użyciu podziału przestrzennego?

Gdy ruter stosuje mechanizmy równoważenia obciążenia (load balancing), to w tablicy routingu

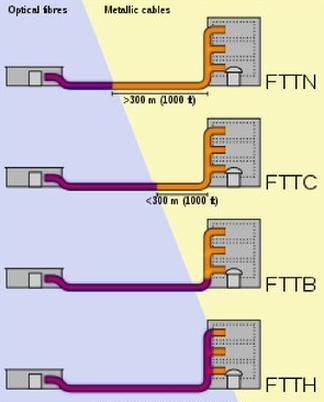

Szerokopasmowe systemy telekomunikacyjne FTTH jako medium transmisyjne doprowadzone bezpośrednio do mieszkania abonenta wykorzystują

DCE (Data Communication Equipment) to urządzenie

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

Technologia umożliwiająca automatyczną identyfikację oraz instalację sprzętu to

Wykonanie w terminalu Windows polecenia ```net user Marcinkowski /times:Pn-Pt,6-17```

Jaką liczbę punktów podparcia powinno mieć krzesło na kółkach w obrębie stanowiska komputerowego?