Pytanie 1

Jaką właściwość ma sieć synchroniczna?

Wynik: 34/40 punktów (85,0%)

Wymagane minimum: 20 punktów (50%)

Jaką właściwość ma sieć synchroniczna?

Jaką cechę powinien posiadać dobry negocjator?

W wyniku realizacji zaprezentowanego kodu na ekranie pojawią się:

int tablica[10]; for (int i = 0; i < 10; i++) { if (i % 3 != 0) std::cout << tablica[i] << ", "; }

W zaprezentowanym wideo przedstawiono narzędzie do tworzenia interfejsu użytkownika, dla którego automatycznie generuje się

Polecenia wydane w kontekście repozytorium Git, przy założeniu, że folder projektu jest aktualnie wybrany, mają na celu

git init git add . git commit -m 'first commit'

Który typ testów jest wykonywany na pojedynczych komponentach lub funkcjach w izolacji?

Jakie jest poprawne określenie interfejsu (szablonu klasy) w języku Java?

interface IMyInterface { private: int a; IMyInterface() { a = 0; } void mth1(); } Definicja 1 | interface IMyInterface { private: int a; void mth1(); int mth2() { return a; } } Definicja 2 |

interface IMyInterface { void mth1(); int mth2() { return 0; } } Definicja 3 | interface IMyInterface { void mth1(); int mth2(); } Definicja 4 |

Jaka będzie zawartość zmiennej filteredItems po wykonaniu poniższego kodu?

const items = [ { id: 1, name: 'phone', price: 500 }, { id: 2, name: 'laptop', price: 1000 }, { id: 3, name: 'tablet', price: 750 } ]; const filteredItems = items.filter(item => item.price > 600) .map(item => item.name);

Czym jest ochrona własności intelektualnej?

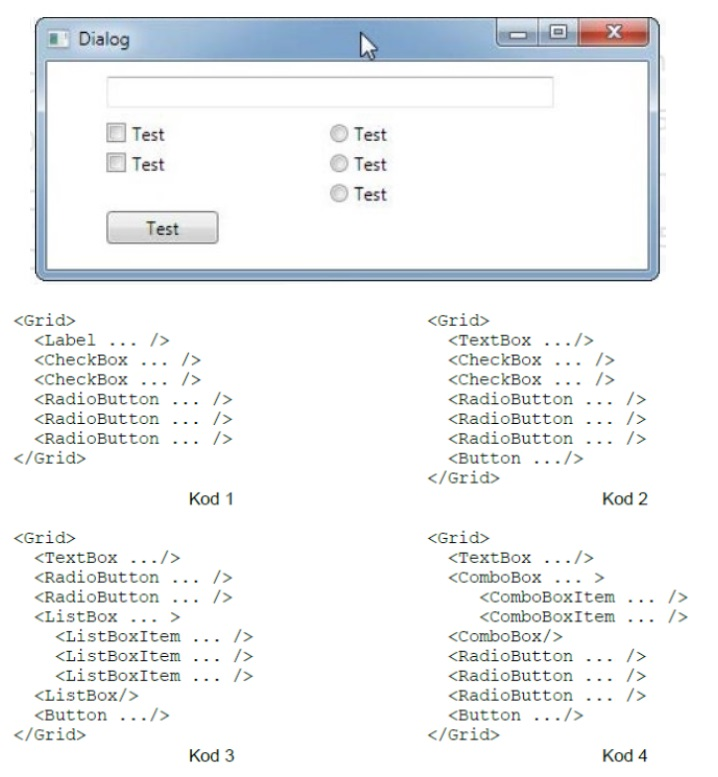

Wskaź kod, który spowoduje wyświetlenie okna dialogowego przedstawionego na ilustracji. Dla uproszczenia kodu, zrezygnowano z atrybutów znaczników

Dziedziczenie jest używane, gdy zachodzi potrzeba

Jakie kroki należy podjąć, aby skutecznie zabezpieczyć dane na komputerze?

Co to jest choroba związana z wykonywaniem zawodu?

Kod przedstawiony w języku XML/XAML określa:

<Switch android:id = "@+id/switch1" android:layout_width = "wrap_content" android:layout_height = "wrap_content" android:background = "#00ffff" android:text = "Switch" tools:layout_editor_absoluteX = "176dp" tools:layout_editor_absoluteY = "389dp" />

Jaką technologię stosuje się do powiązania aplikacji internetowej z systemem baz danych?

Co to jest SQL injection?

W C++ mechanizm programowania obiektowego, który wykorzystuje funkcje wirtualne (ang. Virtual) i umożliwia programiście pominięcie kontroli klasy pochodnej podczas wywoływania metod, nazywa się

W języku Python, jak nazywa się funkcja, która jest wykonywana automatycznie, gdy obiekt jest niszczony?

Jaki komponent środowiska IDE jest niezbędny do tworzenia aplikacji webowych?

Programem służącym do monitorowania błędów oraz organizacji projektów jest:

Czym jest klasa w programowaniu obiektowym?

Algorytmy, które są wykorzystywane do rozwiązywania problemów przybliżonych lub takich, które nie mogą być opisane za pomocą algorytmu dokładnego, na przykład w prognozowaniu pogody czy identyfikacji nowych wirusów komputerowych, to algorytmy.

Jakie są główne różnice między środowiskiem RAD (Rapid Application Development) a klasycznymi IDE?

Pętla przedstawiona w zadaniu działa na zmiennej typu string o nazwie ciag. Jej celem jest:

int i = 0; while (ciag[i] != 0) { if (ciag[i] > 96 && ciag[i] < 123) { ciag[i] = (ciag[i] - 32); } i++; }

W przedsiębiorstwie IT obowiązują określone zasady dotyczące zarządzania projektami, co wskazuje, że firma wykorzystuje model zarządzania

|

Jakie są kluczowe różnice między typami stałoprzecinkowymi a zmiennoprzecinkowymi?

Cytat przedstawia charakterystykę metodyki RAD. Pełne znaczenie tego skrótu można przetłumaczyć na język polski jako:

...(RAD)..., is both a general term for adaptive software development approaches, and the name for James Martin's method of rapid development. In general, RAD approaches to software development put less emphasis on planning and more emphasis on an adaptive process. Prototypes are often used in addition to or sometimes even instead of design specifications. Źródło: https://en.wikipedia.org/ |

Która z wymienionych kart graficznych oferuje lepszą wydajność w grach komputerowych?

Aby wykorzystać framework Django, należy pisać w języku

Błędy w interpretacji kodu stworzonego za pomocą React.js lub Angular można wykryć dzięki

Jaka będzie wartość zmiennej x po wykonaniu poniższego kodu?

let x = 0; for (let i = 0; i < 10; i++) { if (i % 2 === 0) continue; x += i; }

Co to jest automatyzacja testowania procesów?

Do implementacji w aplikacji jednokierunkowej funkcji skrótu, zwanej funkcją haszującą, można wykorzystać algorytm

Do form komunikacji werbalnej zalicza się

Jakie są kluczowe zasady WCAG 2.0?

Który z poniższych procesów jest wyłącznie związany z kompilowaniem kodu?

Jaką rolę odgrywa destruktor w definicji klasy?

Jakie ma znaczenie "operacja wejścia" w kontekście programowania?

Zaprezentowany wykres ilustruje wyniki przeprowadzonych testów

Zapis w języku C# przedstawia definicję klasy Car, która:

public class Car: Vehicle { ... }