Pytanie 1

Urządzenie klienckie automatycznie uzyskuje adres IP od serwera DHCP. W sytuacji, gdy serwer DHCP przestanie działać, karcie sieciowej przydzielony zostanie adres IP z przedziału

Wynik: 5/40 punktów (12,5%)

Wymagane minimum: 20 punktów (50%)

Urządzenie klienckie automatycznie uzyskuje adres IP od serwera DHCP. W sytuacji, gdy serwer DHCP przestanie działać, karcie sieciowej przydzielony zostanie adres IP z przedziału

Jaką minimalną liczbę bitów potrzebujemy w systemie binarnym, aby zapisać liczbę heksadecymalną 110 (h)?

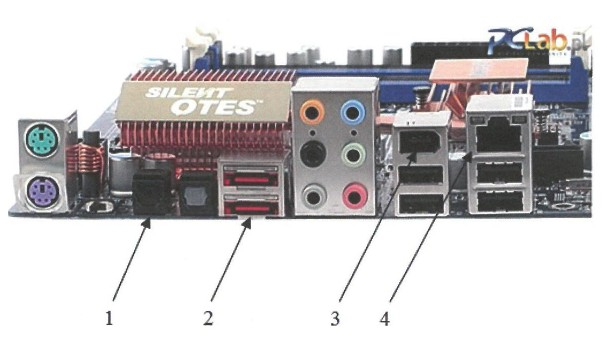

Karta rozszerzeń przedstawiona na zdjęciu dysponuje systemem chłodzenia

W nowoczesnych ekranach dotykowych działanie ekranu jest zapewniane przez mechanizm, który wykrywa zmianę

Płyta główna z gniazdem G2 będzie kompatybilna z procesorem

Które urządzenie poprawi zasięg sieci bezprzewodowej?

Aby zwolnić adres IP przypisany do konkretnej karty sieciowej w systemie Windows, należy wykorzystać polecenie systemowe

Protokół pakietów użytkownika, który zapewnia dostarczanie datagramów w trybie bezpołączeniowym, to

Monolityczne jądro (kernel) występuje w którym systemie?

Który z poniższych systemów operacyjnych jest systemem typu open-source?

Jaką topologię fizyczną charakteryzuje zapewnienie nadmiarowych połączeń między urządzeniami sieciowymi?

Brak odpowiedzi na to pytanie.

Aby stworzyć las w strukturze katalogów AD DS (Active Directory Domain Services), konieczne jest utworzenie przynajmniej

Brak odpowiedzi na to pytanie.

Nie można uruchomić systemu Windows z powodu błędu oprogramowania. Jak można przeprowadzić diagnozę i usunąć ten błąd w jak najmniej inwazyjny sposób?

Brak odpowiedzi na to pytanie.

Która operacja może skutkować nieodwracalną utratą danych w przypadku awarii systemu plików?

Brak odpowiedzi na to pytanie.

Który z portów na zaprezentowanej płycie głównej umożliwia podłączenie zewnętrznego dysku przez interfejs e-SATA?

Brak odpowiedzi na to pytanie.

Jakie polecenie w terminalu systemu operacyjnego Microsoft Windows umożliwi wyświetlenie szczegółów wszystkich zasobów udostępnionych na komputerze lokalnym?

Brak odpowiedzi na to pytanie.

Zakres operacji we/wy dla kontrolera DMA w notacji heksadecymalnej wynosi 0094-009F, a w systemie dziesiętnym?

Brak odpowiedzi na to pytanie.

W podejściu archiwizacji danych określanym jako Dziadek – Ojciec – Syn na poziomie Dziadek wykonuje się kopię danych na koniec

Brak odpowiedzi na to pytanie.

Obudowa oraz wyświetlacz drukarki fotograficznej są mocno zabrudzone. Jakie środki należy zastosować, aby je oczyścić bez ryzyka uszkodzenia?

Brak odpowiedzi na to pytanie.

Jak nazywa się pamięć podręczna?

Brak odpowiedzi na to pytanie.

Który z poniższych programów nie jest wykorzystywany do zdalnego administrowania komputerami w sieci?

Brak odpowiedzi na to pytanie.

Schemat ilustruje fizyczną strukturę

Brak odpowiedzi na to pytanie.

Zdiagnostykowane wyniki wykonania polecenia systemu Linux odnoszą się do ```/dev/sda: Timing cached reads: 18100 MB in 2.00 seconds = 9056.95 MB/sec```

Brak odpowiedzi na to pytanie.

Prezentowana usterka ekranu laptopa może być spowodowana

Brak odpowiedzi na to pytanie.

Podczas procesu zamykania systemu operacyjnego na wyświetlaczu pojawił się błąd, znany jako bluescreen 0x000000F3 Bug Check 0xF3 DISORDERLY_SHUTDOWN - nieudane zakończenie pracy systemu, spowodowane brakiem pamięci. Co może sugerować ten błąd?

Brak odpowiedzi na to pytanie.

Wykonanie polecenia attrib +h +s +r przykład.txt w konsoli systemu Windows spowoduje

Brak odpowiedzi na to pytanie.

Aby aktywować lub dezaktywować usługi w zainstalowanej wersji systemu operacyjnego Windows, należy wykorzystać narzędzie

Brak odpowiedzi na to pytanie.

W którym miejscu w edytorze tekstu należy wprowadzić tekst lub ciąg znaków, który ma być widoczny na wszystkich stronach dokumentu?

Brak odpowiedzi na to pytanie.

Aby użytkownicy lokalnej sieci mogli korzystać z przeglądarek do odwiedzania stron WWW za pomocą protokołów HTTP i HTTPS, brama internetowa musi umożliwiać ruch na portach

Brak odpowiedzi na to pytanie.

Urządzenie pokazane na ilustracji to

Brak odpowiedzi na to pytanie.

Jakim protokołem jest protokół dostępu do sieci pakietowej o maksymalnej prędkości 2 Mbit/s?

Brak odpowiedzi na to pytanie.

Jaką funkcję pełni serwer ISA w systemie Windows?

Brak odpowiedzi na to pytanie.

Który z protokołów służy do weryfikacji poprawności połączenia pomiędzy dwoma hostami?

Brak odpowiedzi na to pytanie.

Po uruchomieniu komputera, procedura POST wskazuje 512 MB RAM. Natomiast w ogólnych właściwościach systemu operacyjnego Windows wyświetla się wartość 480 MB RAM. Jakie są powody tej różnicy?

Brak odpowiedzi na to pytanie.

GRUB, LILO, NTLDR to

Brak odpowiedzi na to pytanie.

W standardzie Ethernet 100BaseTX konieczne jest użycie kabli skręconych

Brak odpowiedzi na to pytanie.

Menedżer urządzeń w systemie Windows pozwala na wykrycie

Brak odpowiedzi na to pytanie.

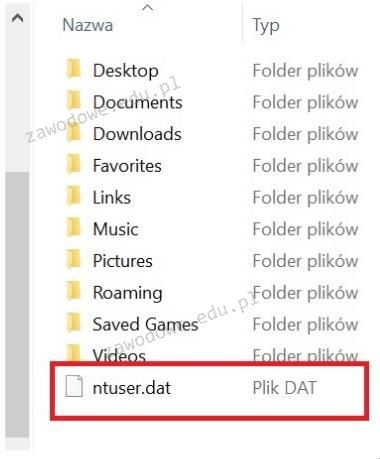

Aby zmienić profil na obowiązkowy, trzeba zmodyfikować rozszerzenie pliku ntuser.dat na

Brak odpowiedzi na to pytanie.

W którym trybie działania procesora Intel x86 uruchamiane były aplikacje 16-bitowe?

Brak odpowiedzi na to pytanie.

Które z poniższych poleceń w systemie Linux NIE pozwala na przeprowadzenie testów diagnostycznych sprzętu komputerowego?

Brak odpowiedzi na to pytanie.