Pytanie 1

Zakres adresów IPv4 od 224.0.0.0 do 239.255.255.255 jest przeznaczony do jakiego rodzaju transmisji?

Wynik: 21/40 punktów (52,5%)

Wymagane minimum: 20 punktów (50%)

Zakres adresów IPv4 od 224.0.0.0 do 239.255.255.255 jest przeznaczony do jakiego rodzaju transmisji?

Adres fizyczny karty sieciowej AC-72-89-17-6E-B2 zapisany jest w formacie

Jakim protokołem połączeniowym w warstwie transportowej, który zapewnia niezawodność dostarczania pakietów, jest protokół

W przypadku planowania wykorzystania przestrzeni dyskowej komputera do przechowywania oraz udostępniania danych, takich jak pliki oraz aplikacje dostępne w internecie, a także ich zarządzania, komputer powinien być skonfigurowany jako

Po podłączeniu działającej klawiatury do jednego z portów USB nie ma możliwości wyboru awaryjnego trybu uruchamiania systemu Windows. Klawiatura działa prawidłowo dopiero po wystartowaniu systemu w trybie standardowym. Co to sugeruje?

Optyczna rozdzielczość to jeden z atrybutów

Jakie będą całkowite wydatki na materiały potrzebne do wyprodukowania 20 kabli połączeniowych typu patchcord o długości 1,5 m każdy, jeżeli koszt jednego metra kabla wynosi 1 zł, a wtyk to 50 gr?

Oblicz całkowity koszt za realizację poniższych czynności serwisowych, przy założeniu, że stawka za jedną roboczogodzinę wynosi 120,00 zł netto, a podatek VAT wynosi 23%.

| LP | Zrealizowane czynności serwisowe | Ilość roboczogodzin |

|---|---|---|

| 1. | Diagnozowanie usterki | 0,2 |

| 2. | Wymiana zasilacza | 0,5 |

| 3. | Przygotowanie drukarki do eksploatacji | 0,6 |

| 4. | Konserwacja urządzenia drukującego | 1,0 |

| 5. | Sprawdzanie po zakończeniu naprawy | 0,2 |

Na ilustracji zaprezentowano końcówkę wkrętaka typu

Dobrze zaprojektowana sieć komputerowa powinna zapewniać możliwość rozbudowy, czyli charakteryzować się

Jakie będą wydatki na zakup kabla UTP kat.5e potrzebnego do stworzenia sieci komputerowej składającej się z 6 stanowisk, przy średniej odległości każdego stanowiska od przełącznika równiej 9m? Należy doliczyć m zapasu dla każdej linii kablowej, a cena za metr kabla wynosi 1,50 zł?

Wyznacz całkowity koszt brutto materiałów potrzebnych do stworzenia sieci w topologii gwiazdowej dla 3 komputerów z kartami sieciowymi, używając przewodów o długości 2m. Ceny poszczególnych elementów przedstawiono w tabeli.

W sieci z maską 255.255.255.128 można przypisać adresy dla

Aby osiągnąć przepustowość wynoszącą 4 GB/s w obie strony, konieczne jest zainstalowanie w komputerze karty graficznej korzystającej z interfejsu

W systemie Windows do przeprowadzania aktualizacji oraz przywracania sterowników sprzętowych należy wykorzystać narzędzie

Który z pakietów powinien być zainstalowany na serwerze Linux, aby komputery z systemem Windows mogły udostępniać pliki oraz drukarki z tego serwera?

Jakie składniki systemu komputerowego muszą być usuwane w wyspecjalizowanych zakładach przetwarzania ze względu na obecność niebezpiecznych substancji lub chemicznych pierwiastków?

Który z wymienionych adresów IP nie zalicza się do prywatnych?

Użytkownik systemu Windows może skorzystać z polecenia taskmgr, aby

Który z poniższych protokołów jest wykorzystywany do uzyskiwania dynamicznych adresów IP?

Aby serwer mógł przesyłać dane w zakresach częstotliwości 2,4 GHz oraz 5 GHz, konieczne jest zainstalowanie w nim karty sieciowej działającej w standardzie

Komputer zainstalowany w domenie Active Directory nie jest w stanie nawiązać połączenia z kontrolerem domeny, na którym znajduje się profil użytkownika. Jaki rodzaj profilu użytkownika zostanie stworzony na tym urządzeniu?

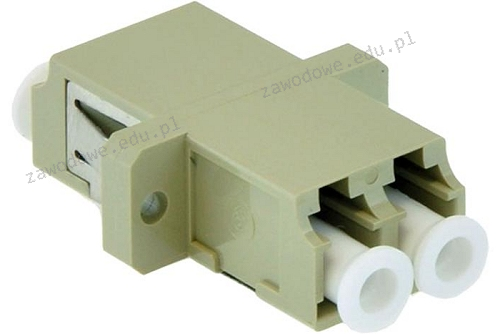

Z jakim medium transmisyjnym związany jest adapter przedstawiony na rysunku?

W systemie Windows odpowiednikiem macierzy RAID1 jest wolumin

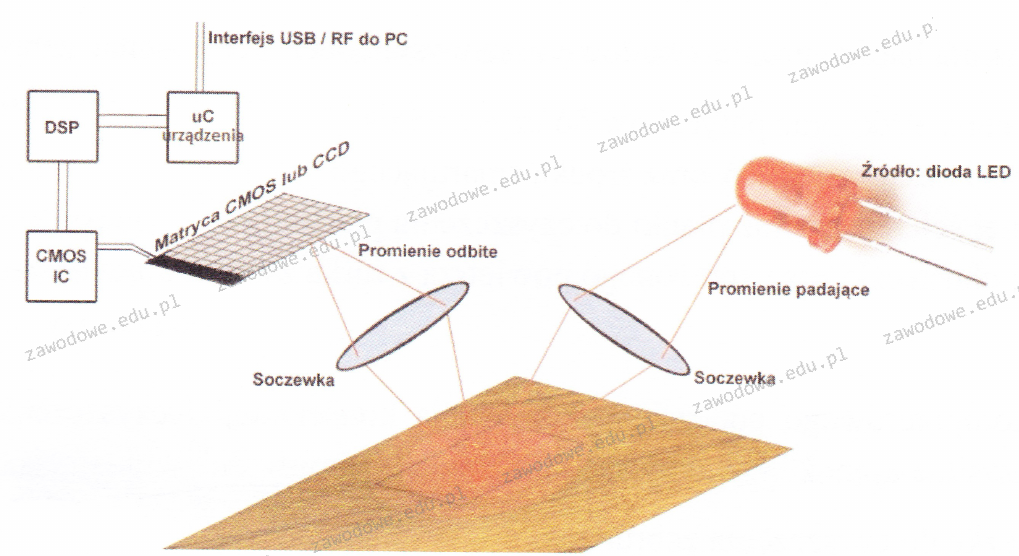

Zilustrowany schemat przedstawia zasadę funkcjonowania

Na ilustracji przedstawiono sieć komputerową w danej topologii

W technologii Ethernet 100Base-TX do przesyłania danych używane są żyły kabla UTP podłączone do pinów:

Jaką minimalną rozdzielczość powinna wspierać karta graficzna, aby możliwe było odtwarzanie materiału wideo w trybie Full HD na 23-calowym monitorze?

NIEWŁAŚCIWE podłączenie taśmy sygnałowej do napędu dyskietek skutkuje

W systemie Linux wykonanie polecenia chmod 321 start spowoduje przyznanie następujących uprawnień plikowi start:

Na ilustracji zaprezentowano porty, które są częścią karty

Jaką kwotę łącznie pochłonie robocizna związana z montażem 20 modułów RJ45 z krawędziowym złączem narzędziowym na przewodach 4-parowych, jeśli stawka godzinowa montera wynosi 15 zł/h, a według tabeli KNR czas montażu pojedynczego modułu to 0,10 r-g?

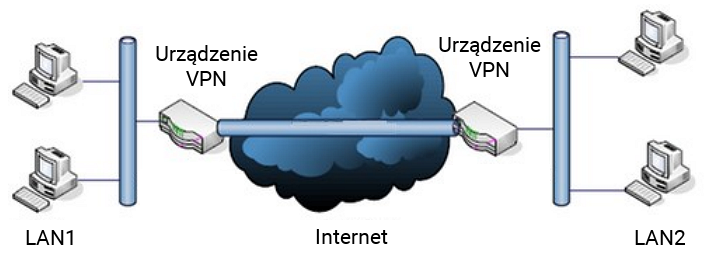

Schemat ilustruje sposób funkcjonowania sieci VPN noszącej nazwę

Jakie polecenie służy do przeprowadzania aktualizacji systemu operacyjnego Linux korzystającego z baz RPM?

Jaką rolę pełni usługa NAT działająca na ruterze?

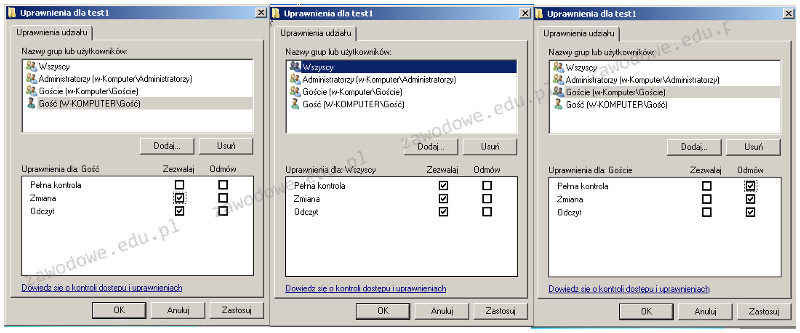

Użytkownik o nazwie Gość należy do grupy o nazwie Goście. Grupa Goście jest częścią grupy Wszyscy. Jakie ma uprawnienia użytkownik Gość w folderze test1?

Na ilustracji złącze monitora, które zostało zaznaczone czerwoną ramką, będzie współdziałać z płytą główną posiadającą interfejs

Natychmiast po dostrzeżeniu utraty istotnych plików na dysku twardym, użytkownik powinien

Aby użytkownicy lokalnej sieci mogli korzystać z przeglądarek do odwiedzania stron WWW za pomocą protokołów HTTP i HTTPS, brama internetowa musi umożliwiać ruch na portach

Podczas skanowania reprodukcji obrazu z magazynu, na skanie pojawiły się regularne wzory, zwane morą. Jaką funkcję skanera należy zastosować, aby pozbyć się mory?