Pytanie 1

Ile urządzeń jest w stanie współpracować z portem IEEE1394?

Wynik: 2/40 punktów (5,0%)

Wymagane minimum: 20 punktów (50%)

Ile urządzeń jest w stanie współpracować z portem IEEE1394?

Który z parametrów w poleceniu ipconfig w systemie Windows służy do odnawiania konfiguracji adresów IP?

Do czego służy program firewall?

Aby w edytorze Regedit przywrócić stan rejestru systemowego za pomocą wcześniej utworzonej kopii zapasowej, należy użyć funkcji

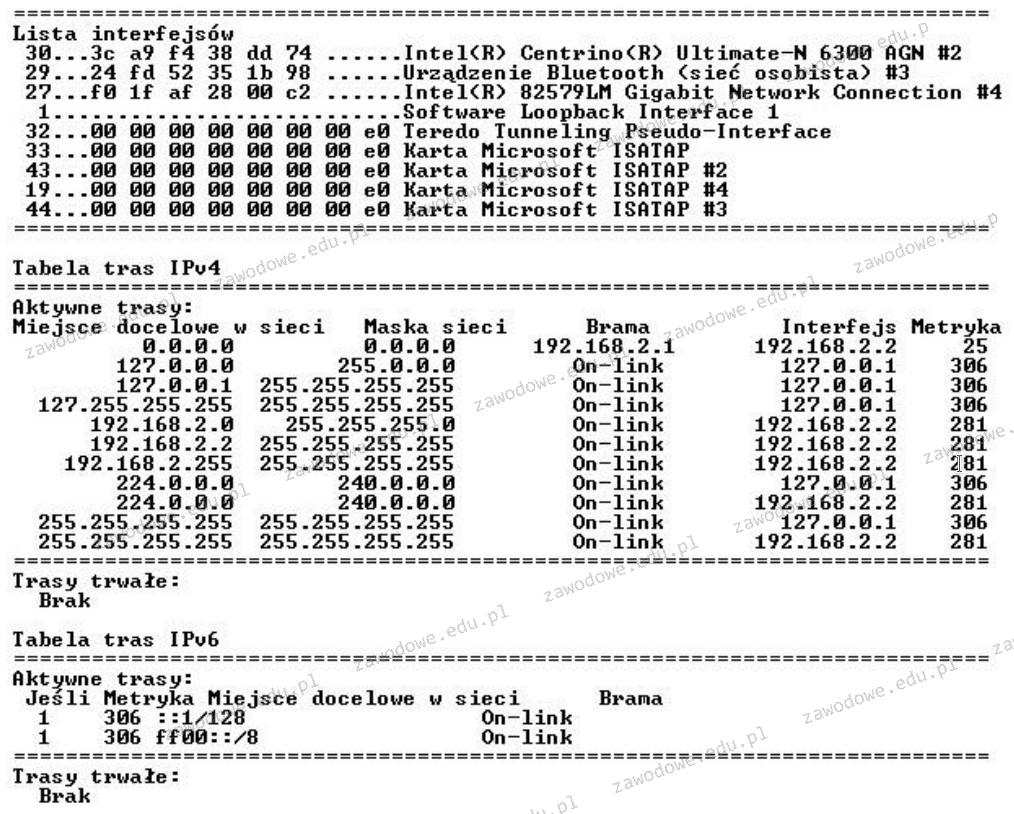

Jaki jest rezultat realizacji którego polecenia w systemie operacyjnym z rodziny Windows, przedstawiony na poniższym rysunku?

Standard IEEE 802.11b dotyczy typu sieci

Jaką funkcję pełni serwer ISA w systemie Windows?

Cienki klient (thin client) korzysta z protokołu

Do serwisu komputerowego przyniesiono laptop z matrycą, która bardzo słabo wyświetla obraz. Dodatkowo obraz jest niezwykle ciemny i widoczny jedynie z bliska. Co może być przyczyną tej usterki?

Brak odpowiedzi na to pytanie.

Jaki jest adres rozgłoszeniowy (broadcast) dla hosta z adresem IP 192.168.35.202 oraz 26-bitową maską?

Brak odpowiedzi na to pytanie.

Jeśli adres IP komputera roboczego przyjmuje formę 176.16.50.10/26, to jaki jest adres rozgłoszeniowy oraz maksymalna liczba hostów w tej sieci?

Brak odpowiedzi na to pytanie.

W technologii Ethernet, protokół CSMA/CD do dostępu do medium działa na zasadzie

Brak odpowiedzi na to pytanie.

Które z poniższych poleceń w systemie Linux NIE pozwala na przeprowadzenie testów diagnostycznych sprzętu komputerowego?

Brak odpowiedzi na to pytanie.

Do kategorii oprogramowania określanego jako malware (z ang. malicious software) nie zalicza się oprogramowanie typu:

Brak odpowiedzi na to pytanie.

Aby zminimalizować ryzyko wyładowań elektrostatycznych podczas wymiany komponentów komputerowych, technik powinien wykorzystać

Brak odpowiedzi na to pytanie.

W drukarce laserowej do trwałego utrwalania druku na papierze wykorzystuje się

Brak odpowiedzi na to pytanie.

Do przechowywania fragmentów dużych plików programów i danych, które nie mieszczą się w pamięci, wykorzystuje się

Brak odpowiedzi na to pytanie.

Jaką kwotę będzie trzeba zapłacić za wymianę karty graficznej w komputerze, jeżeli jej koszt wynosi 250zł, czas wymiany to 80 minut, a każda rozpoczęta roboczogodzina to 50zł?

Brak odpowiedzi na to pytanie.

Która z poniższych opcji nie jest usługą katalogową?

Brak odpowiedzi na to pytanie.

Główną rolą serwera FTP jest

Brak odpowiedzi na to pytanie.

Która z usług umożliwia rejestrowanie oraz identyfikowanie nazw NetBIOS jako adresów IP wykorzystywanych w sieci?

Brak odpowiedzi na to pytanie.

Aby zrealizować aktualizację zainstalowanego systemu operacyjnego Linux Ubuntu, należy wykonać polecenie

Brak odpowiedzi na to pytanie.

Na ilustracji zobrazowano

Brak odpowiedzi na to pytanie.

Aby uporządkować dane pliku zapisane na dysku twardym, które znajdują się w nie sąsiadujących klastrach, tak by zajmowały one sąsiadujące ze sobą klastry, należy przeprowadzić

Brak odpowiedzi na to pytanie.

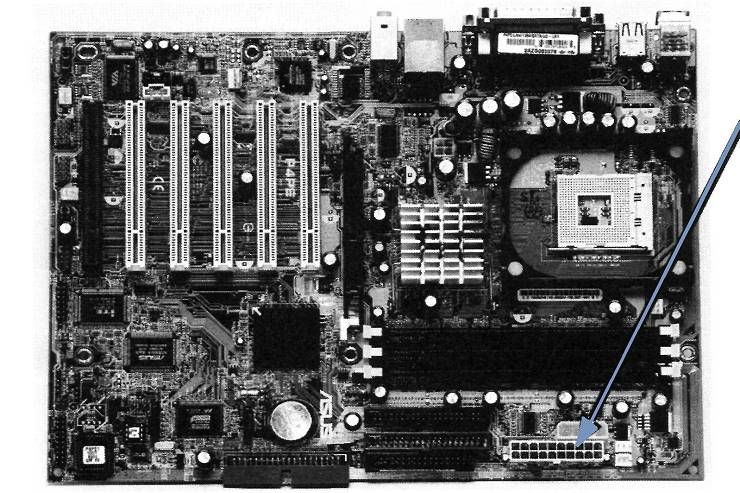

Na zdjęciu widać płytę główną komputera. Strzałka wskazuje na

Brak odpowiedzi na to pytanie.

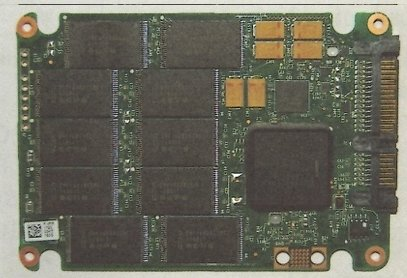

Element systemu komputerowego przedstawiony na ilustracji to

Brak odpowiedzi na to pytanie.

Aby zmienić port drukarki zainstalowanej w systemie Windows, która funkcja powinna zostać użyta?

Brak odpowiedzi na to pytanie.

Możliwość weryfikacji poprawności działania pamięci RAM można uzyskać za pomocą programu diagnostycznego

Brak odpowiedzi na to pytanie.

Jaki protokół stworzony przez IBM służy do udostępniania plików w architekturze klient-serwer oraz do współdzielenia zasobów z sieciami Microsoft w systemach operacyjnych LINUX i UNIX?

Brak odpowiedzi na to pytanie.

Standard zwany IEEE 802.11, używany w lokalnych sieciach komputerowych, określa typ sieci:

Brak odpowiedzi na to pytanie.

Polecenie grep w systemie Linux pozwala na

Brak odpowiedzi na to pytanie.

Aby użytkownik systemu Linux mógł sprawdzić zawartość katalogu, wyświetlając pliki i katalogi, oprócz polecenia ls może skorzystać z polecenia

Brak odpowiedzi na to pytanie.

W jakiej topologii sieci komputerowej każdy komputer jest połączony z dokładnie dwoma innymi komputerami, bez żadnych dodatkowych urządzeń aktywnych?

Brak odpowiedzi na to pytanie.

Urządzenie klienckie automatycznie uzyskuje adres IP od serwera DHCP. W sytuacji, gdy serwer DHCP przestanie działać, karcie sieciowej przydzielony zostanie adres IP z przedziału

Brak odpowiedzi na to pytanie.

Jaki adres IPv6 jest poprawny?

Brak odpowiedzi na to pytanie.

Jakie polecenie w systemach operacyjnych Windows służy do prezentacji konfiguracji interfejsów sieciowych?

Brak odpowiedzi na to pytanie.

Jakie z podanych urządzeń stanowi część jednostki centralnej?

Brak odpowiedzi na to pytanie.

Który profil użytkownika ulega modyfikacji i jest zapisywany na serwerze dla klienta działającego w sieci Windows?

Brak odpowiedzi na to pytanie.

Jakie będą całkowite koszty materiałów potrzebnych do stworzenia sieci lokalnej dla 6 komputerów, jeśli do budowy sieci wymagane jest 100 m kabla UTP kat. 5e oraz 20 m kanału instalacyjnego? Ceny komponentów sieci przedstawiono w tabeli.

| Elementy sieci | j.m. | cena brutto |

|---|---|---|

| Kabel UTP kat. 5e | m | 1,00 zł |

| Kanał instalacyjny | m | 8,00 zł |

| Gniazdo komputerowe | szt. | 5,00 zł |

Brak odpowiedzi na to pytanie.

Do wykonania końcówek kabla UTP wykorzystuje się wtyczkę

Brak odpowiedzi na to pytanie.