Pytanie 1

Jakie polecenie w systemie Linux umożliwia wyświetlenie identyfikatora użytkownika?

Wynik: 22/40 punktów (55,0%)

Wymagane minimum: 20 punktów (50%)

Jakie polecenie w systemie Linux umożliwia wyświetlenie identyfikatora użytkownika?

Który standard implementacji sieci Ethernet określa sieć wykorzystującą kabel koncentryczny, z maksymalną długością segmentu wynoszącą 185 m?

Czym jest parametr, który określa, o ile moc sygnału w danej parze przewodów zmniejszy się po przejściu przez cały tor kablowy?

Komunikat o błędzie KB/Interface, wyświetlany na monitorze komputera podczas BIOS POST firmy AMI, wskazuje na problem

Jakie oznaczenie powinien mieć komputer, aby mógł zostać sprzedany na terenie Polski, zgodnie z Dyrektywami Rady Europy?

W systemach operacyjnych Windows system plików pozwala na ograniczenie dostępu użytkowników do określonych katalogów, plików czy dysków

Jakiego narzędzia należy użyć do zakończenia końcówek kabla UTP w module keystone z złączami typu 110?

Jakie znaczenie ma skrót MBR w kontekście technologii komputerowej?

Aby uzyskać więcej wolnego miejsca na dysku bez tracenia danych, co należy zrobić?

Liczby zapisane w systemie binarnym jako 10101010 oraz w systemie heksadecymalnym jako 2D odpowiadają następującym wartościom:

Active Directory w systemach MS Windows Server 2000 oraz MS Windows Server 2003 to

Wykonanie polecenia attrib +h +s +r przykład.txt w konsoli systemu Windows spowoduje

Jakim kolorem oznaczona jest izolacja żyły pierwszego pinu wtyku RJ45 w układzie połączeń T568A?

Ile maksymalnie hostów można przydzielić w sieci o masce 255.255.255.192?

Litera S w protokole FTPS odnosi się do zabezpieczania danych przesyłanych poprzez

Komputery K1, K2, K3, K4 są podłączone do interfejsów przełącznika, które są przypisane do VLAN-ów wymienionych w tabeli. Które z tych komputerów mają możliwość komunikacji ze sobą?

| Nazwa komputera | Adres IP | Nazwa interfejsu | VLAN |

| K1 | 10.10.10.1/24 | F1 | VLAN 10 |

| K2 | 10.10.10.2/24 | F2 | VLAN 11 |

| K3 | 10.10.10.3/24 | F3 | VLAN 10 |

| K4 | 10.10.11.4/24 | F4 | VLAN 11 |

Podczas analizy ruchu sieciowego przy użyciu sniffera zauważono, że urządzenia przesyłają dane na portach 20 oraz 21. Przyjmując standardową konfigurację, oznacza to, że analizowanym protokołem jest protokół

W komputerze o parametrach przedstawionych w tabeli konieczna jest wymiana karty graficznej na kartę GeForce GTX 1070 Ti Titanium 8G DDR5, PCI EX-x16 3.0, 256b, 1683 MHz/1607 MHz, Power consumption 180W, 3x DP, 2x HDMI, recommended power supply 500W, DirectX 12, OpenGL 4.5. W związku z tym należy również zaktualizować

| Podzespół | Parametry | Pobór mocy [W] |

|---|---|---|

| Procesor Intel i5 | Cores: 6, Threads: 6, 2.8 GHz, Tryb Turbo: 4.0 GHz, s-1151 | 30 |

| Moduł pamięci DDR3 | Taktowanie: 1600 MHz, 8 GB (1x8 GB), CL 9 | 6 |

| Monitor LCD | Powłoka: matowa, LED, VGA x1, HDMI x1, DP x1 | 40 |

| Mysz i klawiatura | przewodowa, interfejs: USB | 2 |

| Płyta główna | 2x PCI Ex-x16 3.0, D-Sub x1, USB 2.0 x2, RJ-45 x1, USB 3.1 gen 1 x4, DP x1, PS/2 x1, DDR3, s-1151, 4xDDR4 (Max: 64 GB) | 35 |

| Karta graficzna | 3x DP, 1x DVI-D, 1x HDMI, 2 GB GDDR3 | 150 |

| Dysk twardy 7200 obr/min | 1 TB, SATA III (6 Gb/s), 64 MB | 16 |

| Zasilacz | Moc: 300W | --- |

Liczba 10011001100 zaprezentowana w systemie heksadecymalnym ma formę

Jak nazywa się identyfikator, który musi być jednakowy, aby urządzenia sieciowe mogły współpracować w danej sieci bezprzewodowej?

Urządzenia wykorzystujące port USB 2.0 są zasilane napięciem, którego wartość znajduje się w przedziale

Aby uzyskać największą prędkość przepływu danych w przypadku, gdy domowy ruter pracuje w paśmie częstotliwości 5 GHz, do notebooka powinno się zamontować bezprzewodową kartę sieciową pracującą w standardzie

Który protokół zamienia adresy IP na adresy MAC, używane w sieciach Ethernet?

Złośliwe oprogramowanie, które może umożliwić atak na zainfekowany komputer, np. poprzez otwarcie jednego z portów, to

Rejestr procesora, znany jako licznik rozkazów, przechowuje

Jakim środkiem należy oczyścić wnętrze obudowy drukarki fotograficznej z kurzu?

W systemie Windows można przeprowadzić analizę wpływu uruchomionych aplikacji na wydajność komputera, korzystając z polecenia

Jaką kwotę trzeba będzie przeznaczyć na zakup kabla UTP kat.5e do zbudowania sieci komputerowej składającej się z 6 stanowisk, gdzie średnia odległość każdego stanowiska od przełącznika wynosi 9 m? Należy uwzględnić 1 m zapasu dla każdej linii kablowej, a cena za 1 metr kabla to 1,50 zł?

Ile gniazd RJ45 podwójnych powinno być zainstalowanych w pomieszczeniu o wymiarach 8 x 5 m, aby spełniały wymagania normy PN-EN 50173?

W topologii gwiazdy każde urządzenie działające w sieci jest

GRUB, LILO, NTLDR to

Do realizacji iloczynu logicznego z negacją należy użyć funktora

W systemie Linux plik messages zawiera

W jakiej warstwie modelu ISO/OSI wykorzystywane są adresy logiczne?

Aby możliwe było przekierowanie drukowanego dokumentu na dysk twardy, należy w opcjach konfiguracyjnych drukarki wybrać drukowanie do portu

Który z poniższych protokołów nie jest wykorzystywany do konfiguracji wirtualnej sieci prywatnej?

Obniżenie ilości jedynek w masce pozwala na zaadresowanie

Usługi na serwerze są konfigurowane za pomocą

Które z poniższych wskazówek jest NIEWłaściwe w kontekście konserwacji skanera płaskiego?

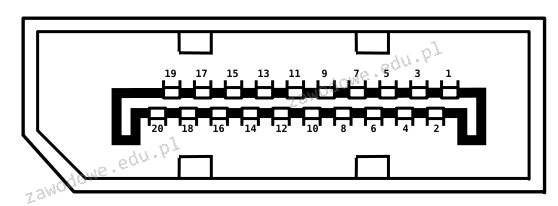

Na ilustracji pokazano złącze: