Pytanie 1

Który z poniższych znaczników HTML jest używany do tworzenia struktury strony internetowej?

Wynik: 26/40 punktów (65,0%)

Wymagane minimum: 20 punktów (50%)

Który z poniższych znaczników HTML jest używany do tworzenia struktury strony internetowej?

Kod PHP z fragmentem ```if(empty($_POST["name"])){ $nameErr = "Name is required"; }``` służy do obsługi

Zgodnie z zasadami ACID dotyczącymi przeprowadzania transakcji wymóg izolacji (ang. isolation) wskazuje, że

W HTML, aby ustawić tytuł dokumentu na "Moja strona", który pojawi się na karcie przeglądarki internetowej, należy użyć zapisu

Wskaż stwierdzenie, które jest prawdziwe dla następującej definicji stylu:

| <style type="text/css"> <!-- p {color: blue; font-size: 14pt; font-style: italic} a { font-size: 16pt; text-transform: lowercase; } td.niebieski { color: blue } td.czerwony { color: red } --> </style> |

Jaką wartość będzie mieć zmienna str2 po wykonaniu poniższego fragmentu kodu JavaScript?

var str1 = "JavaScript"; var str2 = str1.substring(2, 6);

Prezentowany blok kodu ilustruje proces

W CSS zastosowano regułę: float:left; dla bloku. Jakie będzie jej zastosowanie?

Aby przeprowadzić walidację kontrolek formularza w momencie, gdy użytkownik wprowadza dane, można wykorzystać zdarzenie

Znacznik

<pre> </pre>służy do prezentacji:

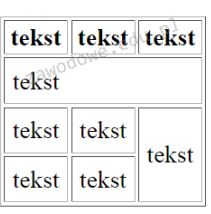

Na ilustracji pokazano tabelę z połączonymi komórkami. Jakie atrybuty scalania zastosowano, aby uzyskać ten efekt?

Jakie imiona spełniają warunki klauzuli LIKE w zapytaniu?

SELECT imie FROM mieszkancy WHERE imie LIKE '_r%';

Jakie polecenie pozwala na zwiększenie wartości o jeden w polu RokStudiów w tabeli Studenci dla tych studentów, którzy są na roku 1÷4?

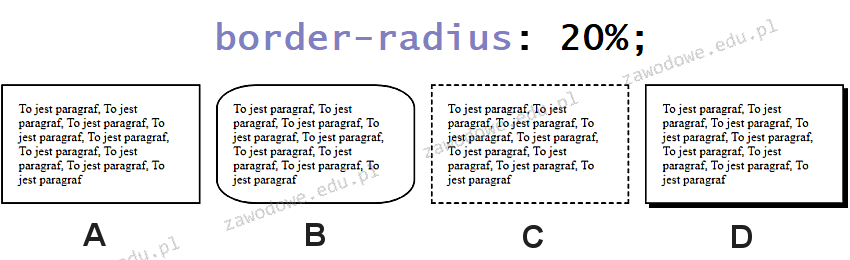

Który z akapitów wykorzystuje opisaną właściwość stylu CSS?

Jaki zestaw terminów określa interfejs użytkownika witryny internetowej?

Systemem zarządzania wersjami w projekcie programistycznym, który działa w trybie rozproszonym, jest

Podczas edytowania grafiki w programie do obróbki rastrowej należy usunąć kolory z obrazu, aby uzyskać wizualizację w odcieniach szarości. W tym celu można zastosować funkcję

W języku SQL wykonano przedstawione poniżej polecenia GRANT. Kto otrzyma uprawnienia do przeglądania oraz modyfikowania danych?

Testy aplikacji webowej, których celem jest ocena wydajności aplikacji oraz bazy danych, a także architektury serwera i konfiguracji, określane są mianem testów

Jak wybrać nazwy produktów z tabeli sprzet zawierającej pola: nazwa, cena, liczbaSztuk, dataDodania, które zostały dodane w roku 2021, a ich cena jest poniżej 100 zł lub liczba sztuk przekracza 4, w sekcji WHERE?

W języku JavaScript stworzono zmienną i, która będzie przechowywać wynik dzielenia równy 1, to

Jaką rolę odgrywa kwerenda krzyżowa w systemie baz danych MS Access?

Podczas zapisywania hasła użytkownika w serwisie internetowym (np. w bankowości online), w celu zabezpieczenia go przed ujawnieniem, zazwyczaj stosuje się funkcję

Aby baza danych działała poprawnie i konsekwentnie, konieczne jest wprowadzenie w każdej tabeli

Aby w tabeli praca, tworzonej w SQL, dodać warunek w kolumnie stawka, który nakazuje przyjmowanie dodatnich wartości rzeczywistych mniejszych niż 50, należy zastosować zapis

Jakie są odpowiednie kroki w odpowiedniej kolejności, które należy podjąć, aby nawiązać współpracę pomiędzy aplikacją internetową po stronie serwera a bazą danych SQL?

Pole insert_id zdefiniowane w bibliotece MySQLi w języku PHP może służyć do

Które z poniższych twierdzeń na temat klucza głównego jest prawdziwe?

Przygotowano fragment kodu PHP z zadeklarowaną zmienną tablicową. Jaki wynik zostanie wyświetlony jako imię po wykonaniu tego kodu?

$imiona = array('Anna', 'Tomasz', 'Krzysztof', 'Aleksandra'); echo $imiona[2];

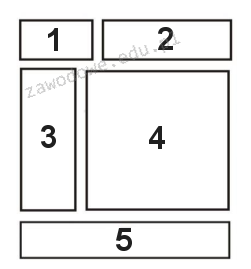

Na ilustracji przedstawiono schemat rozmieszczenia elementów na stronie WWW, gdzie zazwyczaj umieszcza się stopkę strony?

Przedstawiony kod źródłowy ma na celu zaprezentowanie

| $liczba = 1; while ($liczba != 0) { $liczba = rand(0,100); echo $liczba; } |

Który z poniższych znaczników wchodzi w skład sekcji <head> dokumentu HTML?

Który z poniższych sposobów na komentarz jednoliniowy jest akceptowany w języku JavaScript?

Jeżeli zmienna $x zawiera dowolną dodatnią liczbę naturalną, to przedstawiony kod źródłowy PHP ma na celu wyświetlenie:

$licznik = 0; while ($licznik != $x) { echo $licznik; $licznik++; }

Aby tworzyć strony internetowe w sposób graficzny, należy skorzystać z

Który z elementów relacyjnej bazy danych, będący kodem w języku SQL, może być użyty w zapytaniach zmieniających kolumny danych przedstawiane w formie tabeli, niezależnie od tego, czy jest tworzony ręcznie, czy też dynamicznie?

Jaki będzie rezultat po uruchomieniu podanego skryptu?

class Owoc { function __construct() { echo "test1"; } function __destruct() { echo "test2"; } } $gruszka = new Owoc();

Jakie polecenie wydane z terminala systemu operacyjnego, które zawiera opcję --repair, pozwala na naprawę bazy danych?

Aby skutecznie stworzyć relację typu m…n, która będzie wolna od redundancji danych, konieczne jest

W skrypcie JavaScript operatory: ||, && są klasyfikowane jako operatorzy