Pytanie 1

Programem w systemie Linux, który umożliwia nadzorowanie systemu za pomocą zcentralizowanego mechanizmu, jest narzędzie

Wynik: 3/40 punktów (7,5%)

Wymagane minimum: 20 punktów (50%)

Programem w systemie Linux, który umożliwia nadzorowanie systemu za pomocą zcentralizowanego mechanizmu, jest narzędzie

Aby uzyskać wyświetlenie podanych informacji o systemie Linux w terminalu, należy skorzystać z komendy

Który z wymienionych protokołów przekształca 48-bitowy adres MAC na 32-bitowy adres IP?

Klient dostarczył wadliwy sprzęt komputerowy do serwisu. W trakcie procedury przyjmowania sprzętu, ale przed rozpoczęciem jego naprawy, serwisant powinien

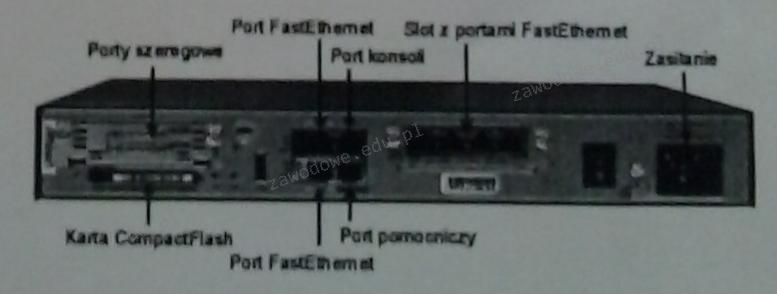

Na ilustracji przedstawiono urządzenie sieciowe, którym jest

W komputerowych stacjach roboczych zainstalowane są karty sieciowe Ethernet 10/100/1000 z interfejsem RJ45. Jakie medium transmisyjne powinno być zastosowane do budowy sieci komputerowej, aby osiągnąć maksymalną przepustowość?

Układy sekwencyjne stworzone z grupy przerzutników, najczęściej synchronicznych typu D, które mają na celu przechowywanie danych, to

Jednym z rezultatów realizacji podanego polecenia jest

| sudo passwd -n 1 -x 5 test |

Który z protokołów nie działa w warstwie aplikacji modelu ISO/OSI?

Brak odpowiedzi na to pytanie.

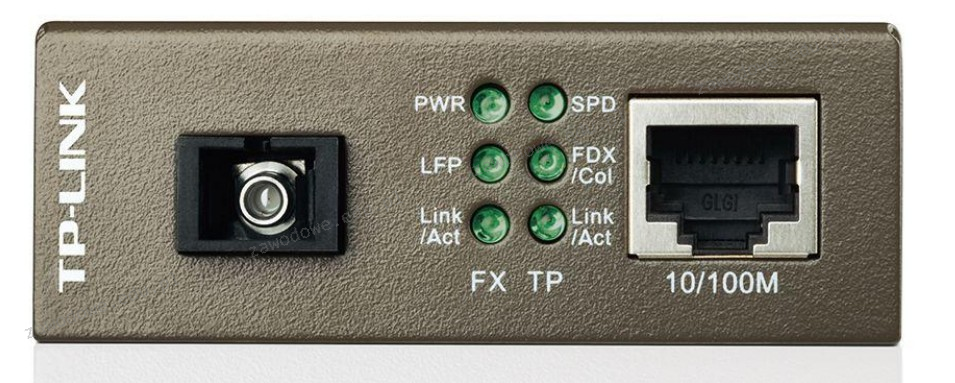

Urządzenie pokazane na grafice służy do

Brak odpowiedzi na to pytanie.

Jakie jest połączenie używane do wymiany informacji pomiędzy urządzeniami mobilnymi, które stosuje cyfrową transmisję optyczną w trybie bezprzewodowym do przesyłania danych na stosunkowo krótką odległość?

Brak odpowiedzi na to pytanie.

Użytkownik planuje instalację 32-bitowego systemu operacyjnego Windows 7. Jaka jest minimalna ilość pamięci RAM, którą powinien mieć komputer, aby system mógł działać w trybie graficznym?

Brak odpowiedzi na to pytanie.

Która z poniższych topologii sieciowych charakteryzuje się centralnym węzłem, do którego podłączone są wszystkie inne urządzenia?

Brak odpowiedzi na to pytanie.

Aby uzyskać informacje na temat aktualnie działających procesów w systemie Linux, można użyć polecenia

Brak odpowiedzi na to pytanie.

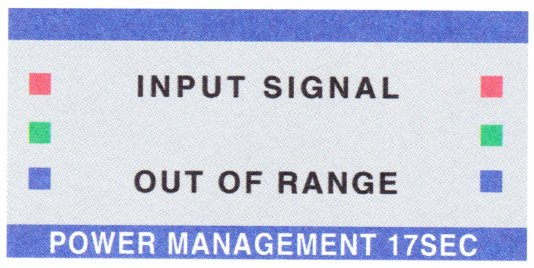

Gdy podłączono sprawny monitor do innego komputera, na ekranie pojawił się komunikat widoczny na rysunku. Co mogło spowodować ten komunikat?

Brak odpowiedzi na to pytanie.

Dokument mający na celu przedstawienie oferty cenowej dla inwestora dotyczącej przeprowadzenia robót instalacyjnych w sieci komputerowej, to

Brak odpowiedzi na to pytanie.

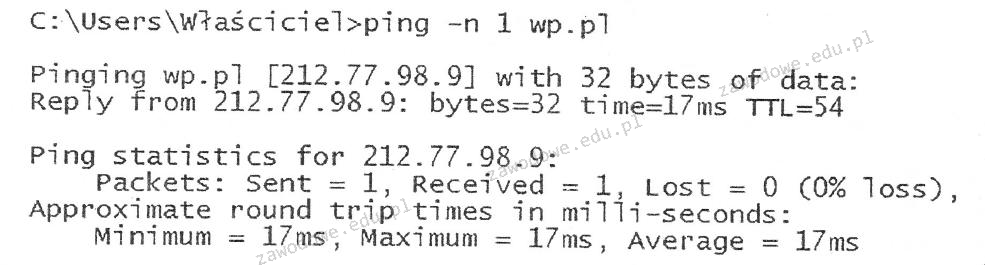

W wyniku realizacji podanego polecenia ping parametr TTL wskazuje na

Brak odpowiedzi na to pytanie.

W specyfikacji głośników komputerowych producent mógł podać informację, że maksymalne pasmo przenoszenia wynosi

Brak odpowiedzi na to pytanie.

W topologii gwiazdy każde urządzenie działające w sieci jest

Brak odpowiedzi na to pytanie.

Jak nazywa się metoda dostępu do medium transmisyjnego z detekcją kolizji w sieciach LAN?

Brak odpowiedzi na to pytanie.

Aby stworzyć kontroler domeny w środowisku systemów Windows Server na lokalnym serwerze, konieczne jest zainstalowanie roli

Brak odpowiedzi na to pytanie.

Komputer K1 jest połączony z interfejsem G0 rutera, a komputer K2 z interfejsem G1 tego samego urządzenia. Na podstawie danych przedstawionych w tabeli, określ właściwy adres bramy dla komputera K2.

| Interfejs | Adres IP | Maska |

|---|---|---|

| G0 | 172.16.0.1 | 255.255.0.0 |

| G1 | 192.168.0.1 | 255.255.255.0 |

Brak odpowiedzi na to pytanie.

Jaką ochronę zapewnia program antyspyware?

Brak odpowiedzi na to pytanie.

Co jest główną funkcją serwera DHCP w sieci komputerowej?

Brak odpowiedzi na to pytanie.

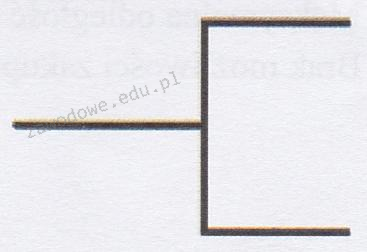

Na ilustracji widoczny jest symbol graficzny

Brak odpowiedzi na to pytanie.

Obniżenie ilości jedynek w masce pozwala na zaadresowanie

Brak odpowiedzi na to pytanie.

W systemach operacyjnych Windows konto użytkownika, które ma najwyższe domyślne uprawnienia, należy do grupy

Brak odpowiedzi na to pytanie.

Aby utworzyć kolejną partycję w systemie Windows, można skorzystać z narzędzia

Brak odpowiedzi na to pytanie.

Adres fizyczny karty sieciowej AC-72-89-17-6E-B2 jest zapisany w formacie

Brak odpowiedzi na to pytanie.

Na zdjęciu pokazano złącza

Brak odpowiedzi na to pytanie.

Co symbolizuje graficzny znak przedstawiony na ilustracji?

Brak odpowiedzi na to pytanie.

Protokół trasowania wewnętrznego, który wykorzystuje metrykę wektora odległości, to

Brak odpowiedzi na to pytanie.

Czym charakteryzuje się technologia Hot swap?

Brak odpowiedzi na to pytanie.

W jednostce ALU w akumulatorze zapisano liczbę dziesiętną 500. Jaką ona ma binarną postać?

Brak odpowiedzi na to pytanie.

Co nie wpływa na utratę z pamięci masowej HDD?

Brak odpowiedzi na to pytanie.

Na którym z domyślnych portów realizowana jest komunikacja protokołu ftp?

Brak odpowiedzi na to pytanie.

Możliwość odzyskania listy kontaktów na telefonie z systemem Android występuje, jeśli użytkownik wcześniej zsynchronizował dane urządzenia z Google Drive za pomocą

Brak odpowiedzi na to pytanie.

Internet Relay Chat (IRC) to protokół wykorzystywany do

Brak odpowiedzi na to pytanie.

Użytkownik systemu Windows napotyka komunikaty o zbyt małej ilości pamięci wirtualnej. W jaki sposób można rozwiązać ten problem?

Brak odpowiedzi na to pytanie.

Jaką topologię fizyczną stosuje się w sieciach z topologią logiczną Token Ring?

Brak odpowiedzi na to pytanie.