Pytanie 1

Grupa, w której członkom można nadawać uprawnienia jedynie w obrębie tej samej domeny, co domena nadrzędna lokalnej grupy domeny, nosi nazwę grupa

Wynik: 20/40 punktów (50,0%)

Wymagane minimum: 20 punktów (50%)

Grupa, w której członkom można nadawać uprawnienia jedynie w obrębie tej samej domeny, co domena nadrzędna lokalnej grupy domeny, nosi nazwę grupa

Adres IP komputera wyrażony sekwencją 172.16.0.1 jest zapisany w systemie

Po włączeniu komputera wyświetlił się komunikat "Non-system disk or disk error. Replace and strike any key when ready". Może to być spowodowane

Do jakiej grupy w systemie Windows Server 2008 powinien być przypisany użytkownik odpowiedzialny jedynie za archiwizację danych zgromadzonych na dysku serwera?

Układ na karcie graficznej, którego zadaniem jest zamiana cyfrowego sygnału generowanego poprzez kartę na sygnał analogowy, który może być wyświetlony poprzez monitor to

Który adres stacji roboczej należy do klasy C?

Aby przeprowadzić aktualizację zainstalowanego systemu operacyjnego Linux Ubuntu, należy wykorzystać komendę

Ile pinów znajduje się w wtyczce SATA?

Jaką wartość w systemie dziesiętnym ma suma liczb szesnastkowych: 4C + C4?

Która z poniższych liczb w systemie dziesiętnym poprawnie przedstawia liczbę 101111112?

Do usunięcia kurzu z wnętrza obudowy drukarki fotograficznej zaleca się zastosowanie

Kiedy podczas startu systemu z BIOSu firmy AWARD komputer wyemitował długi dźwięk oraz dwa krótkie, to oznacza, że wystąpił błąd?

Jakie jest oznaczenie sieci, w której funkcjonuje host o IP 10.10.10.6 klasy A?

Który z poniższych protokołów należy do warstwy aplikacji w modelu ISO/OSI?

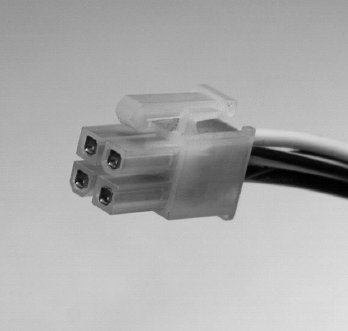

Wtyczka zaprezentowana na fotografie stanowi element obwodu elektrycznego zasilającego

Użytkownik planuje instalację 32-bitowego systemu operacyjnego Windows 7. Jaka jest minimalna ilość pamięci RAM, którą powinien mieć komputer, aby system mógł działać w trybie graficznym?

Wskaż interfejsy płyty głównej widoczne na rysunku.

Po dokonaniu eksportu klucza HKCU powstanie kopia rejestru zawierająca dane dotyczące ustawień

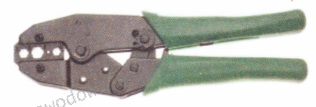

Do jakiego typu wtyków przeznaczona jest zaciskarka pokazana na ilustracji?

Aby skopiować folder c:\test wraz ze wszystkimi podfolderami na przenośny dysk f:\ w systemie Windows 7, jakie polecenie należy zastosować?

SuperPi to aplikacja używana do oceniania

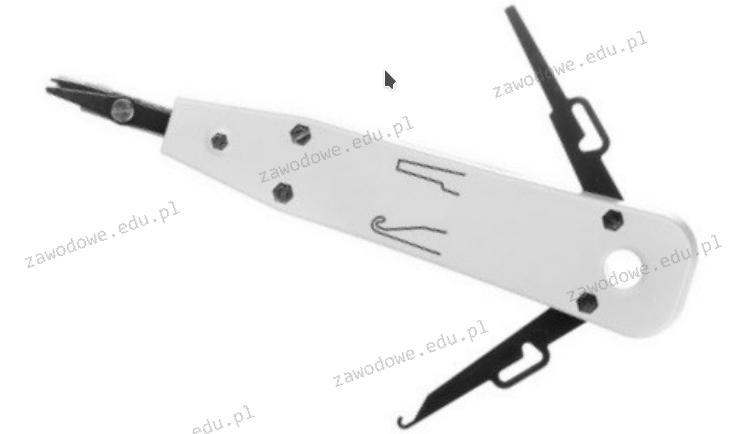

Urządzenie pokazane na ilustracji służy do

Systemy operacyjne należące do rodziny Linux są dystrybuowane na mocy licencji

Na ilustracji zaprezentowano sieć komputerową w układzie

Jakie urządzenie ilustruje zamieszczony rysunek?

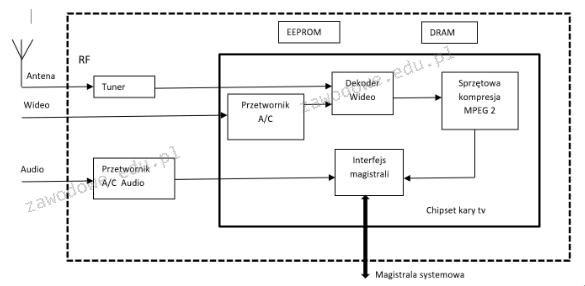

Na ilustracji przedstawiono diagram blokowy karty

Który z podanych adresów IPv4 należy do kategorii B?

Tworzenie zaszyfrowanych połączeń pomiędzy hostami przez publiczną sieć Internet, wykorzystywane w rozwiązaniach VPN (Virtual Private Network), to

Wskaż standard protokołu wykorzystywanego do kablowego połączenia dwóch urządzeń

Który z elementów szafy krosowniczej został pokazany na ilustracji?

Do umożliwienia komunikacji pomiędzy sieciami VLAN, wykorzystuje się

Protokół, który konwertuje nazwy domen na adresy IP, to

Ile bitów trzeba wydzielić z części hosta, aby z sieci o adresie IPv4 170.16.0.0/16 utworzyć 24 podsieci?

Który z trybów nie jest dostępny dla narzędzia powiększenia w systemie Windows?

Rodzajem macierzy RAID, która nie jest odporna na awarię dowolnego z dysków wchodzących w jej skład, jest

Wskaż technologię stosowaną do zapewnienia dostępu do Internetu w połączeniu z usługą telewizji kablowej, w której światłowód oraz kabel koncentryczny pełnią rolę medium transmisyjnego

Komputer zarejestrowany w domenie Active Directory nie ma możliwości połączenia się z kontrolerem domeny, na którym znajduje się profil użytkownika. Jaki rodzaj profilu użytkownika zostanie utworzony na tym urządzeniu?

W jakich jednostkach opisuje się przesłuch zbliżny NEXT?

Aby stworzyć las w strukturze AD DS (Active Directory Domain Services), konieczne jest utworzenie przynajmniej

Zewnętrzny dysk 3,5 cala o pojemności 5 TB, przeznaczony do archiwizacji lub tworzenia kopii zapasowych, dysponuje obudową z czterema różnymi interfejsami komunikacyjnymi. Który z tych interfejsów powinno się użyć do podłączenia do komputera, aby uzyskać najwyższą prędkość transferu?