Pytanie 1

Który z podanych adresów IPv4 należy do kategorii B?

Wynik: 7/40 punktów (17,5%)

Wymagane minimum: 20 punktów (50%)

Który z podanych adresów IPv4 należy do kategorii B?

Protokołem umożliwiającym bezpołączeniowe przesyłanie datagramów jest

W układzie SI jednostką, która mierzy napięcie, jest

Na zdjęciu widać

Co wskazuje oznaczenie danego procesora?

Materiałem eksploatacyjnym stosowanym w drukarkach tekstylnych jest

Jakiego typu wkrętak należy użyć do wypięcia dysku twardego mocowanego w laptopie za pomocą podanych śrub?

Wskaż właściwą formę maski podsieci?

Element trwale zainstalowany, w którym znajduje się zakończenie poziomego okablowania strukturalnego abonenta, to

Jaką wartość w systemie dziesiętnym ma suma liczb szesnastkowych: 4C + C4?

Jakie urządzenie sieciowe funkcjonuje w warstwie fizycznej modelu ISO/OSI, transmitując sygnał z jednego portu do wszystkich pozostałych portów?

Użytkownik systemu Windows doświadcza komunikatów o niewystarczającej pamięci wirtualnej. Jak można rozwiązać ten problem?

Jaką postać ma liczba dziesiętna 512 w systemie binarnym?

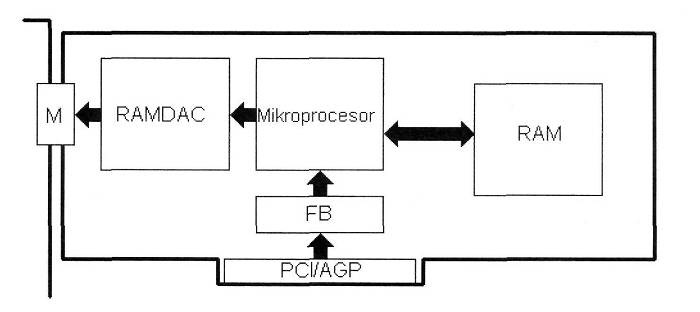

Na schemacie blokowym funkcjonalny blok RAMDAC ilustruje

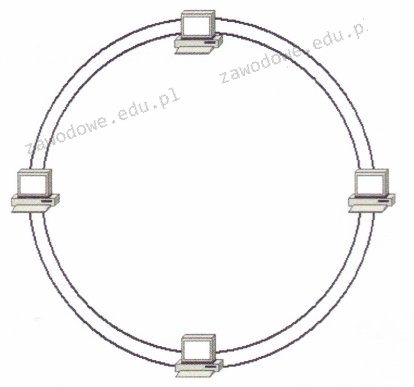

Jaką topologię fizyczną sieci komputerowej przedstawia rysunek?

W trakcie instalacji systemu Windows, zaraz po rozpoczęciu instalatora w trybie graficznym, istnieje możliwość otwarcia Wiersza poleceń (konsoli) za pomocą kombinacji klawiszy

Jaką funkcję pełni punkt dostępowy, aby zabezpieczyć sieć bezprzewodową w taki sposób, aby jedynie urządzenia z wybranymi adresami MAC mogły się do niej łączyć?

Jaką topologię fizyczną sieci komputerowej przedstawia załączony rysunek?

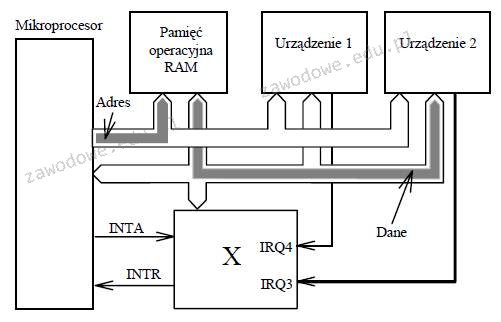

Na przedstawionym schemacie blokowym fragmentu systemu mikroprocesorowego, co oznacza symbol X?

Ile warstw zawiera model ISO/OSI?

Który z wymienionych składników stanowi element pasywny w sieci?

Który z podanych adresów IP jest adresem publicznym?

Zakres operacji we/wy dla kontrolera DMA w notacji heksadecymalnej wynosi 0094-009F, a w systemie dziesiętnym?

Jakie oprogramowanie pełni rolę serwera DNS w systemie Linux?

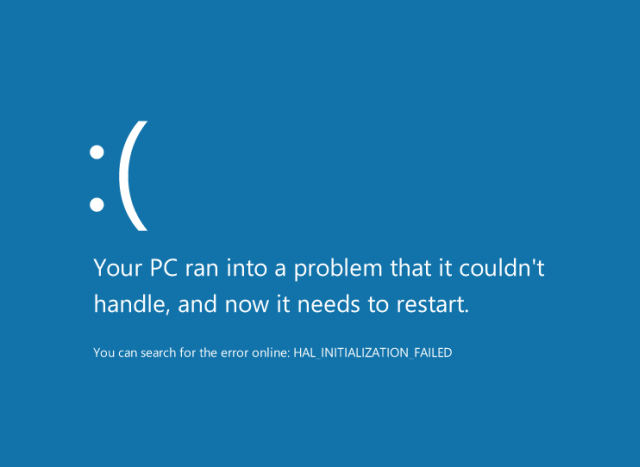

Zamieszczony komunikat tekstowy wyświetlony na ekranie komputera z zainstalowanym systemem Windows wskazuje na

Dysk z systemem plików FAT32, na którym regularnie przeprowadza się operacje usuwania starych plików oraz dodawania nowych, staje się:

W systemie binarnym liczba 3FC7 będzie zapisana w formie:

Jeżeli szybkość pobierania danych z sieci wynosi 8 Mb/s, to w ciągu 6 s możliwe jest pobranie pliku o maksymalnej wielkości równej

Topologia fizyczna, w której wszystkie urządzenia końcowe są bezpośrednio połączone z jednym punktem centralnym, takim jak koncentrator lub switch, to topologia

W filmie przedstawiono konfigurację ustawień maszyny wirtualnej. Wykonywana czynność jest związana z

Jakie polecenie w systemie Linux pozwala na wyświetlenie informacji o bieżącej godzinie, czasie pracy systemu oraz liczbie użytkowników zalogowanych do systemu?

Jaki typ zabezpieczeń w sieciach WiFi oferuje najwyższy poziom ochrony?

Rysunek obrazuje zasadę działania drukarki

W przedsiębiorstwie trzeba było zreperować 5 komputerów i serwer. Czas potrzebny na naprawę każdego z komputerów wyniósł 1,5 godziny, a serwera 2,5 godziny. Stawka za usługę to 100,00 zł za roboczogodzinę, a do tego doliczany jest podatek VAT w wysokości 23%. Jaka kwota brutto będzie należna za tę usługę?

Zjawisko przesłuchu w sieciach komputerowych polega na

Jaką pamięć RAM można użyć z płytą główną GIGABYTE GA-X99-ULTRA GAMING/ X99/ 8x DDR4 2133, ECC, obsługującą maksymalnie 128GB, 4x PCI-E 16x, RAID, USB 3.1, S-2011-V3/ATX?

Jak sprawdzić, który z programów w systemie Windows generuje największe obciążenie dla procesora?

Jakie pasmo częstotliwości definiuje klasa okablowania D?

Sprzęt sieciowy umożliwiający połączenie pięciu komputerów w tej samej sieci, minimalizując ryzyko kolizji pakietów, to

Ile sieci obejmują komputery z adresami IP i maskami sieci podanymi w tabeli?

| Adres IPv4 | Maska |

|---|---|

| 10.120.16.10 | 255.255.0.0 |

| 10.120.18.16 | 255.255.0.0 |

| 10.110.16.18 | 255.255.255.0 |

| 10.110.16.14 | 255.255.255.0 |

| 10.130.16.12 | 255.255.255.0 |