Pytanie 1

Funkcja roli Serwera Windows 2012, która umożliwia obsługę ruterów NAT oraz ruterów BGP w sieciach lokalnych, to

Wynik: 26/40 punktów (65,0%)

Wymagane minimum: 20 punktów (50%)

Funkcja roli Serwera Windows 2012, która umożliwia obsługę ruterów NAT oraz ruterów BGP w sieciach lokalnych, to

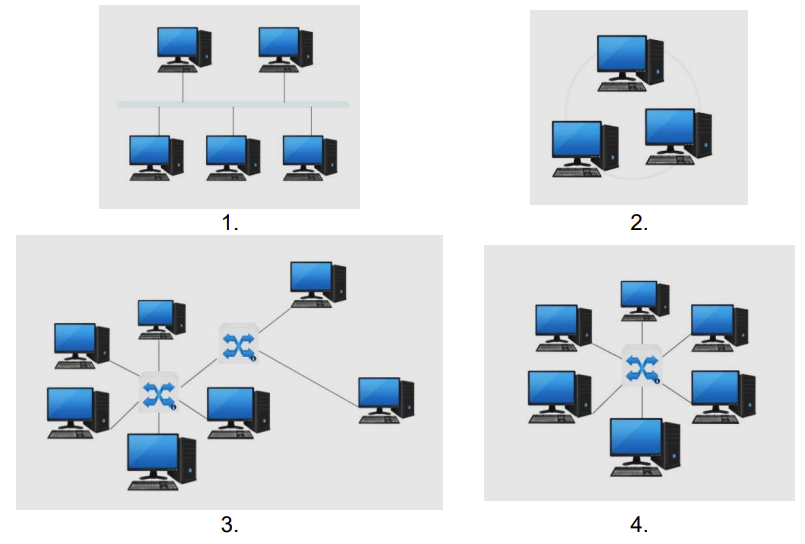

Switch pełni rolę głównego elementu w sieci o topologii

Na którym rysunku przedstawiono topologię gwiazdy?

Który z poniższych adresów jest adresem IP typu prywatnego?

Jakim skrótem nazywana jest sieć, która korzystając z technologii warstwy 1 i 2 modelu OSI, łączy urządzenia rozmieszczone na dużych terenach geograficznych?

Jakie urządzenie pozwala na podłączenie drukarki bez karty sieciowej do sieci lokalnej komputerów?

Symbol graficzny przedstawiony na rysunku oznacza

Jakiego wtyku należy użyć do zakończenia ekranowanej skrętki czteroparowej?

Jakie medium transmisyjne powinno się zastosować do połączenia urządzeń sieciowych oddalonych o 110 m w pomieszczeniach, gdzie występują zakłócenia EMI?

Który element zabezpieczeń znajduje się w pakietach Internet Security (IS), ale nie występuje w programach antywirusowych (AV)?

W systemie Linux BIND funkcjonuje jako serwer

Który z poniższych dokumentów nie wchodzi w skład dokumentacji powykonawczej lokalnej sieci komputerowej?

Simple Mail Transfer Protocol to protokół odpowiedzialny za

Jaki protokół umożliwia przeglądanie stron www w przeglądarkach internetowych poprzez szyfrowane połączenie?

W ustawieniach haseł w systemie Windows Server aktywowana jest opcja hasło musi spełniać wymagania dotyczące złożoności. Ile minimalnie znaków powinno mieć hasło użytkownika?

Domyślnie dostęp anonimowy do zasobów serwera FTP pozwala na

Ile równych podsieci można utworzyć z sieci o adresie 192.168.100.0/24 z wykorzystaniem maski 255.255.255.192?

W topologii fizycznej gwiazdy wszystkie urządzenia działające w sieci są

Jaką wiadomość przesyła klient DHCP w celu przedłużenia dzierżawy?

Które z poniższych urządzeń sieciowych umożliwia segmentację sieci na poziomie warstwy 3 modelu OSI?

Najbardziej efektywnym sposobem dodania skrótu do danego programu na pulpitach wszystkich użytkowników w domenie jest

Jakie miejsce nie powinno być używane do przechowywania kopii zapasowych danych z dysku twardego komputera?

Jakie jest standardowe port do przesyłania poleceń (command) serwera FTP?

ARP (Adress Resolution Protocol) to protokół, którego zadaniem jest przekształcenie adresu IP na

Jakie polecenie powinno być użyte w systemie Windows, aby uzyskać informacje o adresach wszystkich kolejnych ruterów przekazujących dane z komputera do celu?

Umowa użytkownika w systemie Windows Serwer, która po wylogowaniu nie zachowuje zmian na serwerze oraz komputerze stacjonarnym i jest usuwana na zakończenie każdej sesji, to umowa

Fragment specyfikacji którego urządzenia sieciowego przedstawiono na ilustracji?

| L2 Features | • MAC Address Table: 8K • Flow Control • 802.3x Flow Control • HOL Blocking Prevention • Jumbo Frame up to 10,000 Bytes • IGMP Snooping • IGMP v1/v2 Snooping • IGMP Snooping v3 Awareness • Supports 256 IGMP groups • Supports at least 64 static multicast addresses • IGMP per VLAN • Supports IGMP Snooping Querier • MLD Snooping • Supports MLD v1/v2 awareness • Supports 256 groups • Fast Leave • Spanning Tree Protocol • 802.1D STP • 802.1w RSTP | • Loopback Detection • 802.3ad Link Aggregation • Max. 4 groups per device/8 ports per group (DGS-1210-08P) • Max. 8 groups per device/8 ports per group (DGS-1210- 16/24/24P) • Max. 16 groups per device/8 ports per group (DGS-1210-48P) • Port Mirroring • One-to-One, Many-to-One • Supports Mirroring for Tx/Rx/Both • Multicast Filtering • Forwards all unregistered groups • Filters all unregistered groups • LLDP, LLDP-MED |

Jak dodać użytkownika jkowalski do lokalnej grupy pracownicy w systemie Windows za pomocą polecenia?

Jakie znaczenie ma zapis /26 w adresie IPv4 192.168.0.0/26?

Który z protokołów nie jest wykorzystywany do ustawiania wirtualnej sieci prywatnej?

Usługi na serwerze konfiguruje się za pomocą

Na rysunku jest przedstawiony symbol graficzny

W lokalnej sieci stosowane są adresy prywatne. Aby nawiązać połączenie z serwerem dostępnym przez Internet, trzeba

Jakie protokoły sieciowe są typowe dla warstwy internetowej w modelu TCP/IP?

Jakie urządzenie należy wykorzystać, aby połączyć lokalną sieć z Internetem dostarczanym przez operatora telekomunikacyjnego?

Brak odpowiedzi na to pytanie.

Który standard sieci LAN reguluje dostęp do medium na podstawie przesyłania tokenu (żetonu)?

Z powodu uszkodzenia kabla typu skrętka zanikło połączenie pomiędzy przełącznikiem a komputerem stacjonarnym. Jakie urządzenie pomiarowe powinno zostać wykorzystane do identyfikacji i naprawy usterki, aby nie było konieczne wymienianie całego kabla?

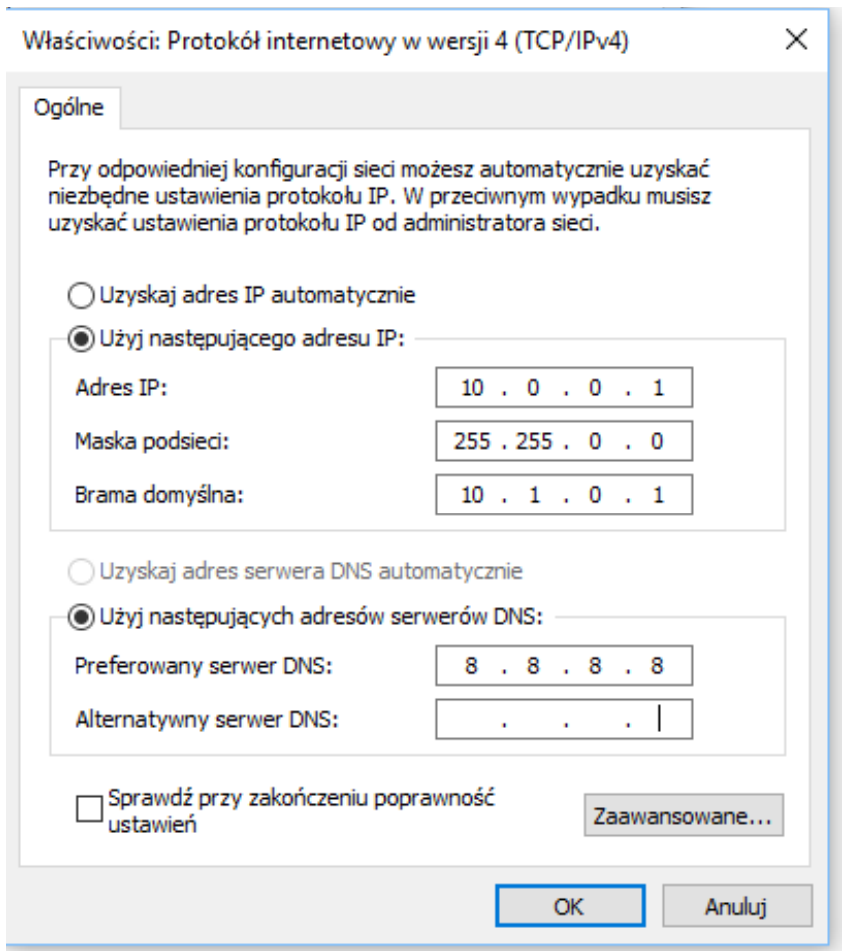

Komputer ma problem z komunikacją z komputerem w innej sieci. Która z przedstawionych zmian ustawiania w konfiguracji karty sieciowej rozwiąże problem?

W obiekcie przemysłowym, w którym działają urządzenia elektryczne mogące generować zakłócenia elektromagnetyczne, jako medium transmisyjne w sieci komputerowej powinno się wykorzystać

Do zakończenia kabla skręcanego wtykiem 8P8C wykorzystuje się