Pytanie 1

Aby zainstalować usługę Active Directory w systemie Windows Server, konieczne jest uprzednie zainstalowanie oraz skonfigurowanie serwera

Wynik: 2/40 punktów (5,0%)

Wymagane minimum: 20 punktów (50%)

Aby zainstalować usługę Active Directory w systemie Windows Server, konieczne jest uprzednie zainstalowanie oraz skonfigurowanie serwera

Której komendy wiersza poleceń z opcji zaawansowanych naprawy systemu Windows należy użyć, aby naprawić uszkodzony MBR dysku?

Jakie polecenie należy zastosować w konsoli odzyskiwania systemu Windows, aby poprawić błędne zapisy w pliku boot.ini?

Wykonanie polecenia net use z:\\192.168.20.2\data /delete, spowoduje

Aby przetestować w systemie Windows poprawność działania nowo zainstalowanej drukarki, należy

Brak odpowiedzi na to pytanie.

Wskaż efekt działania przedstawionego polecenia.

net user Test /expires:12/09/20

Brak odpowiedzi na to pytanie.

Komputer prawdopodobnie jest zainfekowany wirusem typu boot. Jakie działanie umożliwi usunięcie wirusa w najbardziej nieinwazyjny sposób dla systemu operacyjnego?

Brak odpowiedzi na to pytanie.

W jakim miejscu są przechowywane dane o kontach użytkowników domenowych w środowisku Windows Server?

Brak odpowiedzi na to pytanie.

Jak nazywa się zestaw usług internetowych dla systemów operacyjnych Microsoft Windows, który pozwala na działanie jako serwer FTP i serwer WWW?

Brak odpowiedzi na to pytanie.

Aby mieć możliwość tworzenia kont użytkowników, komputerów oraz innych obiektów, a także centralnego przechowywania informacji o nich, konieczne jest zainstalowanie na serwerze Windows roli

Brak odpowiedzi na to pytanie.

Jaka licencja ma charakter zbiorowy i pozwala instytucjom komercyjnym oraz organizacjom edukacyjnym, rządowym, charytatywnym na nabycie większej liczby programów firmy Microsoft na korzystnych warunkach?

Brak odpowiedzi na to pytanie.

Na komputerze z zainstalowanymi systemami operacyjnymi Windows i Linux, po przeprowadzeniu reinstalacji systemu Windows, drugi system przestaje się uruchamiać. Aby przywrócić możliwość uruchamiania systemu Linux oraz zachować dane i ustawienia w nim zgromadzone, co należy zrobić?

Brak odpowiedzi na to pytanie.

Aby użytkownik laptopa z systemem Windows 7 lub nowszym mógł korzystać z drukarki przez sieć WiFi, musi zainstalować drukarkę na porcie

Brak odpowiedzi na to pytanie.

W systemie Windows ochrona polegająca na ostrzeganiu przed uruchomieniem nierozpoznanych aplikacji i plików pobranych z Internetu jest realizowana przez

Brak odpowiedzi na to pytanie.

Przy zmianach w rejestrze Windows w celu zapewnienia bezpieczeństwa należy najpierw

Brak odpowiedzi na to pytanie.

Jakie są korzyści płynące z użycia systemu plików NTFS?

Brak odpowiedzi na to pytanie.

W systemie Windows użycie prezentowanego polecenia spowoduje tymczasową zmianę koloru

Brak odpowiedzi na to pytanie.

W celu zrealizowania instalacji sieciowej na stacjach roboczych z systemem operacyjnym Windows, należy na serwerze zainstalować usługi

Brak odpowiedzi na to pytanie.

Programem antywirusowym oferowanym bezpłatnie przez Microsoft dla posiadaczy legalnych wersji systemu Windows jest

Brak odpowiedzi na to pytanie.

W systemie Windows do wyświetlenia treści pliku tekstowego służy polecenie

Brak odpowiedzi na to pytanie.

Aby przeprowadzić instalację systemu operacyjnego z rodziny Windows na stacjach roboczych, konieczne jest dodanie na serwerze usług

Brak odpowiedzi na to pytanie.

Aby w systemie Windows ustawić właściwości wszystkich zainstalowanych urządzeń lub wyświetlić ich listę, należy użyć narzędzia

Brak odpowiedzi na to pytanie.

Jakie polecenie należy użyć w wierszu poleceń systemu Windows, aby utworzyć nowy katalog?

Brak odpowiedzi na to pytanie.

W systemie Windows dany użytkownik oraz wszystkie grupy, do których on przynależy, posiadają uprawnienia "odczyt" do folderu XYZ. Czy ten użytkownik będzie mógł zrealizować operacje

Brak odpowiedzi na to pytanie.

Jaka usługa, opracowana przez firmę Microsoft, pozwala na konwersję nazw komputerów na adresy URL?

Brak odpowiedzi na to pytanie.

W systemie Windows do instalacji aktualizacji oraz przywracania sterowników urządzeń należy użyć przystawki

Brak odpowiedzi na to pytanie.

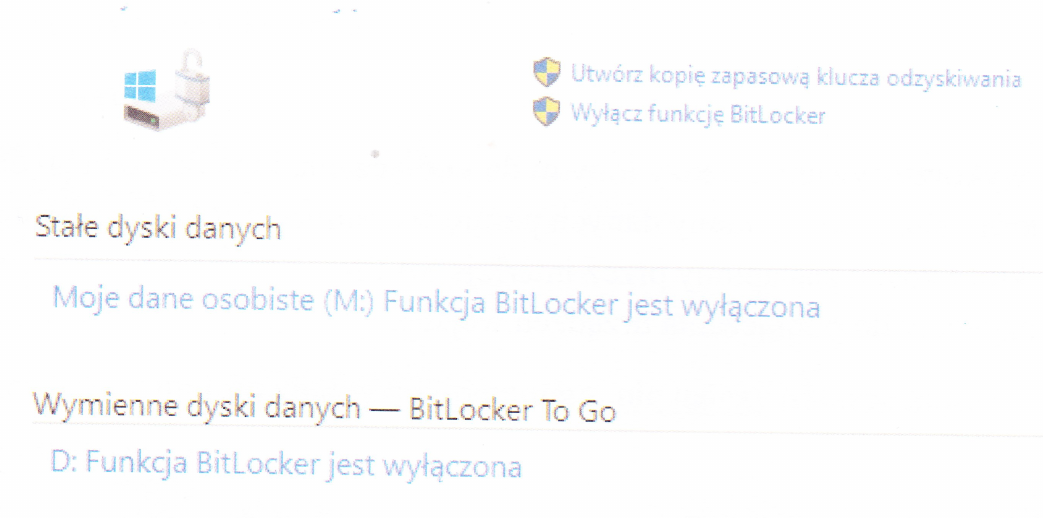

Wbudowane narzędzie dostępne w systemach Windows w edycji Enterprise lub Ultimate jest przeznaczone do

Brak odpowiedzi na to pytanie.

W wyniku wydania polecenia: net user w konsoli systemu Windows, pojawi się

Brak odpowiedzi na to pytanie.

Jakie polecenie w systemie Windows pozwala na zmianę zarówno nazwy pliku, jak i jego lokalizacji?

Brak odpowiedzi na to pytanie.

Która z poniższych czynności NIE przyczynia się do personalizacji systemu operacyjnego Windows?

Brak odpowiedzi na to pytanie.

Który z początkowych znaków w nazwie pliku w systemie Windows wskazuje na plik tymczasowy?

Brak odpowiedzi na to pytanie.

W systemie działającym w trybie wielozadaniowości z wywłaszczeniem program, który zatrzymał się

Brak odpowiedzi na to pytanie.

Jakie polecenie należy wprowadzić w wierszu polecenia systemów Windows Server, aby zaktualizować dzierżawy adresów DHCP oraz przeprowadzić rejestrację nazw w systemie DNS?

Brak odpowiedzi na to pytanie.

Jakie polecenie w systemie Windows powinno zostać użyte, aby uzyskać wynik zbliżony do tego na załączonym obrazku?

TCP 192.168.0.14:57989 185.118.124.154:http ESTABLISHED TCP 192.168.0.14:57997 fra15s17-in-f8:http ESTABLISHED TCP 192.168.0.14:58010 fra15s11-in-f14:https TIME_WAIT TCP 192.168.0.14:58014 wk-in-f156:https ESTABLISHED TCP 192.168.0.14:58015 wk-in-f156:https TIME_WAIT TCP 192.168.0.14:58016 104.20.87.108:https ESTABLISHED TCP 192.168.0.14:58022 ip-2:http TIME_WAIT

Brak odpowiedzi na to pytanie.

Jaka jest maksymalna ilość pamięci RAM w GB, do której może uzyskać dostęp 32-bitowa wersja systemu Windows?

Brak odpowiedzi na to pytanie.

W systemie Windows Server, możliwość udostępnienia folderu jako zasobu sieciowego, który jest widoczny na stacji roboczej jako dysk oznaczony literą, można uzyskać poprzez realizację czynności

Brak odpowiedzi na to pytanie.

Użytkownicy z grupy Pracownicy nie mają możliwości drukowania dokumentów za pomocą serwera wydruku w systemie Windows Server. Posiadają oni jedynie uprawnienia do „Zarządzania dokumentami”. Jakie kroki należy podjąć, aby naprawić ten problem?

Brak odpowiedzi na to pytanie.

Narzędziem systemu Windows, służącym do sprawdzenia wpływu poszczególnych procesów i usług na wydajność procesora oraz tego, w jakim stopniu generują one obciążenie pamięci czy dysku, jest

Brak odpowiedzi na to pytanie.

Podstawowym celem użycia przełącznika /renew w poleceniu ipconfig w systemie Windows jest

Brak odpowiedzi na to pytanie.

W systemach Windows XP Pro/Windows Vista Business/Windows 7 Pro/Windows 8 Pro, funkcją zapewniającą ochronę danych dla użytkowników dzielących ten sam komputer, których informacje mogą być wykorzystywane wyłącznie przez nich, jest

Brak odpowiedzi na to pytanie.