Pytanie 1

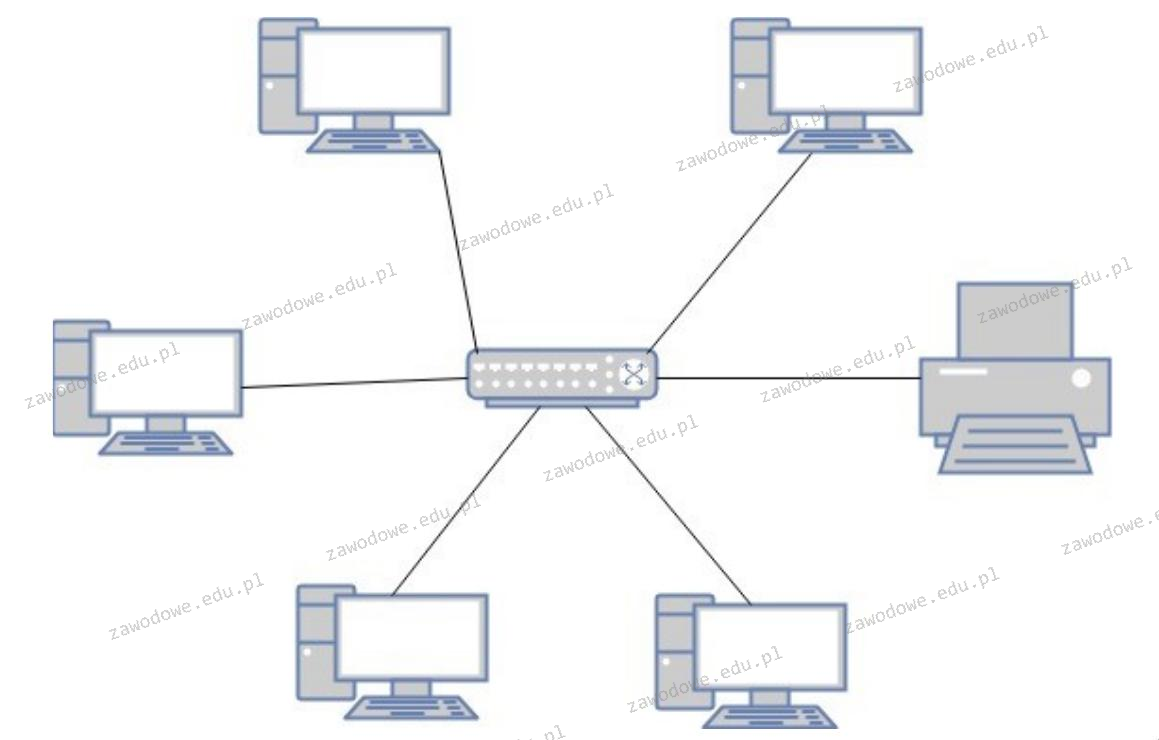

Jaką fizyczną topologię sieci komputerowej przedstawia ilustracja?

Wynik: 20/40 punktów (50,0%)

Wymagane minimum: 20 punktów (50%)

Jaką fizyczną topologię sieci komputerowej przedstawia ilustracja?

Jaki jest główny cel stosowania maski podsieci?

Jakiego narzędzia wraz z parametrami, należy użyć w systemie Windows, aby wyświetlić przedstawione informacje o dysku twardym?

| ST950420AS | |||||||||||||||||||||||||||||||||||||||||||||||

| Identyfikator dysku | : A67B7C06 | ||||||||||||||||||||||||||||||||||||||||||||||

| Typ | : ATA | ||||||||||||||||||||||||||||||||||||||||||||||

| Stan | : Online | ||||||||||||||||||||||||||||||||||||||||||||||

| Ścieżka | : 0 | ||||||||||||||||||||||||||||||||||||||||||||||

| Element docelowy | : 0 | ||||||||||||||||||||||||||||||||||||||||||||||

| Identyfikator jednostki LUN | : 0 | ||||||||||||||||||||||||||||||||||||||||||||||

| Ścieżka lokalizacji | : PCIROOT(0)#ATA(C00T00L00) | ||||||||||||||||||||||||||||||||||||||||||||||

| Bieżący stan tylko do odczytu | : Nie | ||||||||||||||||||||||||||||||||||||||||||||||

| Tylko do odczytu | : Nie | ||||||||||||||||||||||||||||||||||||||||||||||

| Rozruchowy | : Tak | ||||||||||||||||||||||||||||||||||||||||||||||

| Dysk plików stronicowania | : Tak | ||||||||||||||||||||||||||||||||||||||||||||||

| Dysk plików hibernacji | : Nie | ||||||||||||||||||||||||||||||||||||||||||||||

| Dysk zrzutów awaryjnych | : Tak | ||||||||||||||||||||||||||||||||||||||||||||||

| Dysk klastrowany | : Nie | ||||||||||||||||||||||||||||||||||||||||||||||

| |||||||||||||||||||||||||||||||||||||||||||||||

Urządzenie peryferyjne, które jest kontrolowane przez komputer i wykorzystywane do obsługi dużych, płaskich powierzchni, a do produkcji druków odpornych na czynniki zewnętrzne używa farb rozpuszczalnikowych, to ploter

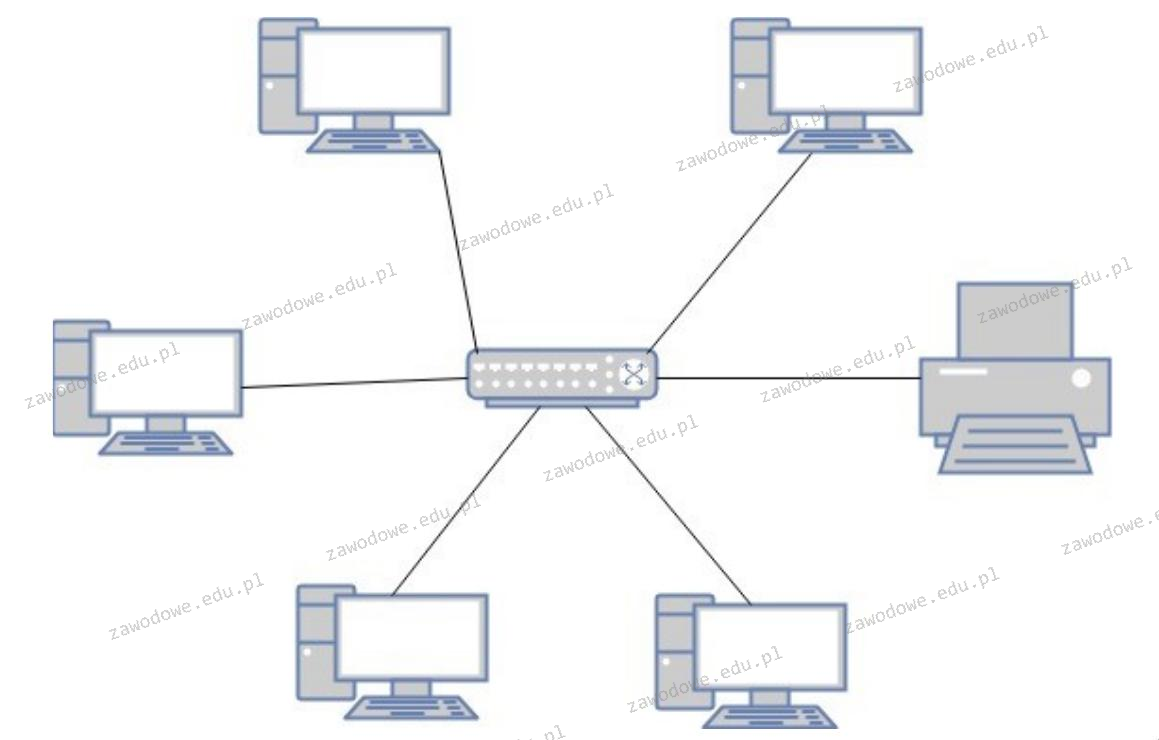

Jakie kroki powinien podjąć użytkownik, aby wyeliminować błąd zaznaczony na rysunku ramką?

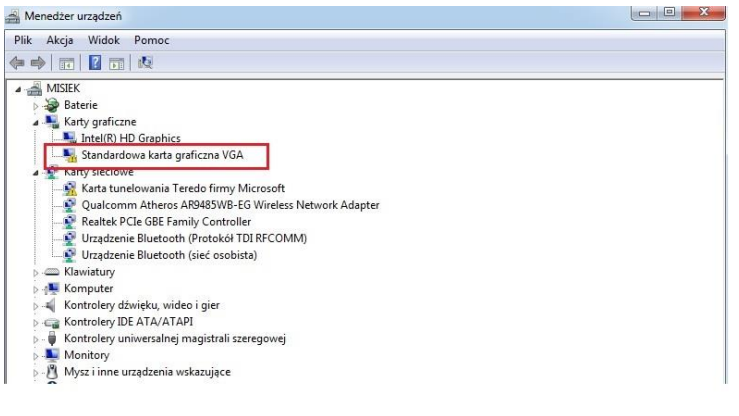

Na rysunku ukazano rezultat testu okablowania. Jakie jest znaczenie uzyskanego wyniku pomiaru?

W jakim urządzeniu elektronicznym znajduje się układ RAMDAC?

W systemach operacyjnych Windows system plików pozwala na ograniczenie dostępu użytkowników do określonych katalogów, plików czy dysków

Drukarką przeznaczoną do druku etykiet i kodów kreskowych, która drukuje poprzez roztapianie pokrycia specjalnej taśmy, w wyniku czego barwnik z niej zostaje przyklejony do materiału, na którym następuje drukowanie jest drukarka

W specyfikacji technicznej płyty głównej znajduje się zapis Supports up to Athlon XP 3000+ processor. Co to oznacza w kontekście obsługi procesorów przez tę płytę główną?

ACPI to akronim, który oznacza

Ikona z wykrzyknikiem, którą widać na ilustracji, pojawiająca się przy nazwie urządzenia w Menedżerze urządzeń, wskazuje, że to urządzenie

Dokument mający na celu przedstawienie oferty cenowej dla inwestora dotyczącej przeprowadzenia robót instalacyjnych w sieci komputerowej, to

Urządzenie pokazane na ilustracji ma na celu

Który układ mikroprocesora jest odpowiedzialny między innymi za pobieranie rozkazów z pamięci oraz generowanie sygnałów sterujących?

Jak określamy atak na sieć komputerową, który polega na łapaniu pakietów przesyłanych w sieci?

W systemie Windows harmonogram zadań umożliwia przypisanie

Jaki skrót oznacza rodzaj licencji Microsoft dedykowanej dla szkół, uczelni, instytucji rządowych oraz dużych firm?

Zabrudzony czytnik w napędzie optycznym powinno się czyścić

Moduł w systemie Windows, który odpowiada za usługi informacyjne w Internecie, to

Jaką przepustowość określa standard Ethernet IEEE 802.3z?

Jakie narzędzie w systemie Linux pozwala na wyświetlenie danych o sprzęcie zapisanych w BIOS?

Jakie zakresy adresów IPv4 mogą być używane jako adresy prywatne w lokalnej sieci?

Jaki typ grupy jest automatycznie przypisany dla nowo tworzonej grupy w kontrolerze domeny systemu Windows Server?

W oznaczeniu procesora INTEL CORE i7-4790 liczba 4 wskazuje na

Który z wymienionych adresów stanowi adres hosta w obrębie sieci 10.128.0.0/10?

Na nowym urządzeniu komputerowym program antywirusowy powinien zostać zainstalowany

Element płyty głównej, który jest odpowiedzialny za wymianę danych między procesorem a innymi komponentami płyty, to

Jakie jednostki stosuje się do wyrażania przesłuchu zbliżonego NEXT?

Zestaw narzędzi niezbędnych do instalacji okablowania miedzianego typu "skrętka" w lokalnej sieci powinien obejmować

Aby zabezpieczyć system przed atakami z sieci nazywanymi phishingiem, nie powinno się

Jaki typ plików powinien być stworzony w systemie operacyjnym, aby zautomatyzować najczęściej wykonywane zadania, takie jak kopiowanie, utworzenie pliku lub folderu?

Odmianą pamięci, która jest tylko do odczytu i można ją usunąć za pomocą promieniowania ultrafioletowego, jest pamięć

Zjawisko, w którym pliki przechowywane na dysku twardym są zapisywane w klastrach, które nie sąsiadują ze sobą, określane jest mianem

W dokumentacji technicznej procesora znajdującego się na płycie głównej komputera, jaką jednostkę miary stosuje się do określenia szybkości zegara?

Jaką ochronę zapewnia program antyspyware?

Jakie oprogramowanie jest wykorzystywane do dynamicznej obsługi urządzeń w systemie Linux?

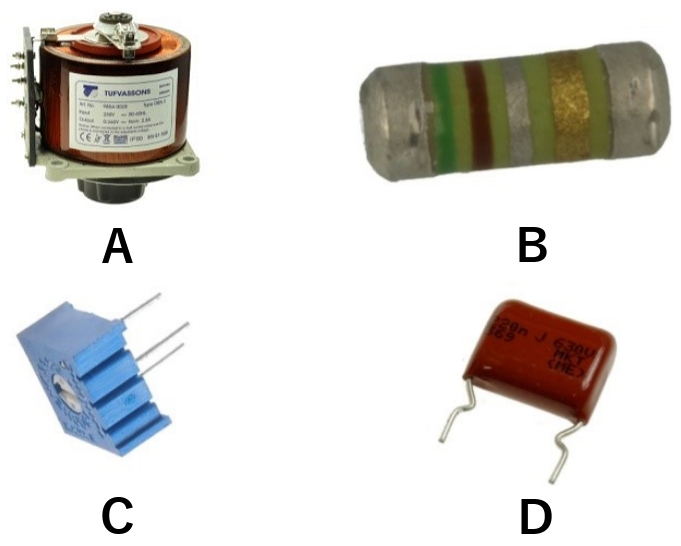

Wskaż ilustrację przedstawiającą kondensator stały?

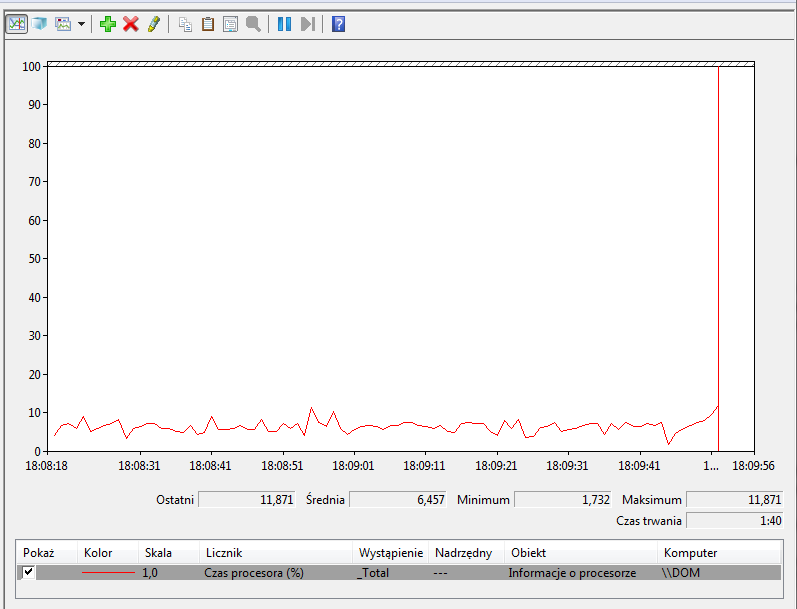

By uruchomić w systemie Windows oprogramowanie narzędziowe monitorujące wydajność komputera przedstawione na rysunku, należy uruchomić

Nawiązywanie szyfrowanych połączeń pomiędzy hostami w sieci publicznej Internet, wykorzystywane w kontekście VPN (Virtual Private Network), to