Pytanie 1

Do pomiaru wartości mocy pobieranej przez zestaw komputerowy służy

Wynik: 23/40 punktów (57,5%)

Wymagane minimum: 20 punktów (50%)

Do pomiaru wartości mocy pobieranej przez zestaw komputerowy służy

Kiedy użytkownik systemu Windows wybiera opcję przywrócenia do określonego punktu, które pliki utworzone po tym punkcie nie będą podlegać zmianom w wyniku tej operacji?

Wskaż tryb operacyjny, w którym komputer wykorzystuje najmniej energii

Ikona z wykrzyknikiem, którą widać na ilustracji, pojawiająca się przy nazwie urządzenia w Menedżerze urządzeń, wskazuje, że to urządzenie

Zainstalowanie gniazda typu keyston w serwerowej szafie jest możliwe w

Jakie urządzenie stosuje technikę polegającą na wykrywaniu zmian w pojemności elektrycznej podczas manipulacji kursorem na monitorze?

Oblicz całkowity koszt kabla UTP Cat 6, który będzie użyty do połączenia 5 punktów abonenckich z punktem dystrybucji, mając na uwadze, że średnia odległość pomiędzy każdym punktem abonenckim a punktem dystrybucji wynosi 8 m oraz że cena za 1 m kabla wynosi 1 zł. W obliczeniach uwzględnij zapas 2 m kabla na każdy punkt abonencki.

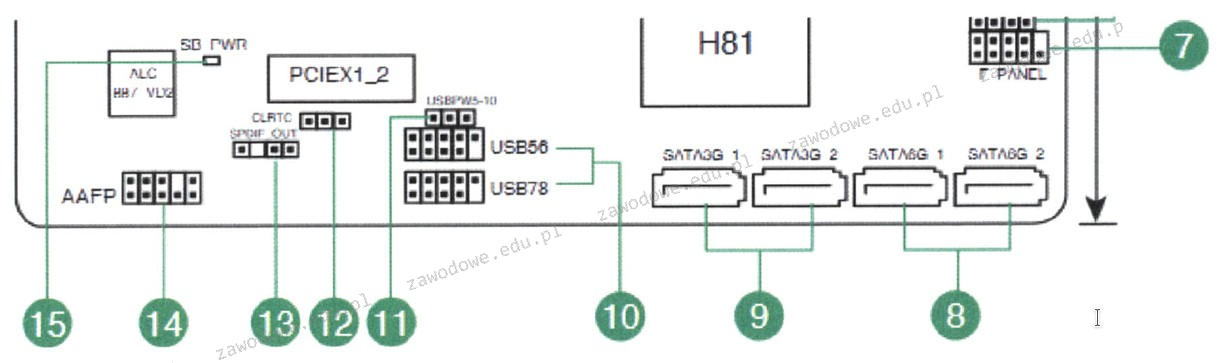

Na diagramie płyty głównej, który znajduje się w dokumentacji laptopa, złącza oznaczone numerami 8 i 9 to

Urządzenie, które zamienia otrzymane ramki na sygnały przesyłane w sieci komputerowej, to

Tryb działania portu równoległego, oparty na magistrali ISA, który umożliwia transfer danych do 2,4 MB/s, przeznaczony dla skanerów oraz urządzeń wielofunkcyjnych, to

Aby na Pasku zadań pojawiły się ikony z załączonego obrazu, trzeba w systemie Windows ustawić

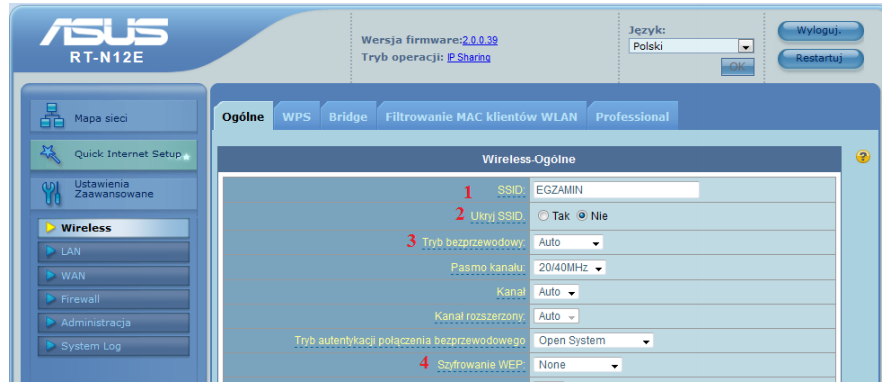

Na ilustracji zobrazowano okno ustawień rutera. Wprowadzone parametry sugerują, że

Jaka wartość dziesiętna została zapisana na jednym bajcie w kodzie znak – moduł: 1 1111111?

Domyślnie w programie Eksplorator Windows przy użyciu klawisza F5 uruchamiana jest funkcja

Podczas przetwarzania pakietów danych w sieci, wartość pola TTL (ang. Time To Live) jest modyfikowana za każdym razem, gdy pakiet przechodzi przez ruter. Jaką wartość tego pola należy ustawić, aby ruter skasował pakiet?

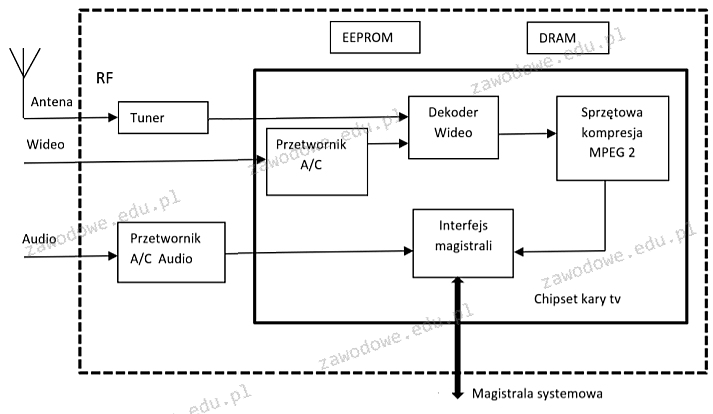

Na ilustracji przedstawiona jest karta

Jakie urządzenie powinno się zastosować do pomiaru topologii okablowania strukturalnego w sieci lokalnej?

Jaką liczbę warstw określa model ISO/OSI?

Program df działający w systemach z rodziny Linux pozwala na wyświetlenie

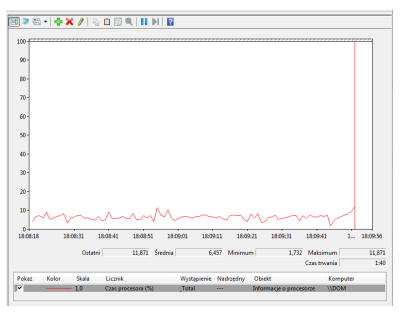

Aby zainicjować w systemie Windows oprogramowanie do monitorowania wydajności komputera przedstawione na ilustracji, należy otworzyć

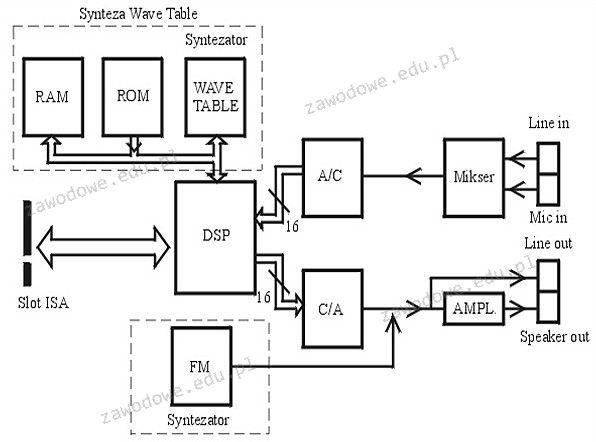

Na ilustracji zaprezentowano schemat działania

Ile par przewodów miedzianej skrętki kategorii 5e jest używanych do transmisji danych w standardzie sieci Ethernet 100Base-TX?

Uruchomienie systemu Windows jest niemożliwe z powodu awarii oprogramowania. W celu przeprowadzenia jak najmniej inwazyjnej diagnostyki i usunięcia tej usterki, zaleca się

Po włączeniu komputera wyświetlił się komunikat: "non-system disk or disk error. Replace and strike any key when ready". Jakie mogą być przyczyny?

Nie można uruchomić systemu Windows z powodu błędu oprogramowania. Jak można przeprowadzić diagnozę i usunąć ten błąd w jak najmniej inwazyjny sposób?

Na ilustracji zaprezentowano schemat blokowy karty

Jaką zmianę sygnału realizuje konwerter RAMDAC?

Najlepszą metodą ochrony danych przedsiębiorstwa, którego biura znajdują się w różnych, odległych miejscach, jest wdrożenie

W skład sieci komputerowej wchodzi 3 komputery stacjonarne oraz drukarka sieciowa, które są połączone kablem UTP z routerem mającym porty 1 x WAN oraz 5 x LAN. Które urządzenie sieciowe pozwoli na dołączenie kablem UTP dwóch dodatkowych komputerów do tej sieci?

Które z poniższych poleceń w systemie Linux służy do zmiany uprawnień pliku?

W filmie przedstawiono konfigurację ustawień maszyny wirtualnej. Wykonywana czynność jest związana z

Jakie urządzenie pozwoli na połączenie kabla światłowodowego zastosowanego w okablowaniu pionowym sieci z przełącznikiem, który ma jedynie złącza RJ45?

W jakiej topologii sieci komputerowej każdy węzeł ma bezpośrednie połączenie z każdym innym węzłem?

Aby zablokować widoczność identyfikatora sieci Wi-Fi, konieczne jest dokonanie zmian w ustawieniach rutera w sekcji oznaczonej numerem

Oblicz koszt brutto materiałów niezbędnych do połączenia w sieć w topologii gwiazdy 3 komputerów wyposażonych w karty sieciowe, wykorzystując przewody o długości 2m. Ceny materiałów podano w tabeli.

| Nazwa elementu | Cena jednostkowa brutto |

|---|---|

| przełącznik | 80 zł |

| wtyk RJ-45 | 1 zł |

| przewód typu "skrętka" | 1 zł za 1 metr |

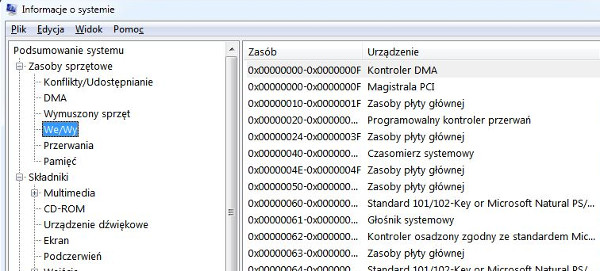

W jakim systemie numerycznym przedstawione są zakresy We/Wy na ilustracji?

Jakie polecenie należy wydać, aby skonfigurować statyczny routing do sieci 192.168.10.0?

Aby monitorować przesył danych w sieci komputerowej, należy wykorzystać program klasy

Aby zmienić system plików na dysku z FAT32 na NTFS w Windows XP, należy użyć programu

Do konwersji kodu źródłowego na program wykonywalny używany jest