Pytanie 1

Przy założeniu, że nie istnieją inne definicje, jakie skutki będzie miało poniższe formatowanie CSS?

| <style> td {padding: 30px; } </style> … <td style="padding: 10px;">Anna</td> <td>Ewa</td> |

Wynik: 28/40 punktów (70,0%)

Wymagane minimum: 20 punktów (50%)

Przy założeniu, że nie istnieją inne definicje, jakie skutki będzie miało poniższe formatowanie CSS?

| <style> td {padding: 30px; } </style> … <td style="padding: 10px;">Anna</td> <td>Ewa</td> |

Wskaź komentarz, który zajmuje wiele linii, w języku PHP?

GRANT SELECT, INSERT, UPDATE ON klienci TO anna;Zakładając, że użytkownik wcześniej nie posiadał żadnych uprawnień, to polecenie SQL przyzna użytkownikowi anna prawa jedynie do:

W firmie zajmującej się technologiami informacyjnymi otwarta jest rekrutacja na stanowisko administratora e-sklepu. Do jego zadań należy instalacja i konfiguracja systemu zarządzania treścią, który jest przeznaczony jedynie dla sklepu internetowego, zmiana szablonów wizualnych oraz dostosowanie grafiki. Jakie umiejętności powinien posiadać nowy pracownik?

Selektor CSS a:link {color:red} użyty w kaskadowych arkuszach stylów określa

Na temat zmiennej predefiniowanej $_POST w języku PHP możemy stwierdzić, że

W języku SQL, aby z tabeli Uczniowie wyodrębnić rekordy dotyczące wyłącznie uczennic o imieniu "Aleksandra", które przyszły na świat po roku "1998", należy sformułować zapytanie

W SQL, przy użyciu polecenia ALTER, można

Aby przenieść stronę internetową na serwer, można wykorzystać program

Jak powinien być poprawnie zapisany znacznik <img>, służący do umieszczenia na stronie internetowej obrazu rys.jpg, przeskalowanego do szerokości 120 px oraz wysokości 80 px z tekstem alternatywnym "krajobraz"?

Czego nie należy robić, aby zabezpieczyć serwer bazy danych przed atakami hakerów?

Jakie liczby zostaną wyświetlone jako rezultat pętli for w poniższym kodzie PHP?

Aby dodać wpis do tabeli Pracownicy, konieczne jest użycie polecenia SQL

W jakim standardzie języka hipertekstowego wprowadzono do składni znaczniki sekcji <footer>, <header>, <nav>?

W jakim standardzie języka hipertekstowego wprowadzono do składni znaczniki sekcji <footer>, <header>, <nav>?

Jak można usunąć ciasteczko o nazwie ciastko, korzystając z języka PHP?

W kodzie CSS użyto stylizacji dla elementu listy, a żadne inne reguły CSS nie zostały ustalone. To zastosowane formatowanie spowoduje, że

Jakie cechy powinien posiadać klucz główny?

Użycie standardu ISO-8859-2 ma na celu zapewnienie prawidłowego wyświetlania

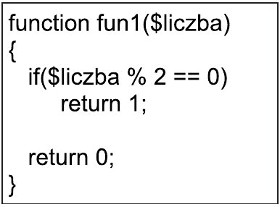

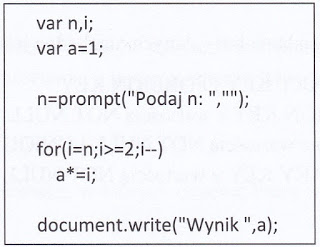

Funkcja zapisana w języku PHP wygląda tak patrz ramka): Jej celem jest

Metoda i zmienna są widoczne tylko dla innych metod w obrębie tej samej klasy. Jaki modyfikator odpowiada przedstawionemu opisowi?

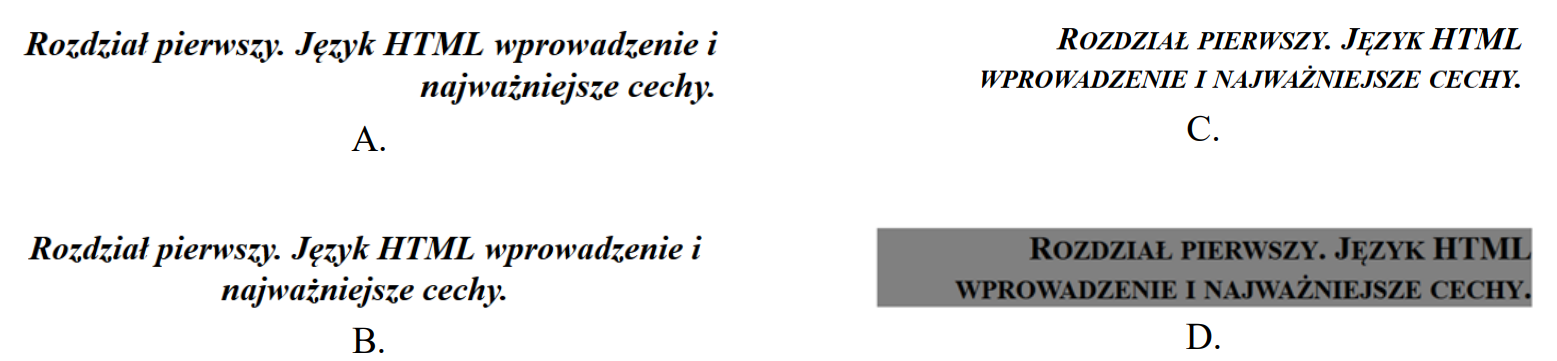

W języku CSS określono formatowanie znacznika h1 według poniższego wzoru. Zakładając, że do znacznika h1 nie dodano żadnego innego formatowania, wskaż sposób formatowania tego znacznika.

h1 { font-style: oblique; font-variant: small-caps; text-align: right; }

Polecenie SQL przedstawione poniżej ma za zadanie

| UPDATE Uczen SET id_klasy = id_klasy + 1; |

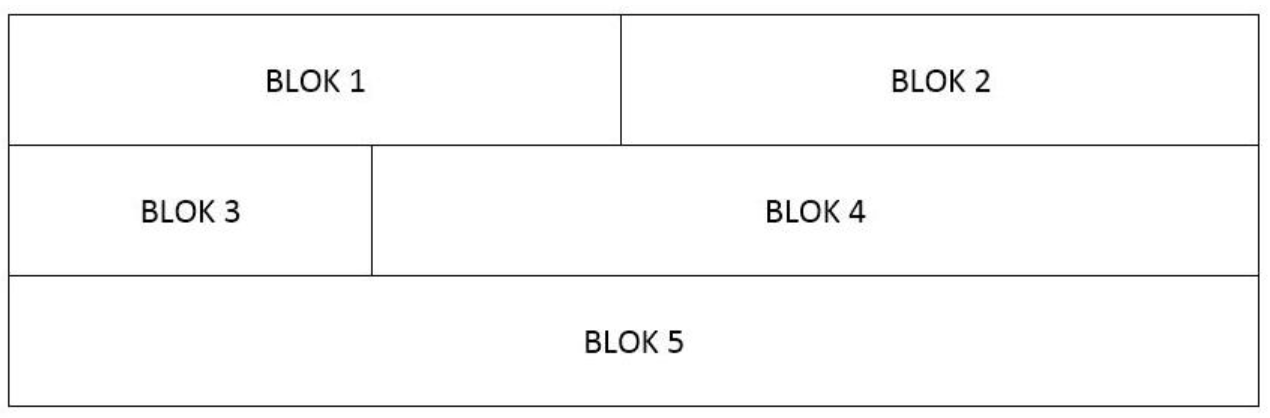

Na obrazie przedstawiono projekt układu bloków witryny internetowej. Zakładając, że bloki są realizowane za pomocą znaczników sekcji, ich formatowanie w CSS, oprócz ustawionych szerokości dla bloków: 1, 2,

3, 4 (blok 5 nie ma ustawionej szerokości), powinno zawierać właściwość

Aby uruchomić skrypt JavaScript, potrzebne jest oprogramowanie

Jaką czynność należy wykonać przed przystąpieniem do tworzenia kopii zapasowej danych w bazie MySQL?

Jakie będzie wyjście programu napisanego w języku JavaScript, umieszczonego w ramce, po podaniu wartości 5 na wejściu?

Jakie zadanie wykonuje funkcja napisana w JavaScript?

| function fun1(a,b) { if ( a % 2 != 0 ) a++; for(n=a; n<=b; n+=2) document.write(n); } |

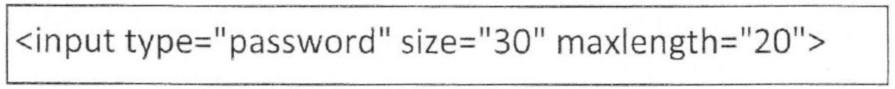

W formularzu HTML wykorzystano znacznik <input>. Wyświetlane pole będzie przeznaczone do wprowadzania maksymalnie

Aby obraz wstawiony na stronę internetową mógł dostosować się automatycznie do wymiarów ekranu, na którym jest wyświetlany, konieczne jest

W CSS należy ustawić tło dokumentu na obraz rys.png, który powinien się powtarzać tylko w poziomie. Którą definicję trzeba przypisać selektorowi body?

Podano fragment kodu HTML, który nie przechodzi walidacji. Problemy z walidacją tego kodu będą dotyczyć

<!DOCTYPE HTML>

<html>

<head>

<title>Test</title>

</head>

<body>

<img src="obraz.gif" alt="Obrazek">

<br>

<img src="obraz.gif" alt="Obrazek">

</body>

</html>W języku Javascript obiekt typu array jest używany do przechowywania

W języku HTML, aby stworzyć pole do wprowadzania hasła, w którym tekst jest maskowany (zastąpiony kropeczkami), należy zastosować znacznik

Podany poniżej kod źródłowy w języku C++ ma na celu wypisywanie dla wprowadzonych dowolnych liczb całkowitych różniących się od zera:

int main(){ int liczba; cin >> liczba; while (liczba != 0) { if ((liczba % 2) == 0) cout << liczba << endl; cin >> liczba; } return 0; }

W języku PHP zmienna $a została przypisana do wartości 1. Wyrażenie $a === $b będzie miało wartość true, gdy zmienna $b będzie ustawiona na wartość

W języku JavaScript stworzono funkcję o nazwie liczba_max, która porównuje trzy liczby naturalne przekazane jako argumenty i zwraca największą z nich. Jak powinno wyglądać prawidłowe wywołanie tej funkcji oraz uzyskanie jej wyniku?

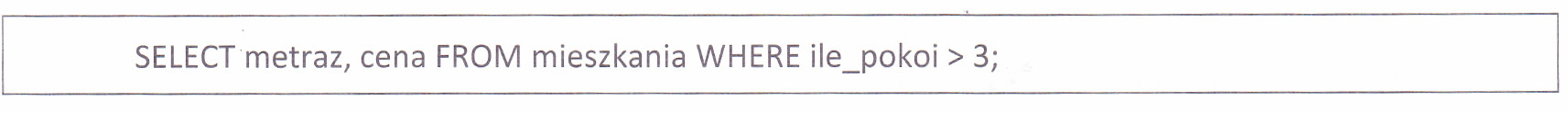

W dostępnej tabeli mieszkań znajdują się kolumny o nazwach: adres, metraż, liczba_pokoi, standard, status, cena. Wykonanie podanej kwerendy SQL SELECT spowoduje, że zostaną wyświetlone

Do jakich działań można wykorzystać program FileZilla?

Atrybut, który definiuje lokalizację pliku graficznego w znaczniku <img>, to