Pytanie 1

Jakie kanały powinno się wybrać dla trzech sieci WLAN 2,4 GHz, aby zredukować ich wzajemne zakłócenia?

Wynik: 28/40 punktów (70,0%)

Wymagane minimum: 20 punktów (50%)

Jakie kanały powinno się wybrać dla trzech sieci WLAN 2,4 GHz, aby zredukować ich wzajemne zakłócenia?

Aby chronić sieć przed zewnętrznymi atakami, warto rozważyć nabycie

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

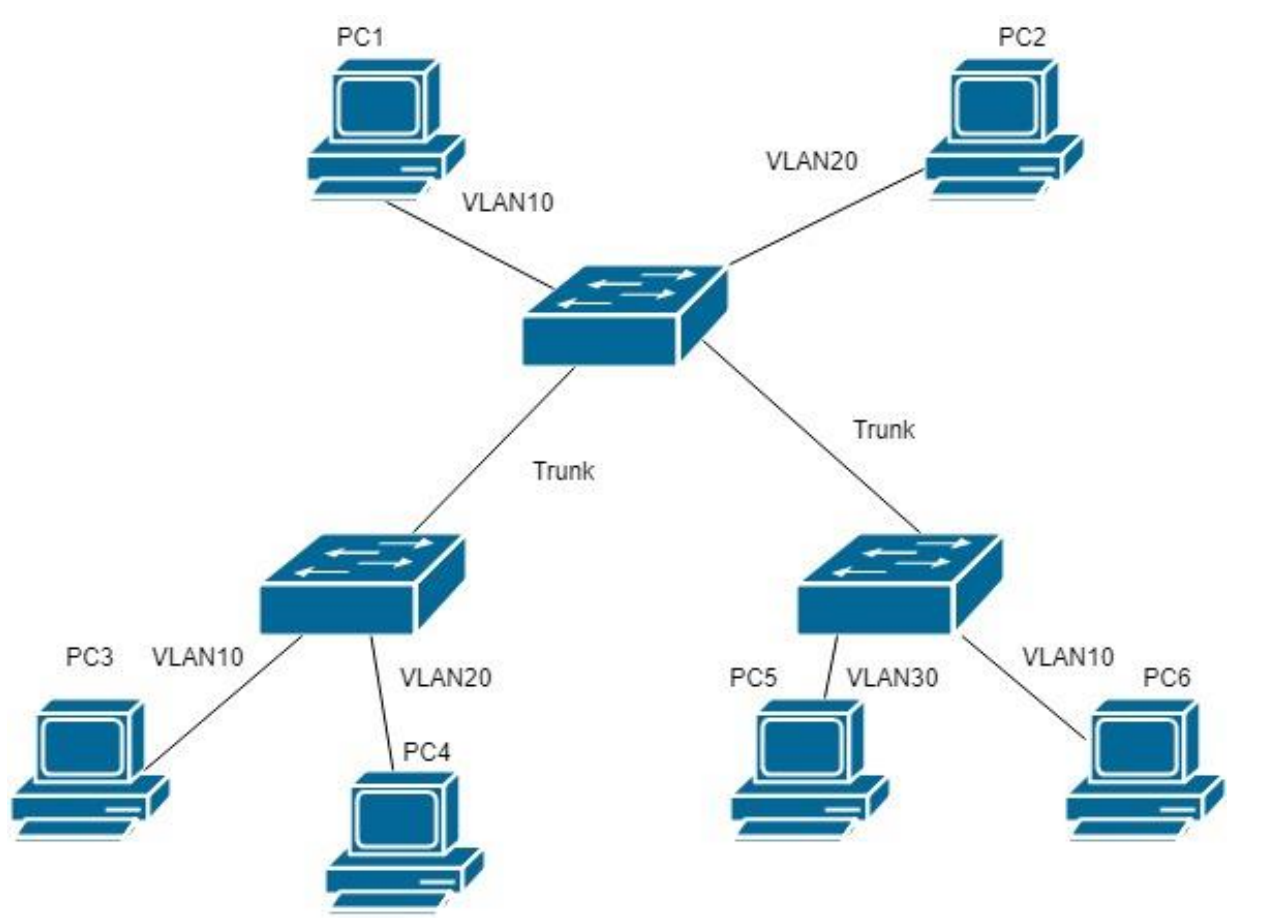

Do których komputerów dotrze ramka rozgłoszeniowa wysyłana ze stacji roboczej PC1?

Którego numeru portu używa usługa FTP do wysyłania komend?

Jaki port jest używany przez protokół FTP (File Transfer Protocol) do przesyłania danych?

Administrator zamierza udostępnić folder C:\instrukcje w sieci trzem użytkownikom należącym do grupy Serwisanci. Jakie rozwiązanie powinien wybrać?

Jaki protokół umożliwia przeglądanie stron www w przeglądarkach internetowych poprzez szyfrowane połączenie?

Które urządzenie sieciowe przedstawiono na ilustracji?

Który z podanych adresów IP można uznać za prywatny?

Jak nazywa się adres nieokreślony w protokole IPv6?

W systemie Windows narzędzie do zarządzania skryptami wiersza poleceń, które pozwala na przeglądanie lub zmianę konfiguracji sieciowej komputera, który jest włączony, to

Który z zakresów adresów IPv4 jest właściwie przyporządkowany do klasy?

| Zakres adresów IPv4 | Klasa adresu IPv4 |

|---|---|

| 1.0.0.0 ÷ 127.255.255.255 | A |

| 128.0.0.0 ÷ 191.255.255.255 | B |

| 192.0.0.0 ÷ 232.255.255.255 | C |

| 233.0.0.0 ÷ 239.255.255.255 | D |

Która z warstw modelu ISO/OSI określa protokół IP (Internet Protocol)?

Protokół wykorzystywany do wymiany wiadomości kontrolnych pomiędzy urządzeniami w sieci, takich jak żądanie echa, to

W której części edytora lokalnych zasad grupy w systemie Windows można ustawić politykę haseł?

W strukturze hierarchicznej sieci komputery należące do użytkowników znajdują się w warstwie

Jak wygląda ścieżka sieciowa do folderu pliki, który jest udostępniony pod nazwą dane jako ukryty zasób?

Jakie dane należy wpisać w adresie przeglądarki internetowej, aby uzyskać dostęp do zawartości witryny ftp o nazwie domenowej ftp.biuro.com?

Zrzut ekranowy przedstawia wynik wykonania w systemie z rodziny Windows Server polecenia

Server: livebox.home Address: 192.168.1.1 Non-authoritative answer: dns2.tpsa.pl AAAA IPv6 address = 2a01:1700:3:ffff::9822 dns2.tpsa.pl internet address = 194.204.152.34

Które urządzenie w sieci lokalnej nie segreguje obszaru sieci komputerowej na domeny kolizyjne?

Dwie stacje robocze w tej samej sieci nie mogą się nawzajem komunikować. Która z poniższych okoliczności może być prawdopodobną przyczyną tego problemu?

Jaki jest skrócony zapis maski sieci, której adres w zapisie dziesiętnym to 255.255.254.0?

W lokalnej sieci stosowane są adresy prywatne. Aby nawiązać połączenie z serwerem dostępnym przez Internet, trzeba

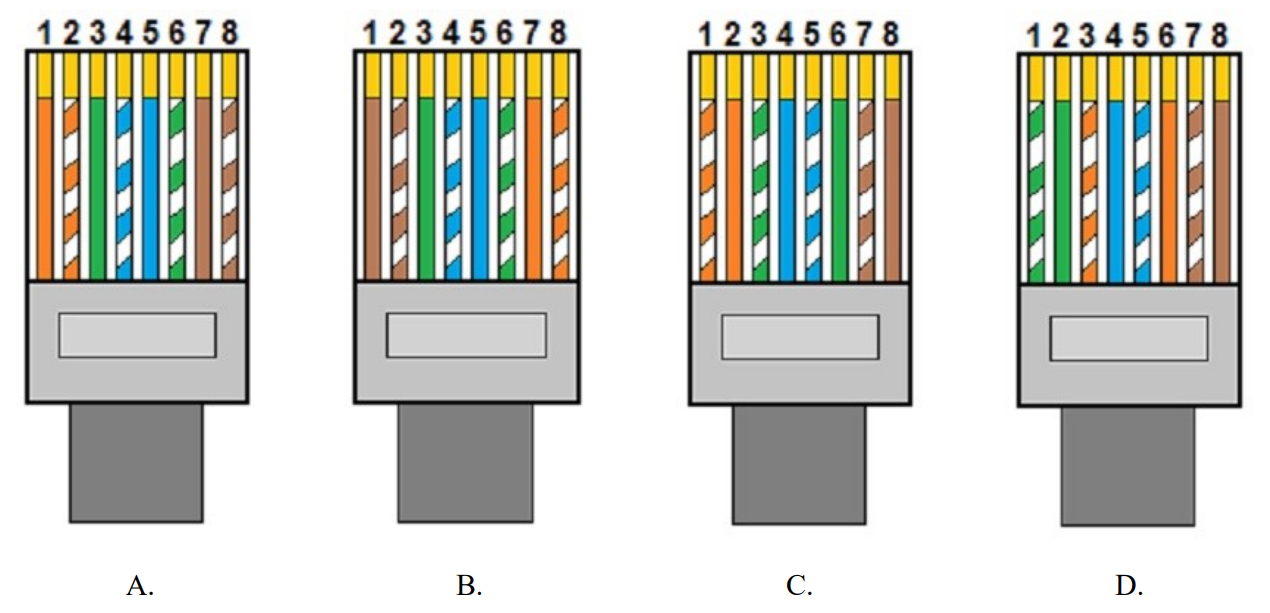

Który rysunek przedstawia ułożenie żył przewodu UTP we wtyku 8P8C zgodnie z normą TIA/EIA-568-A, sekwencją T568A?

Aby chronić lokalną sieć komputerową przed atakami typu Smurf pochodzącymi z Internetu, należy zainstalować oraz właściwie skonfigurować

Jakiego wtyku należy użyć do zakończenia ekranowanej skrętki czteroparowej?

Jakie oznaczenie według normy ISO/IEC 11801:2002 definiuje skrętkę foliowaną, przy czym wszystkie pary żył są ekranowane folią?

Aby funkcja rutingu mogła prawidłowo funkcjonować na serwerze, musi być on wyposażony

Jakie miejsce nie powinno być używane do przechowywania kopii zapasowych danych z dysku twardego komputera?

Jakiego elementu pasywnego sieci należy użyć do połączenia okablowania ze wszystkich gniazd abonenckich z panelem krosowniczym umieszczonym w szafie rack?

Oblicz koszt brutto materiałów niezbędnych do połączenia w sieć, w topologii gwiazdy, 3 komputerów wyposażonych w karty sieciowe, wykorzystując przewody o długości 2 m. Ceny materiałów podano w tabeli.

| Nazwa elementu | Cena jednostkowa brutto |

|---|---|

| przełącznik | 80 zł |

| wtyk RJ-45 | 1 zł |

| przewód typu „skrętka" | 1 zł za 1 metr |

Który standard technologii bezprzewodowej pozwala na osiągnięcie przepustowości większej niż 54 Mbps?

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

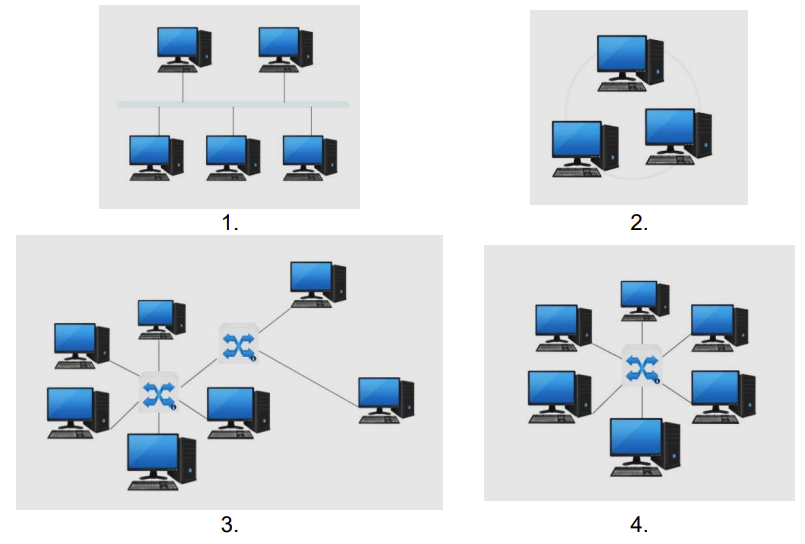

Na którym rysunku przedstawiono topologię gwiazdy?

Protokół TCP (Transmission Control Protocol) funkcjonuje w trybie

Ile bitów o wartości 1 występuje w standardowej masce adresu IPv4 klasy B?

Adres IPv6 pętli zwrotnej to adres

Jakie urządzenie należy wykorzystać, aby połączyć lokalną sieć z Internetem dostarczanym przez operatora telekomunikacyjnego?

Aby uzyskać odpowiedź jak na poniższym zrzucie ekranu, należy wydać polecenie:

Server: Unknown Address: 192.168.0.1 Non-authoritative answer: Name: microsoft.com Addresses: 104.215.148.63 13.77.161.179 40.76.4.15 40.112.72.205 40.113.200.201