Pytanie 1

Jaki tryb funkcjonowania Access Pointa jest wykorzystywany do umożliwienia urządzeniom bezprzewodowym łączności z przewodową siecią LAN?

Wynik: 14/40 punktów (35,0%)

Wymagane minimum: 20 punktów (50%)

Jaki tryb funkcjonowania Access Pointa jest wykorzystywany do umożliwienia urządzeniom bezprzewodowym łączności z przewodową siecią LAN?

Jakie jest główne zadanie systemu DNS w sieci komputerowej?

Każdy następny router IP na ścieżce pakietu

Które polecenie w systemie Windows Server 2008 pozwala na przekształcenie serwera w kontroler domeny?

NAT64 (Network Address Translation 64) to proces, który dokonuje mapowania adresów

W systemach operacyjnych Windows konto z najwyższymi uprawnieniami domyślnymi przynależy do grupy

Aby skopiować folder c:\test wraz ze wszystkimi podfolderami na przenośny dysk f:\ w systemie Windows 7, jakie polecenie należy zastosować?

Jakie polecenie należy wydać, aby skonfigurować statyczny routing do sieci 192.168.10.0?

Jakiego protokołu używa polecenie ping?

Podaj polecenie w systemie Windows Server, które umożliwia usunięcie jednostki organizacyjnej z katalogu.

Oblicz koszt realizacji okablowania strukturalnego od 5 punktów abonenckich do panelu krosowego, wliczając wykonanie kabli łączących dla stacji roboczych. Użyto przy tym 50 m skrętki UTP. Każdy punkt abonencki posiada 2 gniazda typu RJ45.

| Materiał | Jednostka | Cena |

|---|---|---|

| Gniazdo podtynkowe 45x45, bez ramki, UTP 2xRJ45 kat.5e | szt. | 17 zł |

| UTP kabel kat.5e PVC 4PR 305m | karton | 305 zł |

| RJ wtyk UTP kat.5e beznarzędziowy | szt. | 6 zł |

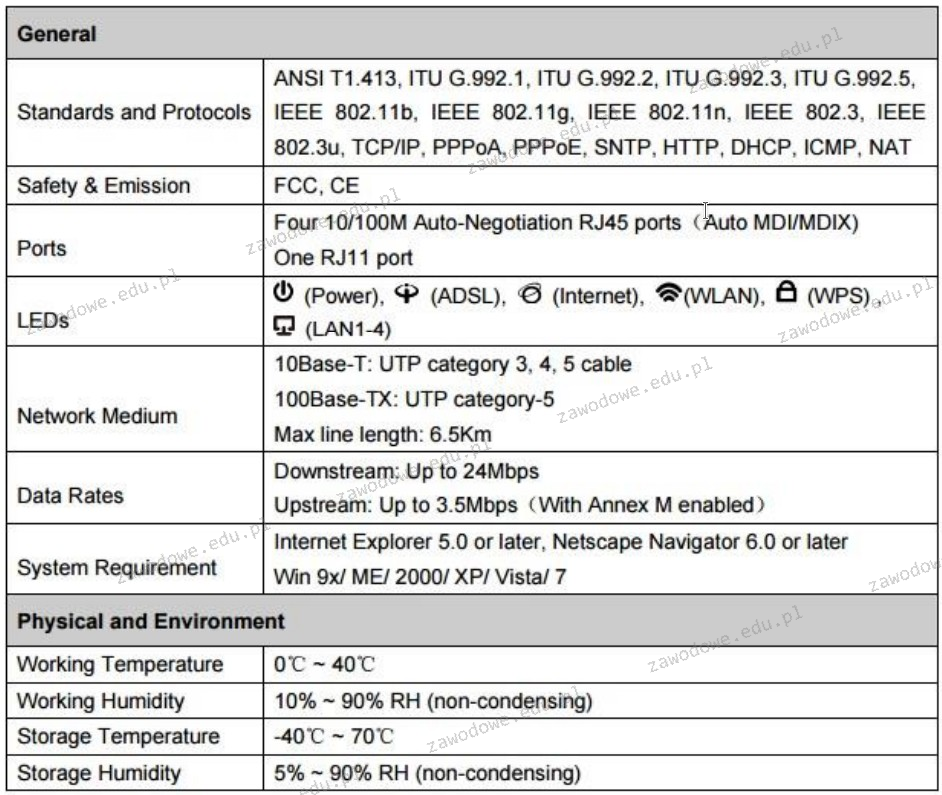

Przedstawiona specyfikacja techniczna odnosi się do

Który z rodzajów rekordów DNS w systemach Windows Server określa alias (inną nazwę) dla rekordu A związanej z kanoniczną (rzeczywistą) nazwą hosta?

W sieci lokalnej, aby chronić urządzenia sieciowe przed przepięciami oraz różnicami napięć, które mogą wystąpić w trakcie burzy lub innych wyładowań atmosferycznych, należy zastosować

W wyniku wydania polecenia: net user w konsoli systemu Windows, pojawi się

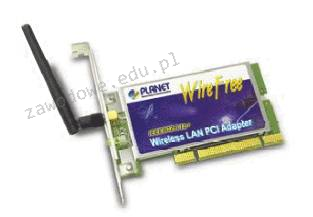

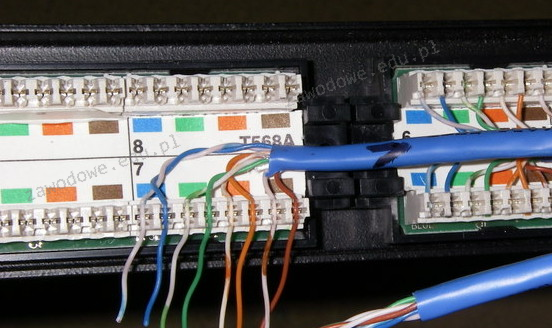

Na przedstawionym zdjęciu widoczna jest

Jakim protokołem połączeniowym w warstwie transportowej, który zapewnia niezawodność dostarczania pakietów, jest protokół

Jakie działanie nie przyczynia się do personalizacji systemu operacyjnego Windows?

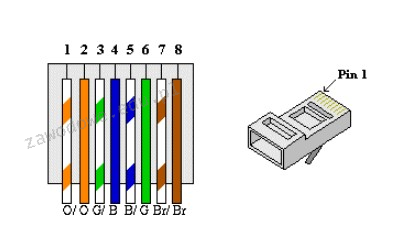

Na rysunku przedstawiono schemat ethernetowego połączenia niekrosowanych, ośmiopinowych złączy 8P8C. Jaką nazwę nosi ten schemat?

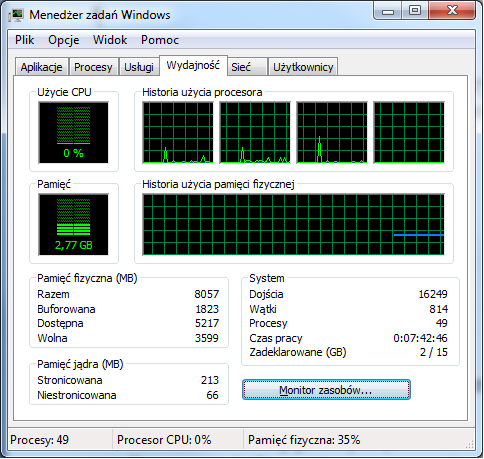

W systemie Windows do uruchomienia przedstawionego narzędzia należy użyć polecenia

Jeśli adres IP komputera roboczego przyjmuje formę 176.16.50.10/26, to jaki jest adres rozgłoszeniowy oraz maksymalna liczba hostów w tej sieci?

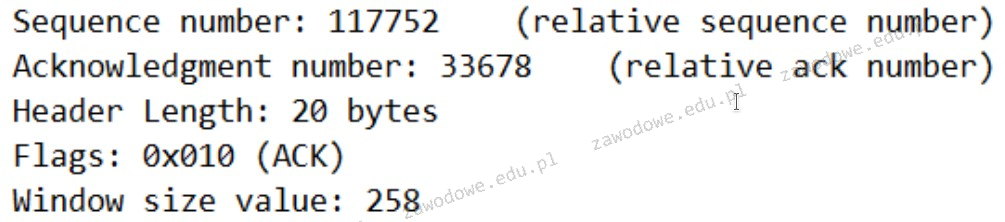

Jakie pojęcia wiążą się z terminami „sequence number” oraz „acknowledgment number”?

Protokół User Datagram Protocol (UDP) należy do

Komputer jest podłączony do sieci Internet, a na jego pokładzie brak oprogramowania antywirusowego. Jak można sprawdzić, czy ten komputer jest zainfekowany wirusem, nie zmieniając ustawień systemowych?

Jaką maksymalną prędkość danych można osiągnąć w sieci korzystającej z skrętki kategorii 5e?

Na ilustracji widać patchpanel - panel krosowy kategorii 5E bez ekranowania, który posiada złącze szczelinowe typu LSA. Jakie narzędzie należy zastosować do wkładania kabli w te złącza?

Jakie jest najbardziej typowe dla topologii gwiazdy?

Użytkownik napotyka trudności przy uruchamianiu systemu Windows. W celu rozwiązania tego problemu, skorzystał z narzędzia System Image Recovery, które

Dobrze zaplanowana sieć komputerowa powinna pozwalać na rozbudowę, co oznacza, że musi charakteryzować się

Jakie narzędzie służy do połączenia pigtaila z włóknami światłowodowymi?

Aby umożliwić wymianę informacji pomiędzy sieciami VLAN, wykorzystuje się

Jak określa się technologię stworzoną przez firmę NVIDIA, która pozwala na łączenie kart graficznych?

Która z poniższych czynności NIE przyczynia się do personalizacji systemu operacyjnego Windows?

Ile bitów trzeba wydzielić z części hosta, aby z sieci o adresie IPv4 170.16.0.0/16 utworzyć 24 podsieci?

Który z materiałów eksploatacyjnych NIE jest używany w ploterach?

Jakim protokołem jest realizowana kontrola poprawności transmisji danych w sieciach Ethernet?

Aby w systemie Windows nadać użytkownikowi możliwość zmiany czasu systemowego, potrzebna jest przystawka

Jakie zakresy zostaną przydzielone przez administratora do adresów prywatnych w klasie C, przy użyciu maski 24 bitowej dla komputerów w lokalnej sieci?

Na podstawie jakiego adresu przełącznik podejmuje decyzję o przesyłaniu ramek?

W nagłówku ramki standardu IEEE 802.3 w warstwie łącza danych znajduje się