Pytanie 1

Które z poniższych stwierdzeń najlepiej charakteryzuje tablicę asocjacyjną?

Wynik: 11/40 punktów (27,5%)

Wymagane minimum: 20 punktów (50%)

Które z poniższych stwierdzeń najlepiej charakteryzuje tablicę asocjacyjną?

Jakie jest najważniejsze działanie w trakcie analizy wymagań klienta przed rozpoczęciem realizacji projektu aplikacji?

W jakiej topologii sieciowe wszystkie urządzenia są bezpośrednio powiązane z każdym innym?

Które z wymienionych sytuacji jest przykładem hermetyzacji w programowaniu obiektowym?

Który element dokumentacji technicznej jest istotny dla ustalenia metod ochrony danych w aplikacji?

Wskaż właściwość charakterystyczną dla metody abstrakcyjnej?

Które z wymienionych praw autorskich nie wygasa po pewnym czasie?

Jaki rodzaj ataku hakerskiego polega na bombardowaniu serwera ogromną ilością żądań, co prowadzi do jego przeciążenia?

Który z wymienionych dokumentów jest najczęściej stosowany w zarządzaniu pracą zespołu Scrum?

Jaki protokół komunikacyjny jest używany w aplikacjach IoT (Internet of Things)?

Jaki jest podstawowy cel przystosowania aplikacji do publikacji w sklepie mobilnym?

W zamieszczonej ramce znajdują się notatki testera dotyczące przeprowadzanych testów aplikacji. Jakiego typu testy planuje przeprowadzić tester?

|

Jaki jest podstawowy okres ochrony autorskich praw majątkowych w krajach Unii Europejskiej?

Jakie znaczenie ma przystosowanie interfejsu użytkownika do różnych platform?

Wykorzystując React.js oraz Angular, stworzono funkcjonalnie równoważne kody źródłowe. Aby móc w metodzie handleSubmit pokazać zawartość kontrolki input w miejscu oznaczonym ???, należy odwołać się do atrybutu o nazwie:

React.js:

nazwa1 = React.createRef(); handleSubmit = e => { console.log(this.???.current.value); } ... <form onSubmit={this.handleSubmit}> <input ref={this.nazwa1} name="nazwa2" id="nazwa3" for="nazwa4" />Angular:

<form #f="ngForm" (ngSubmit) = "handleSubmit(f)">

<input ngModel name="nazwa1" id="nazwa2" class="nazwa3" for="nazwa4" >

...

handleSubmit(f) {

console.log(f.value.???);

}

Definicja konstruktora dla zaprezentowanej klasy w języku C++ może być sformułowana jak poniżej:

class Owoc { public: double waga; string nazwa; Owoc(double waga, string nazwa); };

Owoc::Owoc(double waga, string nazwa) { this -> waga = waga; this -> nazwa = nazwa; }

Construct::Owoc(double waga, string nazwa) { this -> waga = waga; this -> nazwa = nazwa; }

Construct::Owoc(double waga, string nazwa) { this.waga = waga; this.nazwa = nazwa; }

Owoc::Owoc(double waga, string nazwa) { this.waga = waga; this.nazwa = nazwa; }

Brak odpowiedzi na to pytanie.

Co to jest Redux?

Co to jest WebSocket?

Co zostanie wyświetlone po wykonaniu poniższego kodu w języku Python?

data = [1, 2, 3, 4, 5] result = list(map(lambda x: x*2, filter(lambda x: x % 2 == 0, data))) print(result)

Czym jest ochrona własności intelektualnej?

Jaki z wymienionych komponentów jest kluczowy do inicjalizacji pola klasy podczas tworzenia instancji obiektu?

Która funkcja z biblioteki jQuery w JavaScript służy do naprzemiennego dodawania oraz usuwania klasy z elementu?

Brak odpowiedzi na to pytanie.

Jaka jest składnia komentarza jednoliniowego w języku Python?

Brak odpowiedzi na to pytanie.

Metoda tworzenia algorytmu polegająca na dzieleniu go na dwa lub więcej mniejszych podproblemów, aż do momentu, gdy ich rozwiązanie stanie się proste, jest techniką

Brak odpowiedzi na to pytanie.

Mobilna aplikacja przedstawia listę, w której każdy element można dotknąć palcem, aby zobaczyć jego detale. Zdarzenie, które odpowiada tej czynności, to

Brak odpowiedzi na to pytanie.

Zaprezentowany wykres ilustruje wyniki przeprowadzonych testów

Brak odpowiedzi na to pytanie.

Co zostanie wyświetlone w konsoli po wykonaniu poniższego kodu?

let arr = [1, 2, 3, 4, 5]; let result = arr.filter(num => num % 2 === 0); console.log(result);

Brak odpowiedzi na to pytanie.

W jakich sytuacjach zastosowanie rekurencji może być bardziej korzystne niż użycie iteracji?

Brak odpowiedzi na to pytanie.

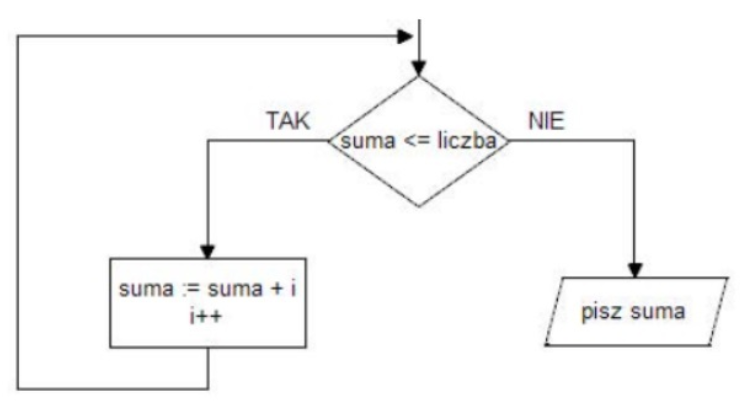

Wskaż fragment kodu, który stanowi realizację przedstawionego algorytmu w języku C++.

Kod 1do { suma = suma + i; } while (suma <= liczba); cout << suma; | Kod 2if (suma <= liczba) { suma = suma + i; i++; } else cout << suma; |

Kod 3for (i = suma; i <= liczba; i++) suma = suma + i; else cout << suma; | Kod 4while (suma <= liczba) { suma = suma + i; i++; } cout << suma; |

Brak odpowiedzi na to pytanie.

Jakie jest zadanie interpretera?

Brak odpowiedzi na to pytanie.

Metoda przeszukiwania w uporządkowanych tablicach, która polega na podzieleniu tablicy na kilka części i wykonywaniu wyszukiwania liniowego tylko w tej części, gdzie może znajdować się poszukiwany element, w języku angielskim jest określana jako

Brak odpowiedzi na to pytanie.

Aby wykorzystać framework Django, należy pisać w języku

Brak odpowiedzi na to pytanie.

Jak najlepiej przełożyć oczekiwania klienta na dokumentację techniczną dla programistów?

Brak odpowiedzi na to pytanie.

Który z wymienionych mechanizmów umożliwia ograniczenie dostępu do wybranych sekcji aplikacji webowej?

Brak odpowiedzi na to pytanie.

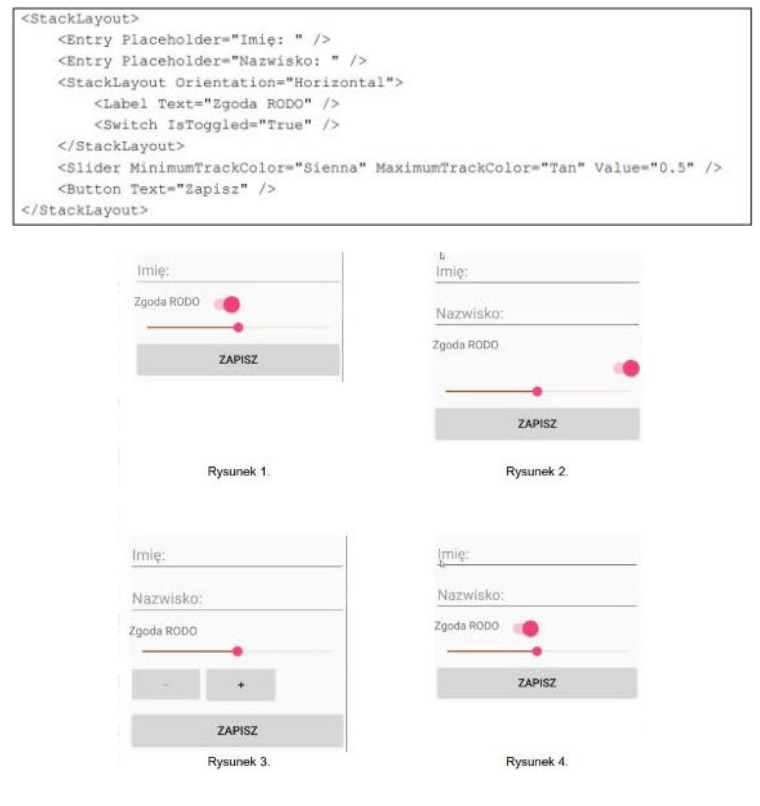

Jak zostanie przedstawiony poniższy kod XAML?

Brak odpowiedzi na to pytanie.

Wartości składowych RGB koloru #AA41FF zapisane w systemie szesnastkowym po przekształceniu na system dziesiętny są odpowiednio

Brak odpowiedzi na to pytanie.

Po wykonaniu poniższego kodu na konsoli zostanie wyświetlona liczba:

int a = 0x73; cout << a;

Brak odpowiedzi na to pytanie.

Wskaż algorytm sortowania, który nie jest stabilny?

Brak odpowiedzi na to pytanie.

Dokumentacja, która została przedstawiona, dotyczy algorytmu sortowania

| To prosta metoda sortowania opierająca się na cyklicznym porównywaniu par sąsiadujących ze sobą elementów i zamianie ich miejscami w przypadku, kiedy kryterium porządkowe zbioru nie zostanie spełnione. Operacje te wykonywane są dopóki występują zmiany, czyli tak długo, aż cały zbiór zostanie posortowany. |

Brak odpowiedzi na to pytanie.

Jakie metody umożliwiają przesyłanie danych z serwera do aplikacji front-end?

Brak odpowiedzi na to pytanie.