Pytanie 1

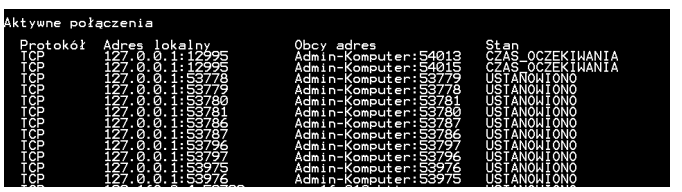

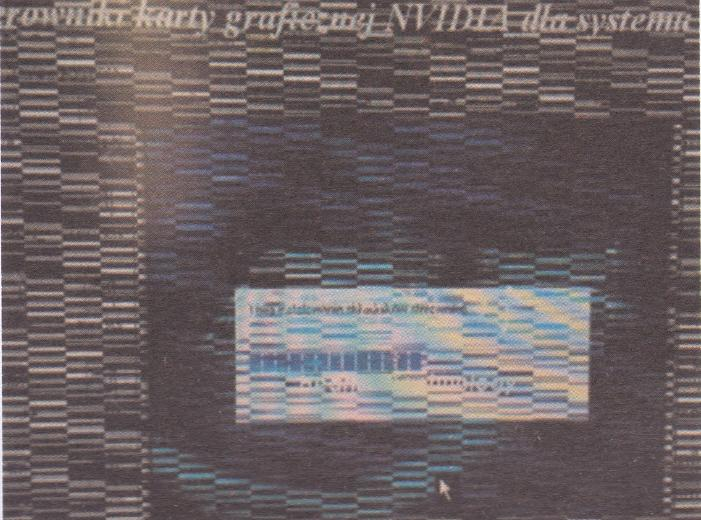

Usterka przedstawiona na ilustracji, widoczna na monitorze komputera, nie może być spowodowana przez

Brak odpowiedzi na to pytanie.

Uszkodzenie modułów pamięci operacyjnej nie za często objawia się jako jakieś dziwne artefakty na ekranie. RAM to taki element, który przechowuje dane do bieżącej pracy procesora, a jak coś w tym nie gra, to przeważnie pojawiają się problemy z systemem, jak np. nieprzewidywalne zamknięcia programów czy blue screeny. Te artefakty graficzne to zazwyczaj kwestia karty graficznej, bo to ona generuje obraz, a pamięć RAM wpływa bardziej na stabilność całego systemu, a nie na sam wyświetlany obraz. Gdy mamy podejrzenia, że coś z RAM-em jest nie tak, dobrze jest przeprowadzić testy diagnostyczne, jak Memtest86, które mogą pomóc znaleźć błędy w pamięci. Prawidłowe działanie pamięci RAM jest istotne dla płynnej pracy komputera, ale uszkodzenia tego podzespołu raczej nie wywołają problemów graficznych bezpośrednio.