Pytanie 1

Router otrzymał pakiet danych skierowany do hosta z adresem IP 131.104.14.6. Jeśli maska podsieci wynosi 255.255.255.0, to pakiet ten trafi do podsieci

Wynik: 19/40 punktów (47,5%)

Wymagane minimum: 20 punktów (50%)

Router otrzymał pakiet danych skierowany do hosta z adresem IP 131.104.14.6. Jeśli maska podsieci wynosi 255.255.255.0, to pakiet ten trafi do podsieci

Aby zbadać zakres przenoszenia analogowej linii abonenckiej, konieczne jest wykorzystanie generatora, który pozwala na regulację częstotliwości w przedziale

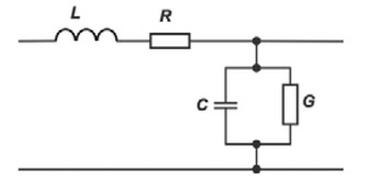

Który z parametrów przypadających na jednostkę długości przewodu jest oznaczony literą G na schemacie zastępczym linii długiej?

Jakie są domyślne interwały czasowe dla aktualizacji tras w protokole RIP (Routing Information Protocol)?

Jakie urządzenie pomiarowe umożliwia zidentyfikowanie uszkodzenia światłowodu?

Jakie polecenie jest używane w systemach operacyjnych unix do ustalenia ścieżki do określonego hosta w sieci Internet?

Jak określane są oprogramowania, które nie wymagają instalacji?

Jaką technologię stosuje się do automatycznej identyfikacji i instalacji urządzeń?

Jaki zapis nie stanowi adresu IPv6?

Numeracja DDI (Direct Dial-In) w telefonicznych centralach z linią ISDN polega na tym, że wewnętrzny numer telefonu jest

Co oznacza komunikat w kodzie tekstowym Keybord is locked out – Unlock the key w procesie POST BIOS-u marki Phoenix?

Która z poniższych anten nie zalicza się do grupy anten prostoliniowych (linearnych)?

Jedynym protokołem trasowania, który korzysta z protokołu TCP jako metody transportowej, przesyłając pakiety na porcie 179, jest

Jaką techniką komutacji nazywamy metodę, w której droga transmisyjna jest zestawiana i rezerwowana na cały okres trwania połączenia?

Termin software odnosi się do

Jak nazywa się zależność współczynnika załamania medium od częstotliwości fali świetlnej?

Która z komercyjnych licencji jest przeznaczona dla większych przedsiębiorstw, instytucji edukacyjnych, takich jak szkoły i uniwersytety, oraz organów rządowych?

Najskuteczniejszym sposobem ochrony komputera przed złośliwym oprogramowaniem jest

Dla jakiej długości fali tłumienność światłowodu osiąga najniższą wartość?

Protokół SNMP opisuje

Modulacja amplitudy impulsowej jest określana skrótem

Jaką klasę ruchową w sieciach ATM przydziela się aplikacjom korzystającym z czasu rzeczywistego?

Funkcja w centralach telefonicznych PBX, która umożliwia zewnętrznemu abonentowi dzwoniącemu odsłuchanie automatycznego komunikatu głosowego z informacją o dostępnych numerach wewnętrznych do wybrania za pomocą systemu DTMF, to

Jaką maksymalną liczbę hostów można przydzielić w sieci z prefiksem /26?

Jakie protokoły routingu są wykorzystywane do zarządzania ruchem pomiędzy systemami autonomicznymi AS (Autonomous System)?

Który z poniższych adresów jest adresem niepublicznym?

Jaką instytucję reprezentuje skrót ITU-T?

Zestaw urządzeń składający się z łącznicy, przełącznicy oraz urządzeń pomiarowych i zasilających, to

Jaką maksymalną wartość tłumienności światłowodu jednomodowego dla długości fali 1310 nm podaje norma G.652.C?

Jaka jest wartość różnicy między Gi - zyskiem anteny wyrażonym w dBi, a Gd - zyskiem tej samej anteny wyrażonym w dBd?

| Gi [dBi] - Gd [dBd] =? |

Aby zrealizować telekomunikacyjną sieć abonencką w budynku wielorodzinnym, konieczne jest użycie kabla

Jakie dwa typy telefonów można podłączyć do magistrali S/T w centrali telefonicznej i w jaki sposób?

Najskuteczniejszym sposobem zabezpieczenia danych przesyłanych w sieci Wi-Fi jest szyfrowanie w standardzie

Wartość rezystancji jednostkowej, symetrycznej pary linii długiej przedstawionej w formie schematu zastępczego, zależy m.in. od

Gdy podczas instalacji sterownika do drukarki sieciowej odpowiedni model nie występuje na liście kreatora dodawania sprzętu, co należy zrobić?

Która z wymienionych metod komutacji polega na nawiązywaniu fizycznego łącza pomiędzy dwiema lub większą liczbą stacji końcowych, które jest dostępne wyłącznie dla nich, aż do momentu rozłączenia?

Zespół Liniowy Abonencki nie pełni funkcji

Narzędzie diskmgmt.msc w systemie MMC (Microsoft Management Console) pozwala na

Jaką rozdzielczość ma przetwornik A/C, który konwertuje próbkę sygnału na jedną z 1024 wartości liczbowych?

Jaki sygnał w dowolnym momencie czasu charakteryzuje się precyzyjną zależnością matematyczną, a jego wykres powstaje na podstawie dokładnej analizy każdego momentu czasowego ze względu na jego nieprzerwaną zmienność?