Pytanie 1

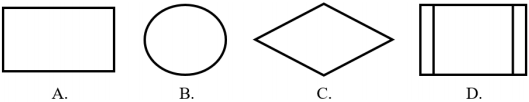

W którym z bloków powinien znaleźć się warunek pętli?

Wynik: 12/40 punktów (30,0%)

Wymagane minimum: 20 punktów (50%)

W którym z bloków powinien znaleźć się warunek pętli?

Debugger to aplikacja przeznaczona do

W PHP operatorem odpowiedzialnym za sumę logiczną jest

Aby uczynić stronę internetową bardziej dostępną dla osób niewidomych, należy przypisać obrazom wyświetlanym za pomocą znacznika img odpowiedni atrybut

Deklaracja CSS margin: auto; wskazuje, że marginesy są

Jakiego znacznika w języku HTML nie można użyć do wstawienia grafiki dynamicznej na stronę?

Który z poniższych zapisów w HTML określa kodowanie znaków stosowane w dokumencie?

Na obrazie przedstawiono projekt układu bloków witryny internetowej. Zakładając, że bloki są realizowane za pomocą znaczników sekcji, ich formatowanie w CSS, oprócz ustawionych szerokości, powinno zawierać właściwość

| BLOK 1 | BLOK 2 | ||

| BLOK 3 | BLOK 4 | ||

| BLOK 5 | |||

Wskaż wszystkie symbole, które pozwalają na komentowanie kodu w języku PHP.

Podczas przygotowywania grafiki na stronę internetową konieczne jest wycięcie jedynie określonego fragmentu. Jak nazywa się ta operacja?

Zamieszczone zapytanie SQL przyznaje prawo SELECT:

GRANT SELECT ON hurtownia.* TO 'sprzedawca'@'localhost';

Wskaż poprawne zdanie dotyczące poniższego polecenia. ```CREATE TABLE IF NOT EXISTS ADRES (ulica VARCHAR(70)) CHARACTER SET utf8); ```

Jakie skutki przynosi wielokrotne uruchomienie poniższego kodu PHP?

if (!isset($_COOKIE["ciastko"]) $zm = 1; else $zm = intval($_COOKIE["ciastko"]) + 1; setcookie("ciastko", $zm);

Sprawdzenie poprawności pól formularza polega na weryfikacji

W skrypcie PHP konieczne jest stworzenie cookie o nazwie owoce, które przyjmie wartość jabłko. Cookie powinno być dostępne przez jedną godzinę od momentu jego utworzenia. W tym celu w skrypcie PHP należy wykorzystać funkcję:

Które z poniższych twierdzeń najlepiej opisuje klasę Owoc zdefiniowaną w PHP i przedstawioną w kodzie?

class Owoc {

public $nazwa;

private $kolor;

function set_nazwa($nazwa) {

$this->nazwa = $nazwa;

}

}

Która z funkcji agregujących dostępnych w SQL służy do obliczania średniej z wartości znajdujących się w określonej kolumnie?

Jakim słowem kluczowym można zestawić wyniki dwóch zapytań SELECT, które operują na różnych tabelach, aby utworzyć jeden zbiór danych?

Zgodnie z zasadami ACID dotyczącymi transakcji, wymóg izolacji (ang. isolation) wskazuje, że

Jakiego polecenia SQL należy użyć, aby usunąć z tabeli artykuly wiersze, które zawierają słowo "sto" w dowolnej lokalizacji pola tresc?

Debugger to narzędzie wykorzystywane do

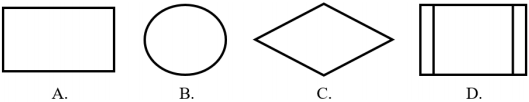

W zaprezentowanym fragmencie algorytmu użyto

Jakie polecenie należy wykorzystać, aby przypisać użytkownikowi uprawnienia do tabel w bazie danych?

W systemie MySQL trzeba użyć polecenia REVOKE, aby użytkownikowi anna cofnąć możliwość wprowadzania zmian jedynie w definicji struktury bazy danych. Odpowiednia komenda do odebrania tych uprawnień ma postać

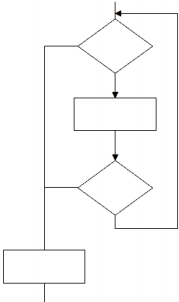

Wynikiem działania poniższej pętli for w przedstawionym kodzie PHP jest wyświetlenie liczb:

<?php for($i=5;$i>1;$i-=2) echo ($i%2)." "; ?>

Zgodnie z zasadami walidacji HTML5, prawidłowy zapis tagu hr to

W HTML atrybut alt elementu img służy do określenia

Jak nazywa się platforma wspierająca rozwój oprogramowania w technologii .NET?

Aby uzyskać dane z formularza HTML bez ich widoczności w adresie URL, powinno się użyć

Które z wymienionych rozszerzeń NIE JEST związane z plikiem wideo?

W języku PHP, po wykonaniu poniższego fragmentu kodu, w zmiennej o nazwie Nowy_Napis zostanie zapisany:

$Napis = "ZaWszE SpRaWdZ swoj KoD"; $Nowy_Napis = strtolower($Napis);

W HTML, aby utworzyć hiperłącze, które otworzy się w nowej karcie przeglądarki, należy użyć atrybutu

Co można powiedzieć o stylu hiperłącza na podstawie opisu CSS, zakładając, że żadne inne style nie zostały zdefiniowane?

|

Aby w JavaScript wykonać wymienione kroki:

|

|

Jaką wartość zwróci funkcja zoo zdefiniowana w języku C++, wywołana z aktualnym parametrem 3.55

| int zao(float x){ return (x + 0.5); } |

Który z poniższych kodów stanowi alternatywę dla kodu umieszczonego w ramce?

Która operacja nie wpłynie na wielkość zajmowanej pamięci przez plik graficzny?

Która z podanych funkcji w języku PHP zwraca sumę połowy wartości a oraz połowy wartości b?

Które z poniższych stwierdzeń najlepiej charakteryzuje klasę Owoc zdefiniowaną w języku PHP, która jest pokazana w kodzie?

W PHP użyto funkcji is_float(). Które z wymienionych wywołań tej funkcji zwróci wartość true?