Pytanie 1

Urządzenie, które pozwala na połączenie hostów w jednej sieci z hostami w różnych sieciach, to

Wynik: 0/40 punktów (0,0%)

Wymagane minimum: 20 punktów (50%)

Urządzenie, które pozwala na połączenie hostów w jednej sieci z hostami w różnych sieciach, to

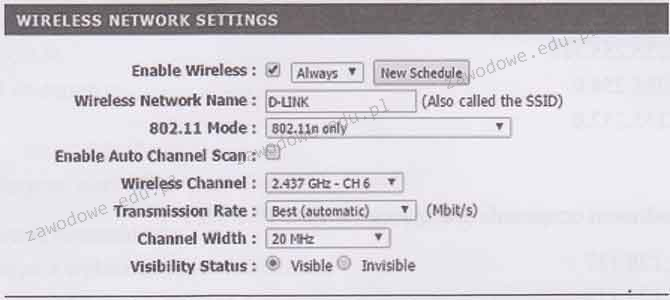

Na ilustracji zaprezentowane jest urządzenie do

Brak odpowiedzi na to pytanie.

Aby chronić sieć Wi-Fi przed nieupoważnionym dostępem, należy m.in.

Brak odpowiedzi na to pytanie.

Które z wymienionych mediów nie jest odpowiednie do przesyłania danych teleinformatycznych?

Brak odpowiedzi na to pytanie.

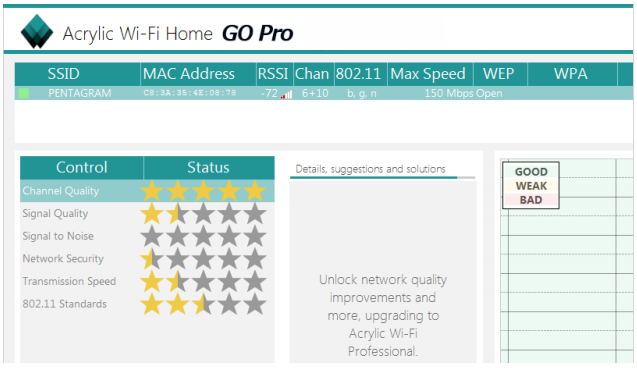

W programie Acrylic Wi-Fi Home przeprowadzono test, którego rezultaty ukazano na zrzucie ekranu. Na ich podstawie można stwierdzić, że sieć bezprzewodowa dostępna w danym momencie

Brak odpowiedzi na to pytanie.

Komputer jest połączony z siecią Internetową i nie posiada zainstalowanego oprogramowania antywirusowego. Jak można sprawdzić, czy ten komputer jest zainfekowany wirusem, nie wchodząc w ustawienia systemowe?

Brak odpowiedzi na to pytanie.

Jakie złącze powinna posiadać karta graficzna, aby umożliwić przesyłanie cyfrowego sygnału audio i wideo bez utraty jakości z komputera do zewnętrznego urządzenia, które jest podłączone do jej wyjścia?

Brak odpowiedzi na to pytanie.

Które urządzenie należy zainstalować, w celu zwiększenia obszaru zasięgu sieci bezprzewodowej?

Brak odpowiedzi na to pytanie.

Aby możliwe było zorganizowanie pracy w wydzielonych logicznie mniejszych podsieciach w sieci komputerowej, należy ustawić w przełączniku

Brak odpowiedzi na to pytanie.

Użytkownik laptopa z systemem Windows 7 widzi dostępne sieci Wi-Fi przedstawione na rysunku. Przy konfiguracji połączenia z siecią Z1 musi określić dla tej sieci

Brak odpowiedzi na to pytanie.

Zgodnie z normą EIA/TIA T568B, żyły pary odbiorczej w skrętce są pokryte izolatorem w kolorze

Brak odpowiedzi na to pytanie.

Jakie oznaczenie nosi wtyk powszechnie znany jako RJ45?

Brak odpowiedzi na to pytanie.

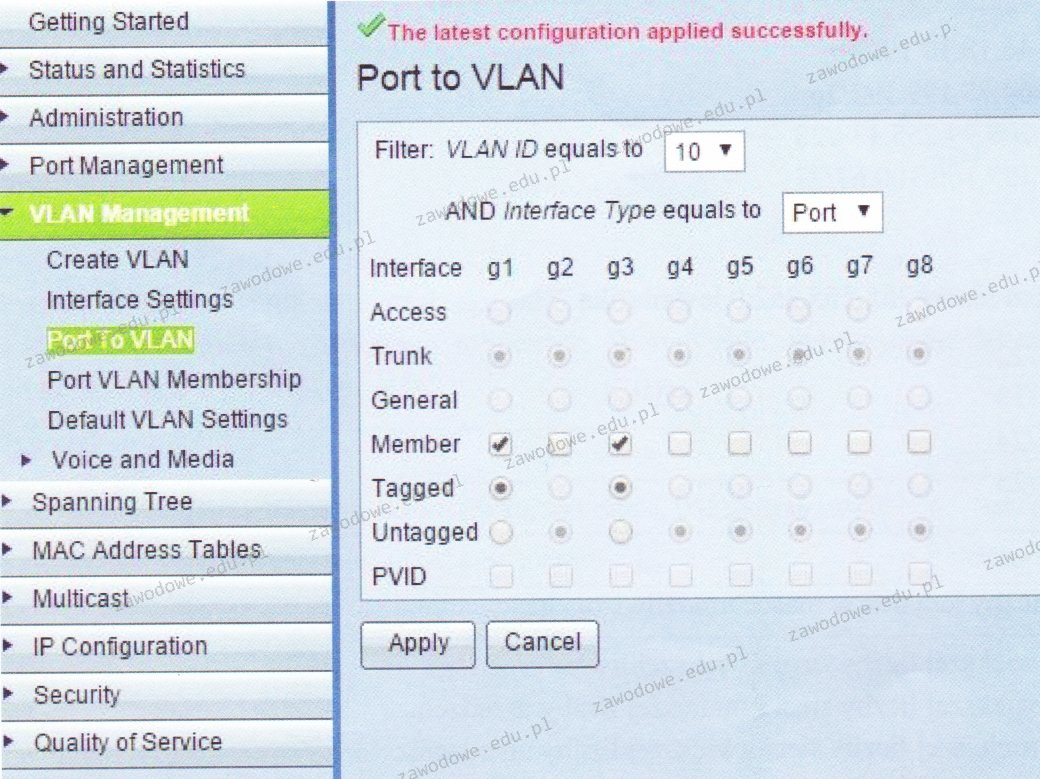

Na ilustracji przedstawiona jest konfiguracja

Brak odpowiedzi na to pytanie.

Który z standardów korzysta z częstotliwości 5 GHz?

Brak odpowiedzi na to pytanie.

Skrót MAN odnosi się do rodzaju sieci

Brak odpowiedzi na to pytanie.

Który z poniższych programów nie jest wykorzystywany do zdalnego administrowania komputerami w sieci?

Brak odpowiedzi na to pytanie.

Wysyłanie żetonu (ang. token) występuje w sieci o fizycznej strukturze

Brak odpowiedzi na to pytanie.

Protokół poczty elektronicznej, który umożliwia zarządzanie wieloma skrzynkami pocztowymi oraz pobieranie i manipulowanie na wiadomościach przechowywanych na zdalnym serwerze, to

Brak odpowiedzi na to pytanie.

Który z parametrów w ustawieniach punktu dostępowego działa jako login używany podczas próby połączenia z punktem dostępowym w sieci bezprzewodowej?

Brak odpowiedzi na to pytanie.

Aby podłączyć drukarkę igłową o wskazanych parametrach do komputera, należy umieścić kabel dołączony do drukarki w porcie

Brak odpowiedzi na to pytanie.

Które z urządzeń sieciowych jest przedstawione na grafice?

Brak odpowiedzi na to pytanie.

Jakim protokołem komunikacyjnym w warstwie transportowej, który zapewnia niezawodność przesyłania pakietów, jest protokół

Brak odpowiedzi na to pytanie.

W sieci o adresie 192.168.20.0 użyto maski podsieci 255.255.255.248. Jak wiele adresów IP będzie dostępnych dla urządzeń?

Brak odpowiedzi na to pytanie.

Serwis serwerowy, który pozwala na udostępnianie usług drukowania w systemie Linux oraz plików dla stacji roboczych Windows, to

Brak odpowiedzi na to pytanie.

Sprzęt, który umożliwia konfigurację sieci VLAN, to

Brak odpowiedzi na to pytanie.

Główny sposób zabezpieczania danych w sieciach komputerowych przed dostępem nieautoryzowanym to

Brak odpowiedzi na to pytanie.

Jakie informacje zwraca polecenie netstat -a w systemie Microsoft Windows?

Brak odpowiedzi na to pytanie.

Jaki skrót odpowiada poniższej masce podsieci: 255.255.248.0?

Brak odpowiedzi na to pytanie.

O ile zwiększy się liczba dostępnych adresów IP w podsieci po zmianie maski z 255.255.255.240 (/28) na 255.255.255.224 (/27)?

Brak odpowiedzi na to pytanie.

Jakie będą wydatki na zakup kabla UTP kat.5e potrzebnego do stworzenia sieci komputerowej składającej się z 6 stanowisk, przy średniej odległości każdego stanowiska od przełącznika równiej 9m? Należy doliczyć m zapasu dla każdej linii kablowej, a cena za metr kabla wynosi 1,50 zł?

Brak odpowiedzi na to pytanie.

Thunderbolt jest typem interfejsu:

Brak odpowiedzi na to pytanie.

W adresacji IPv6 standardowy podział długości dla adresu sieci oraz identyfikatora hosta wynosi odpowiednio

Brak odpowiedzi na to pytanie.

Oblicz całkowity koszt kabla UTP Cat 6, który będzie użyty do połączenia 5 punktów abonenckich z punktem dystrybucji, mając na uwadze, że średnia odległość pomiędzy każdym punktem abonenckim a punktem dystrybucji wynosi 8 m oraz że cena za 1 m kabla wynosi 1 zł. W obliczeniach uwzględnij zapas 2 m kabla na każdy punkt abonencki.

Brak odpowiedzi na to pytanie.

Jaką przepustowość określa standard Ethernet IEEE 802.3z?

Brak odpowiedzi na to pytanie.

W architekturze ISO/OSI protokoły TCP oraz UDP funkcjonują w warstwie

Brak odpowiedzi na to pytanie.

Urządzenie ADSL wykorzystuje się do nawiązania połączenia

Brak odpowiedzi na to pytanie.

Skaner, który został przedstawiony, należy podłączyć do komputera za pomocą złącza

Brak odpowiedzi na to pytanie.

Usługa RRAS serwera Windows 2019 jest przeznaczona do

Brak odpowiedzi na to pytanie.

Który z protokołów przesyła datagramy użytkownika BEZ GWARANCJI ich dostarczenia?

Brak odpowiedzi na to pytanie.

Co oznacza dziedziczenie uprawnień?

Brak odpowiedzi na to pytanie.