Pytanie 1

Z jakiego zakresu adresów IP mechanizm APIPA (Automatic Private IP Addressing) przydzieli komputerowi adres, jeśli serwer DHCP w sieci nie funkcjonuje?

Wynik: 20/40 punktów (50,0%)

Wymagane minimum: 20 punktów (50%)

Z jakiego zakresu adresów IP mechanizm APIPA (Automatic Private IP Addressing) przydzieli komputerowi adres, jeśli serwer DHCP w sieci nie funkcjonuje?

Modulacja, która polega na jednoczesnej zmianie amplitudy oraz fazy sygnału nośnego, gdzie każda modyfikacja fali nośnej koduje czterobitową informację wejściową, definiowana jest jako modulacja

Którego protokołu składnikiem jest baza danych MIB (Management Information Base)?

Tabela przedstawia fragment dokumentacji technicznej drukarki dotyczący jej interfejsów zewnętrznych. W jaki sposób może być podłączona ta drukarka?

|

Którego z urządzeń dotyczy dokumentacja techniczna?

| Parametr | Opis |

|---|---|

| Technologia pracy | HSPA+, HSUPA, HSDPA, UMTS, EDGE, GPRS, GSM |

| Szybkość transmisji | do 28,8 Mbps do użytkownika do 5,76 Mbps od użytkownika |

| Wspierane systemy operacyjne | Windows 2000, XP, Vista, Windows 7, Mac OS |

| Wymiary | 84 mm x 27 mm x 12 mm |

Funkcja w systemach PBX, która umożliwia bezpośrednie nawiązanie połączenia z wewnętrznym numerem abonenta, to

Jaki kodek mowy cechuje się najkrótszym opóźnieniem sygnału oraz oferuje najlepszą jakość połączeń?

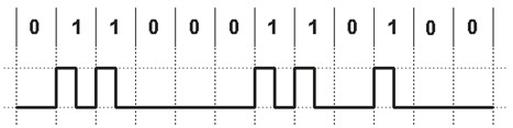

Jaki sposób kodowania ciągu binarnego przedstawiono na rysunku?

Gdy poziom sygnału użytkowego wynosi 0, a poziom szumów to -40 dB, jaki jest odstęp sygnału od szumu (SNR)?

W procesie generowania strumienia E2 z czterech strumieni E1 w europejskiej strukturze PDH wykorzystywane są:

Wyświetlany na monitorze komunikat Keyboard is locked out — Unlock the key podczas uruchamiania komputera odnosi się do

Który z poniższych protokołów pozwala na ustanawianie bezpiecznych połączeń?

W celu zabezpieczenia komputerów w sieci lokalnej przed nieautoryzowanym dostępem oraz atakami DoS, konieczne jest zainstalowanie i odpowiednie skonfigurowanie

Przyciśnięcie cyfry "6" aparatu telefonicznego z wybieraniem tonowym powoduje, zgodnie z zamieszczonym w tabeli kodem "2(1/4)", wytworzenie tonu powstałego z nałożenia na siebie dwóch sinusoidalnych fal o częstotliwościach

| Częstotliwość | 1209 Hz | 1336 Hz | 1477 Hz | 1633 Hz |

|---|---|---|---|---|

| 697 Hz | 1 | 2 | 3 | A |

| 770 Hz | 4 | 5 | 6 | B |

| 852 Hz | 7 | 8 | 9 | C |

| 941 Hz | * | 0 | # | D |

W światłowodach jednomodowych sygnał doświadcza dyspersji chromatycznej, która jest wynikiem dwóch zjawisk:

Aby zrealizować konsolidację danych na twardym dysku w taki sposób, aby zajmowały one sąsiadujące klastry, należy zastosować

Jaki zakres częstotliwości wykorzystuje modem szerokopasmowy ADSL?

Jaki filtr tłumi składowe widma sygnału o wysokich częstotliwościach, a jednocześnie przepuszcza składowe o niskich częstotliwościach?

Modulacja, która polega na kodowaniu przy użyciu dwóch bitów na czterech ortogonalnych przesunięciach fazy, to modulacja

Ile typów systemów PDH funkcjonuje na świecie?

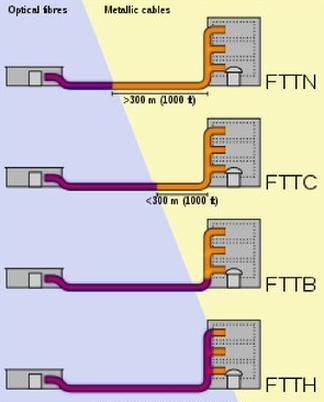

Szerokopasmowe systemy telekomunikacyjne FTTH jako medium transmisyjne doprowadzone bezpośrednio do mieszkania abonenta wykorzystują

Kluczowym parametrem transmisji światłowodowej, który definiuje spadek poziomu mocy sygnału przy przesyłaniu na odległość 1 km, jest

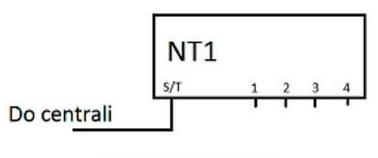

Rysunek przedstawia symbol zakończenia sieciowego

Jaki modem powinien być użyty w sieciach dostępowych zaprojektowanych w technologii kabli miedzianych w architekturze punkt-punkt, który nie współpracuje z usługą POTS?

Protokół ICMP (Internet Control Message Protocol) nie dostarcza informacji ruterowi lub hostowi o

W jakim typie pamięci zapisany jest BIOS?

Jakie jest nominalne natężenie przepływu modułu transportowego STM-16 w standardzie SDH?

Która z wymienionych cech nie jest typowa dla komutacji pakietów?

Sygnał o częstotliwości (400 ÷ 450) Hz, który ma rytm: 50 ms sygnału i 50 ms przerwy, wysyłany do abonenta inicjującego w trakcie zestawiania połączenia, określany jest jako sygnał

W jakiej macierzy dyskowej sumy kontrolne są umieszczane na ostatnim dysku?

Sygnał, który w każdym momencie jest określany zmienną losową posiadającą znane statystyki, jest sygnałem

Który komponent modemu przetwarza cyfrowe dane z analogowego sygnału pochodzącego z linii telefonicznej?

Jaki sygnał w dowolnym momencie czasu charakteryzuje się precyzyjną zależnością matematyczną, a jego wykres powstaje na podstawie dokładnej analizy każdego momentu czasowego ze względu na jego nieprzerwaną zmienność?

Punkt przywracania w systemie Windows to zapisany stan

Interfejs, który pozwala na bezprzewodowe połączenie myszy z komputerem to

Podstawową miarą przepływności w medium transmisyjnym jest ilość

Parametr jednostkowy miedzianej linii transmisyjnej wskazujący na straty w dielektryku nazywa się

Jaki typ modulacji łączy w sobie modulację amplitudy oraz fazy?

Z dysku twardego usunięto istotny plik systemowy, a następnie Kosz systemu Windows został opróżniony. Od tego momentu w systemie operacyjnym nie przeprowadzono żadnych działań. W celu odzyskania całego pliku należy uruchomić

Jakie ustawienie w routerze pozwala na przypisanie stałego adresu IP do konkretnego urządzenia na podstawie jego adresu MAC?