Pytanie 1

W celu zagwarantowania jakości usług QoS, w przełącznikach warstwy dostępu wdraża się mechanizm

Wynik: 30/40 punktów (75,0%)

Wymagane minimum: 20 punktów (50%)

W celu zagwarantowania jakości usług QoS, w przełącznikach warstwy dostępu wdraża się mechanizm

NAT64 (Network Address Translation 64) to proces, który przekształca adresy

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

W jakiej usłudze serwera możliwe jest ustawienie parametru TTL?

Które z poniższych urządzeń sieciowych umożliwia segmentację sieci na poziomie warstwy 3 modelu OSI?

Jakie jest IP sieci, w której funkcjonuje host o adresie 192.168.176.125/26?

Przechwycone przez program Wireshark komunikaty, które zostały przedstawione na rysunku należą do protokołu

Queries> www.cke.edu.pl: type A, class IN |

Answers> www.cke.edu.pl: type A, class IN, addr 194.54.27.143 |

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

Wskaż właściwy adres hosta?

Switch pełni rolę głównego elementu w sieci o topologii

Za pomocą polecenia netstat w systemie Windows można zweryfikować

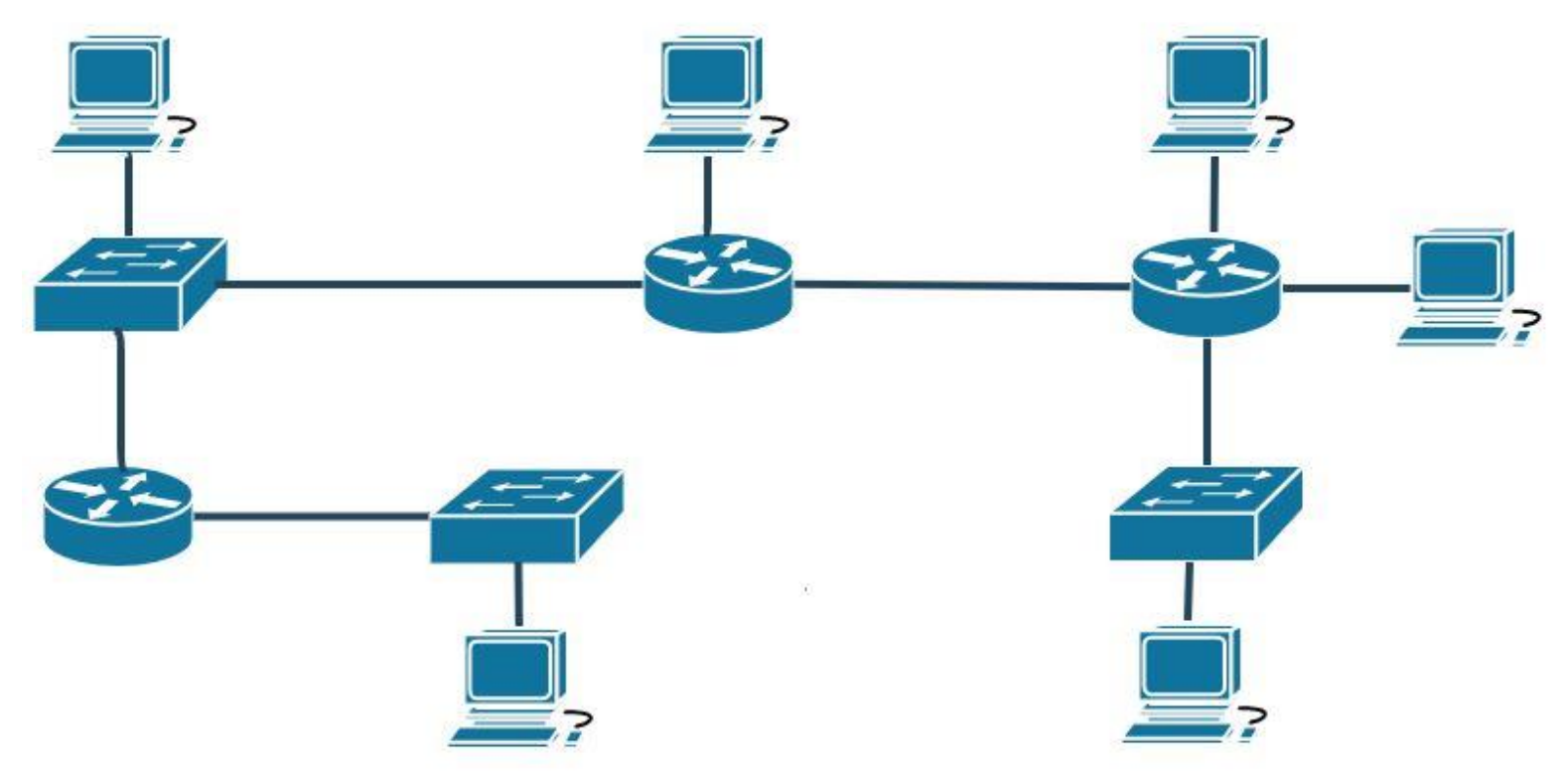

Ile domen rozgłoszeniowych istnieje w sieci o schemacie przedstawionym na rysunku, jeżeli przełączniki pracują w drugiej warstwie modelu ISO/OSI z konfiguracją domyślną?

Jaką wiadomość przesyła klient DHCP w celu przedłużenia dzierżawy?

Aby umożliwić jedynie urządzeniom z określonym adresem fizycznym połączenie z siecią WiFi, trzeba ustawić w punkcie dostępowym

Użytkownicy z grupy Pracownicy nie mają możliwości drukowania dokumentów za pomocą serwera wydruku na systemie operacyjnym Windows Server. Przydzielone mają tylko uprawnienia "Zarządzanie dokumentami". Co należy wykonać, aby rozwiązać ten problem?

Protokół wykorzystywany do wymiany wiadomości kontrolnych pomiędzy urządzeniami w sieci, takich jak żądanie echa, to

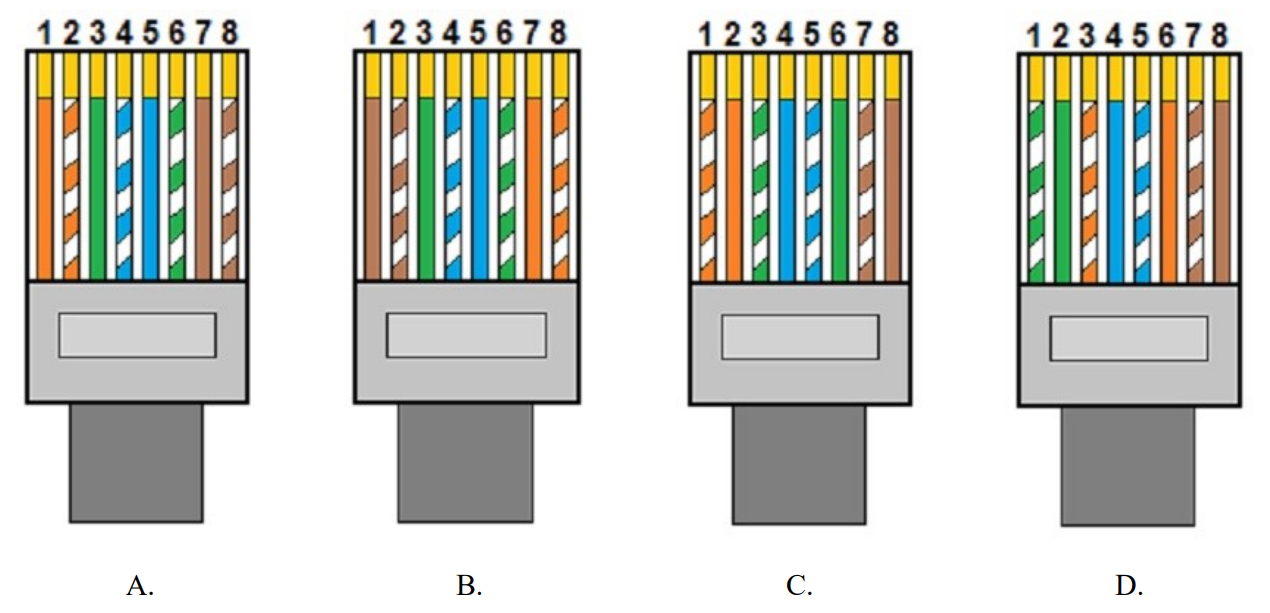

Który rysunek przedstawia ułożenie żył przewodu UTP we wtyku 8P8C zgodnie z normą TIA/EIA-568-A, sekwencją T568A?

Oblicz całkowity koszt kabla UTP Cat 6, który posłuży do połączenia 5 punktów abonenckich z punktem dystrybucyjnym, wiedząc, że średnia odległość między punktem abonenckim a punktem dystrybucyjnym wynosi 8 m, a cena brutto 1 m kabla to 1 zł. W obliczeniach należy uwzględnić dodatkowe 2 m kabla na każdy punkt abonencki.

Wskaź na prawidłowe przyporządkowanie usługi warstwy aplikacji z domyślnym numerem portu, na którym działa.

Administrator zauważył wzmożony ruch w sieci lokalnej i podejrzewa incydent bezpieczeństwa. Które narzędzie może pomóc w identyfikacji tego problemu?

Jakie protokoły sieciowe są typowe dla warstwy internetowej w modelu TCP/IP?

Simple Mail Transfer Protocol to protokół odpowiedzialny za

Aby zrealizować ręczną konfigurację interfejsu sieciowego w systemie LINUX, należy wykorzystać komendę

Z jakiego powodu adres 192.168.100.127 nie może zostać przypisany jako adres komputera w sieci 192.168.100.0/25?

Fragment pliku httpd.conf serwera Apache wygląda następująco:

Listen 8012

Server Name localhost:8012

Aby zweryfikować prawidłowe funkcjonowanie strony WWW na serwerze, należy wprowadzić w przeglądarkę

Zrzut ekranowy przedstawia wynik wykonania w systemie z rodziny Windows Server polecenia

Server: livebox.home Address: 192.168.1.1 Non-authoritative answer: dns2.tpsa.pl AAAA IPv6 address = 2a01:1700:3:ffff::9822 dns2.tpsa.pl internet address = 194.204.152.34

Jakie polecenie diagnostyczne powinno się wykorzystać do sprawdzenia, czy miejsce docelowe odpowiada oraz w jakim czasie otrzymano odpowiedź?

Jakie urządzenie sieciowe pozwoli na przekształcenie sygnału przesyłanego przez analogową linię telefoniczną na sygnał cyfrowy w komputerowej sieci lokalnej?

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

Która z warstw modelu ISO/OSI określa protokół IP (Internet Protocol)?

Jakie rekordy DNS umożliwiają przesyłanie wiadomości e-mail do odpowiednich serwerów pocztowych w danej domenie?

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

Domyślnie dostęp anonimowy do zasobów serwera FTP pozwala na

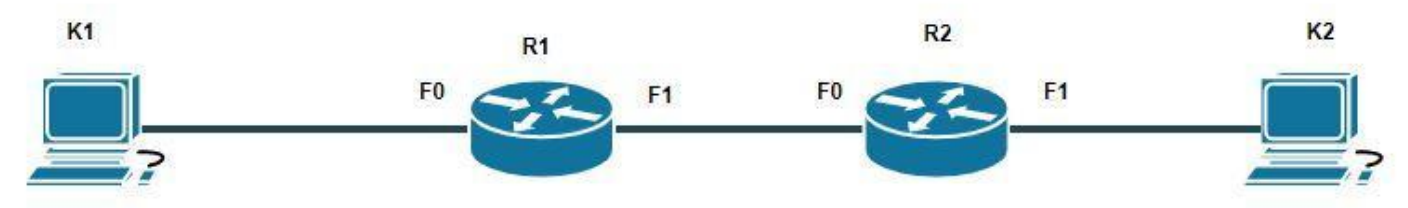

Ramka z danymi jest wysyłana z komputera K1 do komputera K2. Które adresy źródłowe IP oraz MAC będą w ramce wysyłanej z rutera R1 do R2?

| IP | MAC | |

| K1 | 192.168.1.10/24 | 1AAAAA |

| K2 | 172.16.1.10/24 | 2BBBBB |

| R1 - interfejs F0 | 192.168.1.1/24 | BBBBBB |

| R1 - interfejs F1 | 10.0.0.1/30 | CCCCCC |

| R2- interfejs F0 | 10.0.0.2/30 | DDDDDD |

| R2- interfejs F1 | 172.16.1.1/24 | EEEEEE |

Urządzenie sieciowe typu most (ang. Bridge) działa w:

Narzędzie z grupy systemów Windows tracert służy do

Na rysunku przedstawiono fragment pola 'Info' programu Wireshark. Którego protokołu dotyczy ten komunikat?

42 Who has 192.168.1.1? Tell 192.168.1.3 60 192.168.1.1 is at a0:ec:f9:a4:4e:01 42 Who has 192.168.1.1? Tell 192.168.1.3 60 192.168.1.1 is at a0:ec:f9:a4:4e:01

Termin hypervisor odnosi się do

Która z par: protokół – odpowiednia warstwa, w której funkcjonuje dany protokół, jest właściwie zestawiona zgodnie z modelem TCP/IP?

Który z dostępnych standardów szyfrowania najlepiej ochroni sieć bezprzewodową?