Pytanie 1

Adapter USB do LPT można zastosować w sytuacji, gdy występuje niezgodność złączy podczas podłączania starszych modeli

Wynik: 23/40 punktów (57,5%)

Wymagane minimum: 20 punktów (50%)

Adapter USB do LPT można zastosować w sytuacji, gdy występuje niezgodność złączy podczas podłączania starszych modeli

Adres MAC (Medium Access Control Address) stanowi fizyczny identyfikator interfejsu sieciowego Ethernet w obrębie modelu OSI

Protokołem umożliwiającym bezpołączeniowe przesyłanie datagramów jest

W systemie Windows użycie prezentowanego polecenia spowoduje tymczasową zmianę koloru

Interfejs UDMA to typ interfejsu

Ile podsieci tworzą komputery z adresami: 192.168.5.12/25, 192.168.5.50/25, 192.168.5.200/25, 192.158.5.250/25?

Jaką minimalną ilość pamięci RAM powinien posiadać komputer, aby możliwe było zainstalowanie 32-bitowego systemu operacyjnego Windows 7 i praca w trybie graficznym?

Jakim protokołem posługujemy się do przesyłania dokumentów hipertekstowych?

Wartość koloru RGB(255, 170, 129) odpowiada zapisie

Wykorzystanie polecenia net accounts w konsoli systemu Windows, które ustawia maksymalny okres ważności hasła, wymaga zastosowania opcji

Które z urządzeń używanych w sieciach komputerowych nie modyfikuje liczby kolizyjnych domen?

Serwis serwerowy, który pozwala na udostępnianie usług drukowania w systemie Linux oraz plików dla stacji roboczych Windows, to

Jakim protokołem jest protokół dostępu do sieci pakietowej o maksymalnej prędkości 2 Mbit/s?

Do weryfikacji integralności systemu plików w środowisku Linux trzeba zastosować polecenie

Programem służącym do archiwizacji danych w systemie Linux jest

Aktualizacja systemów operacyjnych to proces, którego głównym zadaniem jest

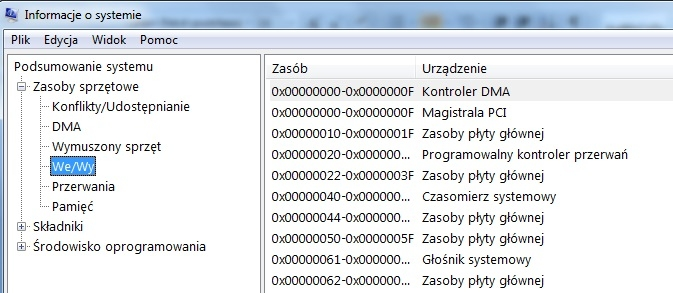

W którym systemie liczbowym zapisano zakresy We/Wy przedstawione na ilustracji?

Który z protokołów jest używany do przesyłania poczty elektronicznej?

Co to jest serwer baz danych?

Która struktura partycji pozwala na stworzenie do 128 partycji podstawowych na pojedynczym dysku?

Schemat ilustruje ustawienia urządzenia WiFi. Wskaż, które z poniższych stwierdzeń na temat tej konfiguracji jest prawdziwe?

Która z usług pozwala na zdalne zainstalowanie systemu operacyjnego?

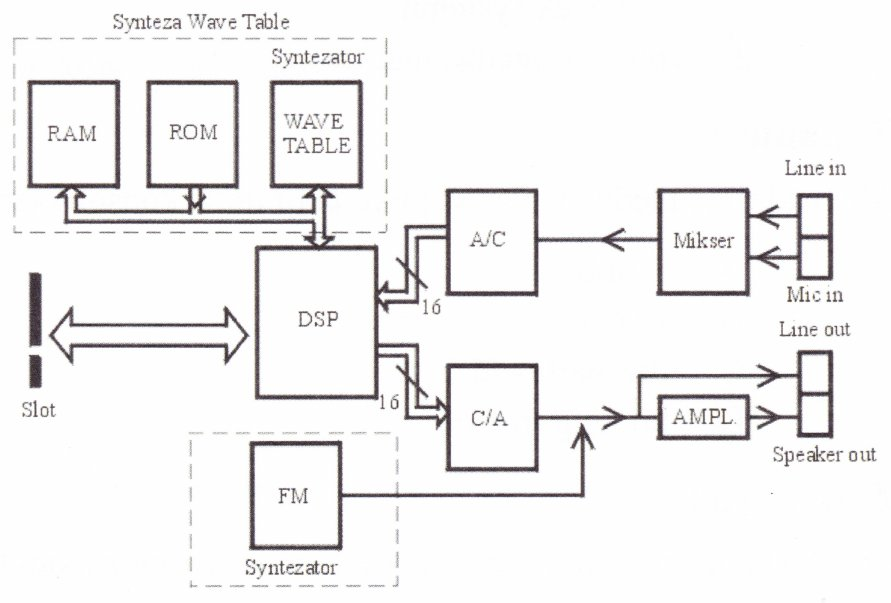

Na ilustracji przedstawiono diagram funkcjonowania

W sieci komputerowej działającej pod systemem Linux do udostępniania drukarek można zastosować serwer

Jakie polecenie w systemie Linux umożliwia wyświetlenie listy zawartości katalogu?

Na zdjęciu przedstawiono

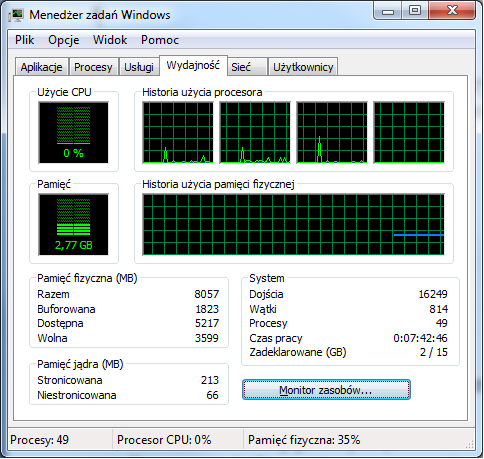

W systemie Windows do uruchomienia przedstawionego narzędzia należy użyć polecenia

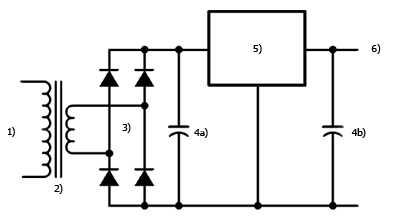

Na schemacie blokowym przedstawiającym zasadę działania zasilacza liniowego numerem 5) oznaczono

W filmie przedstawiono konfigurację ustawień maszyny wirtualnej. Wykonywana czynność jest związana z

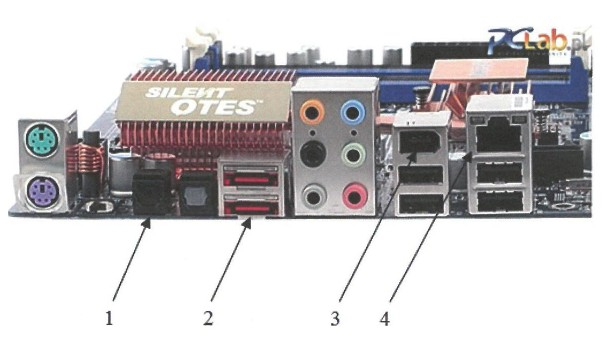

Który z portów na zaprezentowanej płycie głównej umożliwia podłączenie zewnętrznego dysku przez interfejs e-SATA?

W przypadku adresacji IPv6, zastosowanie podwójnego dwukropka służy do

Wynikiem dodawania dwóch liczb binarnych 1101011 oraz 1001001 jest liczba w systemie dziesiętnym

Najlepszą metodą ochrony danych przedsiębiorstwa, którego biura znajdują się w różnych, odległych miejscach, jest wdrożenie

Jaka usługa musi być aktywna na serwerze, aby stacja robocza mogła automatycznie uzyskać adres IP?

Aby zminimalizować ryzyko wyładowań elektrostatycznych podczas wymiany komponentów komputerowych, technik powinien wykorzystać

Liczba BACA zapisana w systemie heksadecymalnym odpowiada liczbie

W systemie Windows 7 program Cipher.exe w trybie poleceń jest używany do

Jak zapisuje się liczbę siedem w systemie ósemkowym?

Na rysunku widoczny jest symbol graficzny

W serwisie komputerowym dokumentem zawierającym informacje o sprzęcie, opis usterki, datę zgłoszenia i dane klienta jest