Pytanie 1

Który z podanych adresów IPv4 stanowi adres publiczny?

Wynik: 16/40 punktów (40,0%)

Wymagane minimum: 20 punktów (50%)

Który z podanych adresów IPv4 stanowi adres publiczny?

W systemie Linux narzędzie, które umożliwia śledzenie trasy pakietów od źródła do celu, pokazując procentowe straty oraz opóźnienia, to

Który z interfejsów umożliwia transfer danych zarówno w formacie cyfrowym, jak i analogowym pomiędzy komputerem a wyświetlaczem?

Aplikacja służąca jako dodatek do systemu Windows, mająca na celu ochronę przed oprogramowaniem szpiegującym oraz innymi niepożądanymi elementami, to

Na ilustracji zaprezentowane jest urządzenie, które to

Urządzenie sieciowe, które łączy pięć komputerów w tej samej sieci, minimalizując ryzyko kolizji pakietów, to

Komputer wyposażony w BIOS firmy Award wygenerował komunikat o treści Primary/Secondary master/slave hard disk fail. Komunikat ten może oznaczać konieczność wymiany

Symbol umieszczony na obudowie komputera stacjonarnego wskazuje na ostrzeżenie dotyczące

Jakie są wartości zakresu częstotliwości oraz maksymalnej prędkości przesyłu danych w standardzie 802.11g WiFi?

Brak odpowiedzi na to pytanie.

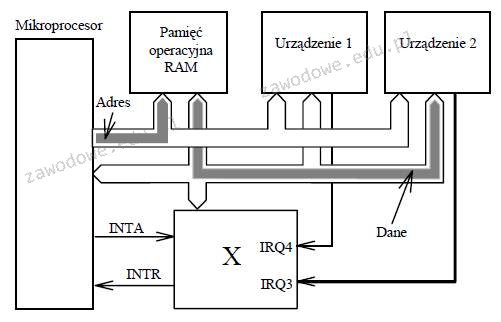

Na przedstawionym schemacie blokowym fragmentu systemu mikroprocesorowego, co oznacza symbol X?

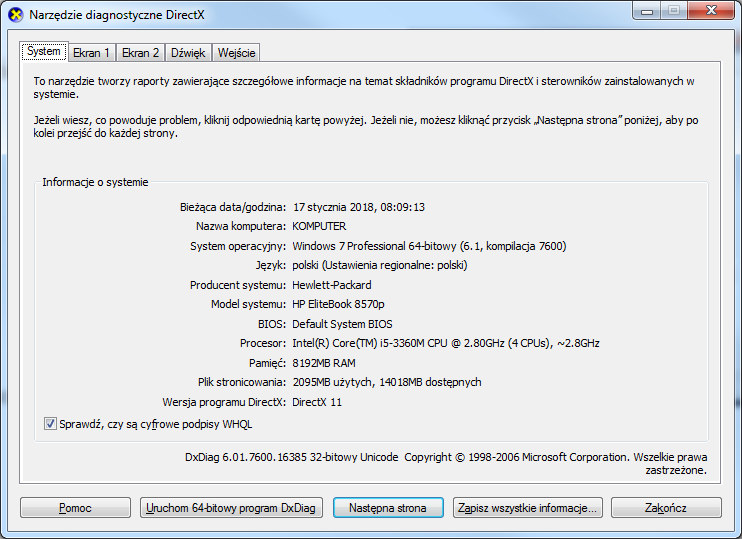

Aby uruchomić przedstawione narzędzie systemu Windows, należy użyć polecenia

Brak odpowiedzi na to pytanie.

Jakie urządzenie w sieci lokalnej nie wydziela segmentów sieci komputerowej na kolizyjne domeny?

Brak odpowiedzi na to pytanie.

Jakie urządzenie sieciowe umożliwia połączenie sieci LAN z WAN?

Jaką rolę pełni usługa NAT działająca na ruterze?

Brak odpowiedzi na to pytanie.

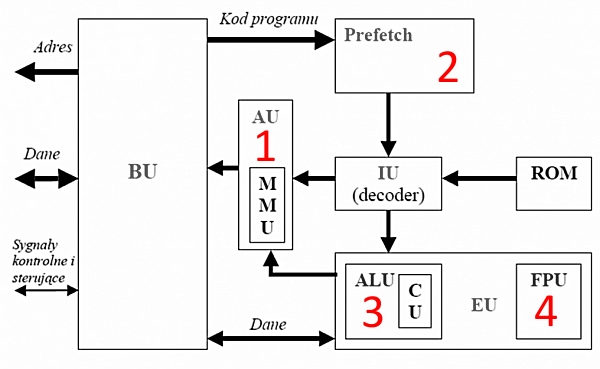

Koprocesor arytmetyczny, który pełni funkcję wykonywania obliczeń na liczbach zmiennoprzecinkowych w mikroprocesorze, został na schemacie oznaczony cyfrą

Brak odpowiedzi na to pytanie.

Jakie polecenie diagnostyczne powinno się użyć, aby uzyskać informacje na temat tego, czy miejsce docelowe odpowiada oraz po jakim czasie nastąpiła odpowiedź?

Który z parametrów okablowania strukturalnego definiuje stosunek mocy sygnału tekstowego w jednej parze do mocy sygnału wyindukowanego w sąsiedniej parze na tym samym końcu kabla?

Brak odpowiedzi na to pytanie.

Dodatkowe właściwości wyniku operacji przeprowadzanej przez jednostkę arytmetyczno-logiczna ALU zawiera

Brak odpowiedzi na to pytanie.

ping 192.168.11.3 Jaką komendę należy wpisać w miejsce kropek, aby w systemie Linux wydłużyć domyślny odstęp czasowy między pakietami podczas używania polecenia ping?

Brak odpowiedzi na to pytanie.

Ile minimalnie pamięci RAM powinien mieć komputer, aby możliwe było uruchomienie 32-bitowego systemu operacyjnego Windows 7 w trybie graficznym?

Które z poniższych poleceń w systemie Linux służy do zmiany uprawnień pliku?

Który z protokołów w systemach operacyjnych Linux jest używany w sieciach lokalnych?

Który z poniższych protokołów jest wykorzystywany do uzyskiwania dynamicznych adresów IP?

Jaką liczbę bitów posiada adres logiczny IPv6?

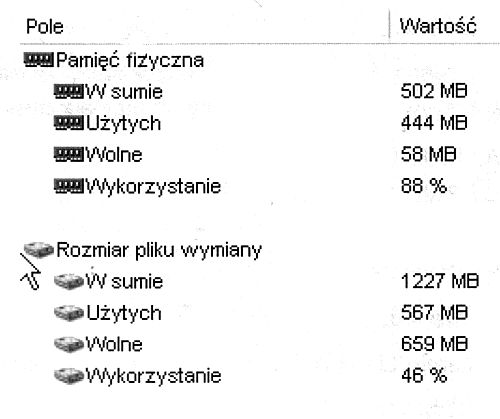

Zgodnie z zamieszczonym fragmentem testu w systemie komputerowym zainstalowane są

Jakie polecenie systemu Windows przedstawione jest na ilustracji?

Adres fizyczny Nazwa transportu

===========================================================

00-23-AE-09-47-CF Nośnik rozłączony

00-23-4D-CB-B4-BB Brak

00-23-4D-CB-B4-BB Nośnik rozłączonyZestaw narzędzi do instalacji okablowania miedzianego typu "skrętka" w sieci komputerowej powinien obejmować:

Płyta główna wyposażona w gniazdo G2 będzie współpracowała z procesorem

Brak odpowiedzi na to pytanie.

Użytkownicy w sieciach bezprzewodowych mogą być uwierzytelniani zdalnie przy pomocy usługi

Brak odpowiedzi na to pytanie.

Do konserwacji elementów optycznych w komputerach zaleca się zastosowanie

W adresie IP z klasy A, wartość pierwszego bajtu mieści się w zakresie

Jakie polecenie w systemie Linux pozwala na wyświetlenie informacji o bieżącej godzinie, czasie pracy systemu oraz liczbie użytkowników zalogowanych do systemu?

W systemach Windows, aby określić, w którym miejscu w sieci zatrzymał się pakiet, stosuje się komendę

W celu zrealizowania instalacji sieciowej na stacjach roboczych z systemem operacyjnym Windows, należy na serwerze zainstalować usługi

W filmie przedstawiono konfigurację ustawień maszyny wirtualnej. Wykonywana czynność jest związana z

Adres MAC (Medium Access Control Address) stanowi fizyczny identyfikator interfejsu sieciowego Ethernet w obrębie modelu OSI

Brak odpowiedzi na to pytanie.

Jaki typ routingu jest najbardziej odpowiedni w złożonych, szybko ewoluujących sieciach?

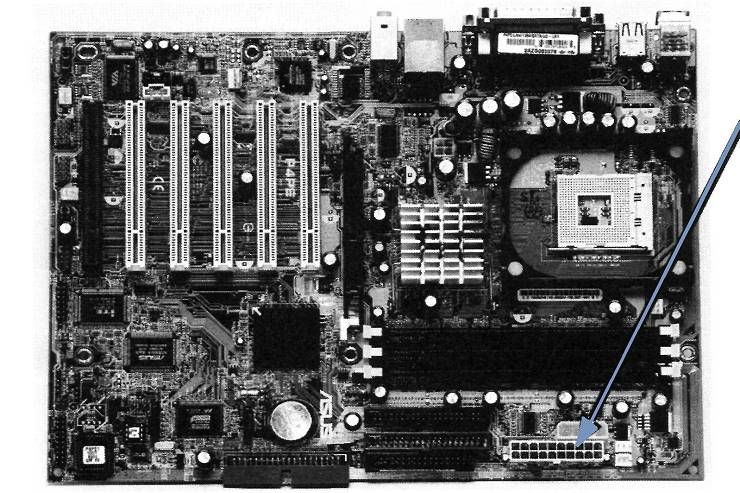

Na zdjęciu widać płytę główną komputera. Strzałka wskazuje na

Aby komputer osobisty współpracował z urządzeniami korzystającymi z przedstawionych na rysunku złącz, należy wyposażyć go w interfejs

Jaką maksymalną długość może mieć kabel miedziany UTP kategorii 5e łączący bezpośrednio dwa urządzenia w sieci, według standardu Fast Ethernet 100Base-TX?