Pytanie 1

Baza danych księgarni ma tabelę ksiazki z polami: id, idAutor, tytul, ileSprzedanych oraz tabelę autorzy z polami: id, imie, nazwisko. Jak utworzyć raport dotyczący sprzedanych książek, który zawiera tytuły oraz nazwiska autorów?

Wynik: 34/40 punktów (85,0%)

Wymagane minimum: 20 punktów (50%)

Baza danych księgarni ma tabelę ksiazki z polami: id, idAutor, tytul, ileSprzedanych oraz tabelę autorzy z polami: id, imie, nazwisko. Jak utworzyć raport dotyczący sprzedanych książek, który zawiera tytuły oraz nazwiska autorów?

W języku JavaScript, aby zmienić wartość atrybutu elementu HTML, po uzyskaniu obiektu za pomocą metody getElementById, należy zastosować

W przedstawionym kodzie JavaScript występuje błąd logiczny. Program, zamiast informować, czy liczby są równe, nie działa prawidłowo. Wskaż, która odpowiedź dotyczy tego błędu.

var x = 5; var y = 3; if (x = y) document.getElementById("demo").innerHTML = "zmienne są równe"; else document.getElementById("demo").innerHTML = "zmienne się różnią";

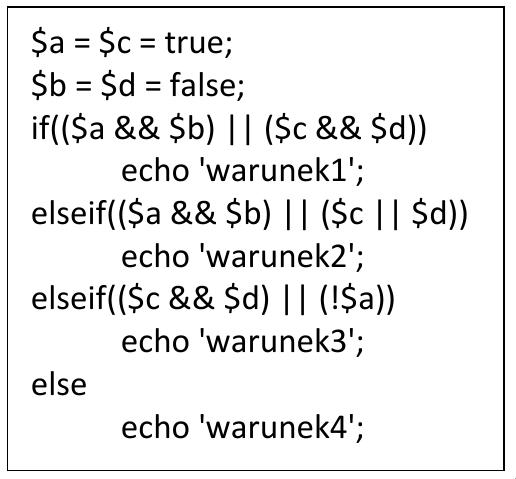

Wynikiem realizacji zamieszczonego kodu PHP jest pokazanie komunikatu

Która z definicji tablicy asocjacyjnej w PHP jest składniowo poprawna?

Instrukcja w języku SQL ```GRANT ALL PRIVILEGES ON klienci TO pracownik```

Po wykonaniu kodu PHP zostanie wyświetlona aktualna data zawierająca jedynie

echo date("Y");

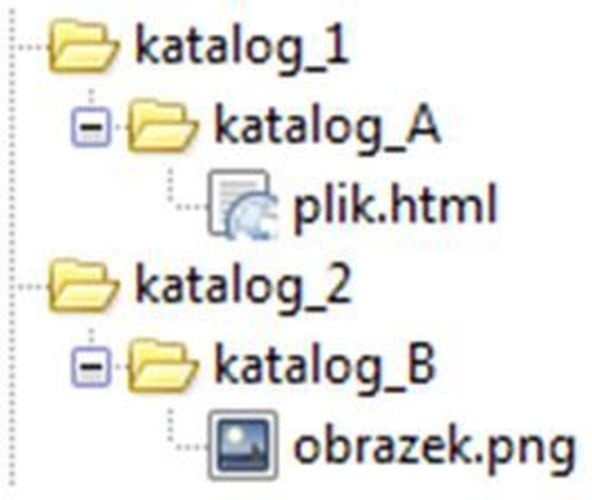

Wskaż, który zapis należy zastosować w celu wyświetlenia grafiki obrazek.png na stronie WWW w pliku plik.html.

W SQL wykorzystywanym przez system baz danych MySQL atrybut UNIQUE w poleceniu CREATE TABLE

Aby wykonać kopię zapasową bazy danych w MySQL, jakie polecenie należy zastosować?

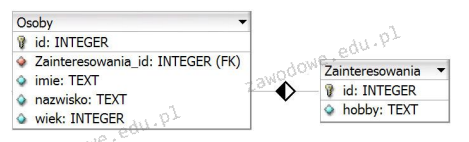

Tabele Osoby oraz Zainteresowania są połączone relacją jeden do wielu. Jakie zapytanie SQL należy użyć, aby w oparciu o tę relację poprawnie wyświetlić imiona i odpowiadające im hobby?

W języku JavaScript należy uzyskać dostęp do elementu w pierwszym akapicie podanego kodu HTML. Jak można to zrobić za pomocą funkcji

| <p>pierwszy paragraf</p> <p>drugi paragraf</p> <p>trzeci paragraf</p> ... |

Wskaż komendę, która dokonuje aktualizacji danych w tabeli?

Jaki styl CSS umożliwia ustawienie wyrównania tekstu do prawej strony?

Funkcja, która wywołuje samą siebie to

Jaki System Zarządzania Bazą Danych jest standardowo używany w pakiecie XAMPP?

Które ograniczenie w bazach danych, należy przypisać kolumnie tabeli, aby wartości wpisywane do niej nie powtarzały się?

Jak nazywa się sposób udostępniania bazy danych w Microsoft Access, który obejmuje wszystkie obiekty bazy znajdujące się na dysku sieciowym i używane jednocześnie przez różne osoby?

Wartości, które może przyjąć zmienna typu double, to:

Jak należy prawidłowo udokumentować wzorcowanie pola nazwa we fragmencie kodu JavaScript?

| function validateForm(Form) { reg=/^\[1-9\]*[A-ZŻŹĘĄĆŚÓŁŃ]{1}[a-zżźćńółęąś]{2,}$/; wyn = Form.nazwa.value.match(reg); if (wyn == null) { alert("Proszę podać poprawną nazwę"); return false; } return true; } |

Podano tabelę ksiazki z kolumnami: tytul, autor (w formacie tekstowym), cena (w formacie liczbowym). Aby zapytanie SELECT zwracało jedynie tytuły, dla których cena jest niższa niż 50zł, należy użyć:

W modelu kolorów RGB kolor żółty powstaje z połączenia zielonego i czerwonego. Który kod szesnastkowy przedstawia kolor żółty?

Jakie jest zastosowanie programu debugger?

W JavaScript metoda Math.random() ma na celu

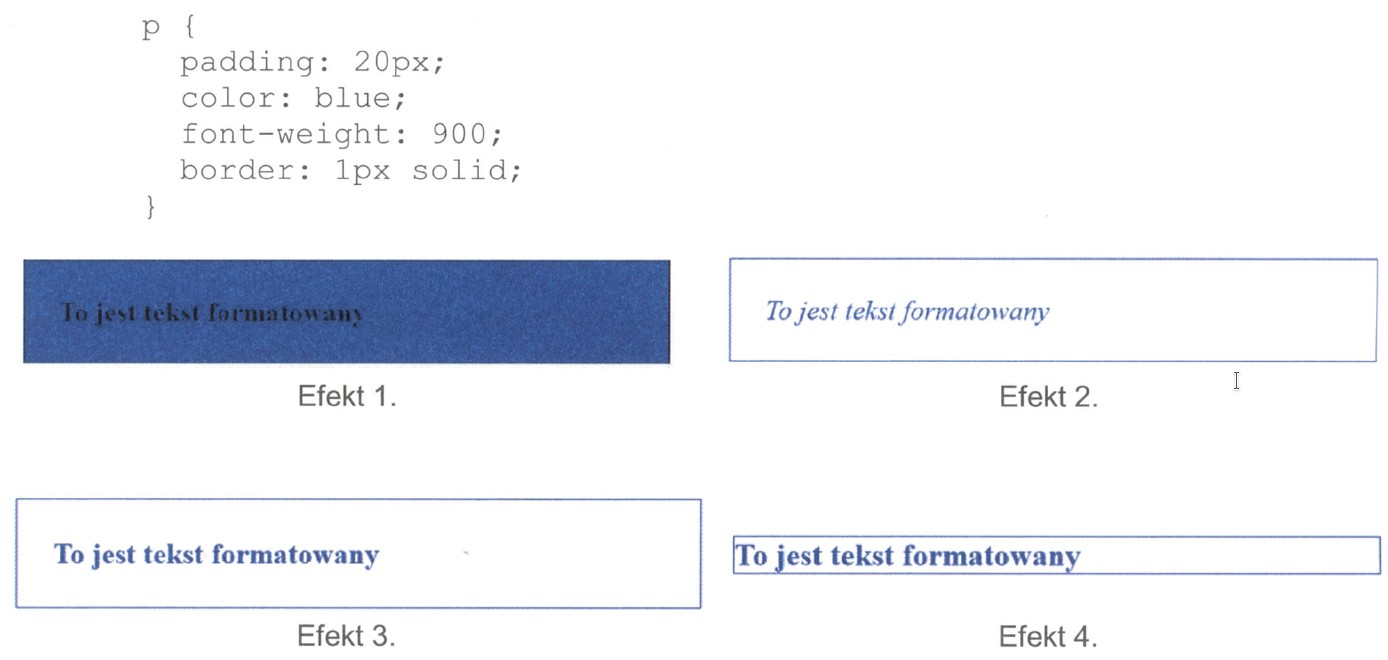

Który z akapitów został sformatowany według podanego stylu, przy założeniu, że pozostałe właściwości akapitu mają wartości domyślne?

Efekt przedstawiony w filmie powinien być zdefiniowany w selektorze

Instrukcja w języku SQL GRANT ALL PRIVILEGES ON klienci TO pracownik

Które z poniższych stwierdzeń o językach programowania jest fałszywe?

Aby odzyskać bazę danych z kopii zapasowej na serwerze MSSQL, należy użyć polecenia

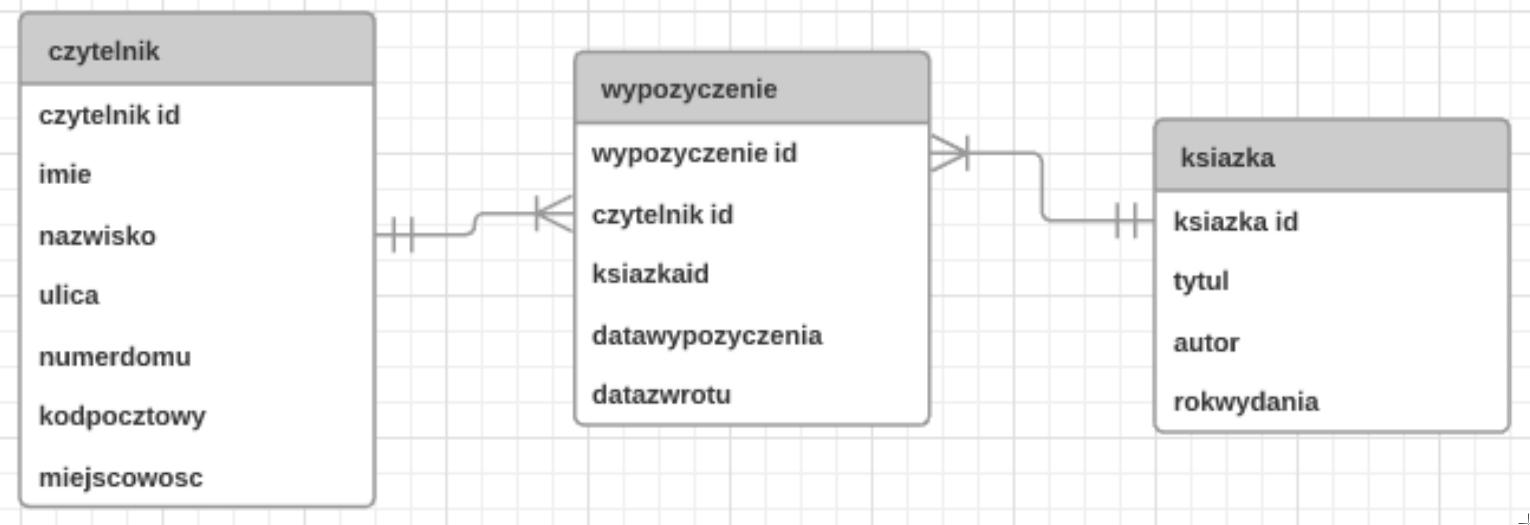

Na zaprezentowanym schemacie bazy danych biblioteka, elementy takie jak: czytelnik, wypożyczenie oraz książka stanowią

W języku JavaScript przedstawiona poniżej definicja jest definicją

var imiona=["Anna", "Jakub", "Iwona", "Krzysztof"];

Wskaż system do zarządzania treściami.

W relacyjnym modelu danych, krotki definiuje się jako

Która z funkcji SQL nie wymaga żadnych argumentów?

Wskaż właściwą zasadę związaną z integralnością danych w bazie danych?

Przygotowano fragment kodu PHP z zadeklarowaną zmienną tablicową. Jaki wynik zostanie wyświetlony jako imię po wykonaniu tego kodu?

$imiona = array('Anna', 'Tomasz', 'Krzysztof', 'Aleksandra'); echo $imiona[2];

W bazie danych znajduje się tabela artykuły z kolumnami: nazwa, typ, producent, cena. Jakie polecenie należy użyć, aby wyświetlić wszystkie nazwy artykułów tylko o typie pralka, których cena mieści się w przedziale od 1000 PLN do 1500 PLN?

Jakie polecenie w CSS umożliwia dodanie zewnętrznego arkusza stylów?

Portal internetowy dysponuje bardzo złożonym systemem stylów, który obejmuje style zewnętrzne, wewnętrzne oraz lokalne. Jak można zagwarantować, że określona cecha zdefiniowana w zewnętrznym stylu jest zawsze stosowana do elementu HTML, niezależnie od bardziej priorytetowych stylów?

Program FileZilla może być użyty do