Pytanie 1

W sieci strukturalnej zalecane jest umieszczenie jednego punktu abonenckiego na powierzchni o wielkości

Wynik: 33/40 punktów (82,5%)

Wymagane minimum: 20 punktów (50%)

W sieci strukturalnej zalecane jest umieszczenie jednego punktu abonenckiego na powierzchni o wielkości

W jakiej topologii fizycznej sieci każde urządzenie ma dokładnie dwa połączenia, z których jedno prowadzi do najbliższego sąsiada, a dane są przesyłane z jednego komputera do następnego w formie pętli?

Jakie urządzenie należy użyć, aby połączyć sieć lokalną z Internetem?

Jaki jest skrócony zapis maski sieci, której adres w zapisie dziesiętnym to 255.255.254.0?

Który z poniższych adresów jest adresem IP typu prywatnego?

Jaki protokół umożliwia przeglądanie stron www w przeglądarkach internetowych poprzez szyfrowane połączenie?

Zastosowanie połączenia typu trunk między dwoma przełącznikami umożliwia

W protokole FTPS litera S odnosi się do ochrony danych przesyłanych przez

Jak jest nazywana transmisja dwukierunkowa w sieci Ethernet?

Jakie urządzenie pozwala na stworzenie grupy komputerów, które są do niego podłączone i operują w sieci z identycznym adresem IPv4, w taki sposób, aby komunikacja między komputerami miała miejsce jedynie w obrębie tej grupy?

Jakie polecenie pozwala uzyskać informacje o bieżących połączeniach TCP oraz szczegóły dotyczące portów źródłowych i docelowych?

Ile bitów o wartości 1 występuje w standardowej masce adresu IPv4 klasy B?

Który z protokołów przesyła pakiety danych użytkownika bez zapewnienia ich dostarczenia?

Aby podłączyć drukarkę, która nie posiada karty sieciowej, do przewodowej sieci komputerowej, konieczne jest zainstalowanie serwera wydruku z odpowiednimi interfejsami

Które z poniższych urządzeń sieciowych umożliwia segmentację sieci na poziomie warstwy 3 modelu OSI?

Jakiego wtyku należy użyć do zakończenia ekranowanej skrętki czteroparowej?

Którego numeru portu używa usługa FTP do wysyłania komend?

Jak nazywa się RDN elementu w Active Directory, którego pełna nazwa DN to O=pl,DC=firma,OU=pracownik,CN=jkowalski?

Jakie urządzenie pozwala komputerom na bezprzewodowe łączenie się z przewodową siecią komputerową?

Standardowa sekwencja przetwarzania zasad grupowych w systemie Windows jest następująca:

Jakie rekordy DNS umożliwiają przesyłanie wiadomości e-mail do odpowiednich serwerów pocztowych w danej domenie?

Aby stworzyć las w strukturze katalogowej AD DS (Active Directory Domain Services), konieczne jest zrealizowanie co najmniej

Aplikacja systemowa Linux, której celem jest kontrolowanie ruchu sieciowego zarówno przychodzącego, jak i wychodzącego z określonego urządzenia, to

Narzędzie z grupy systemów Windows tracert służy do

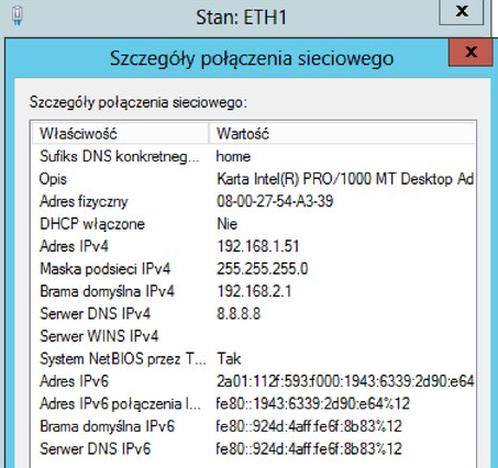

Na podstawie przedstawionej poniżej konfiguracji karty sieciowej hosta można stwierdzić, że

Connection-specific DNS Suffix . : Link-local IPv6 Address . . . . . : fe80::f5aa:aff8:7096:bdf0%8 Autoconfiguration IPv4 Address. . : 169.254.189.240 Subnet Mask . . . . . . . . . . . : 255.255.0.0 Default Gateway . . . . . . . . . :

Urządzenie, które łączy sieć kablową z siecią bezprzewodową, to

Użytkownicy należący do grupy Pracownicy nie mają możliwości drukowania dokumentów za pomocą serwera wydruku w systemie operacyjnym Windows Server. Dysponują jedynie uprawnieniami do 'Zarządzania dokumentami'. Co należy uczynić, aby rozwiązać ten problem?

W sieci o adresie 192.168.0.64/26 drukarka sieciowa powinna uzyskać ostatni adres z dostępnej puli. Który to adres?

Po zainstalowaniu roli usług domenowych Active Directory na serwerze Windows, możliwe jest

W wyniku wykonania przedstawionych poleceń systemu Linux interfejs sieciowy eth0 otrzyma

| ifconfig eth0 10.0.0.100 netmask 255.255.255.0 broadcast 10.0.0.255 up route add default gw 10.0.0.10 |

Na rysunku jest przedstawiona konfiguracja interfejsu sieciowego komputera. Komputer może się łączyć z innymi komputerami w sieci lokalnej, ale nie może się połączyć z ruterem i siecią rozległą. Jeżeli maska podsieci IPv4 jest prawidłowa, to błędny jest adres

Który z poniższych adresów IPv4 jest adresem bezklasowym?

Co oznacza skrót WAN?

Zarządzanie uprawnieniami oraz zdolnościami użytkowników i komputerów w sieci z systemem Windows serwerowym zapewniają

Aby sprawdzić funkcjonowanie serwera DNS w systemach Windows Server, można wykorzystać narzędzie nslookup. Gdy w poleceniu podamy nazwę komputera, np. nslookup host.domena.com, nastąpi weryfikacja

Jaką rolę odgrywa usługa proxy?

Oblicz całkowity koszt kabla UTP Cat 6, który posłuży do połączenia 5 punktów abonenckich z punktem dystrybucyjnym, wiedząc, że średnia odległość między punktem abonenckim a punktem dystrybucyjnym wynosi 8 m, a cena brutto 1 m kabla to 1 zł. W obliczeniach należy uwzględnić dodatkowe 2 m kabla na każdy punkt abonencki.

Internet Relay Chat (IRC) to protokół wykorzystywany do

W specyfikacji sieci Ethernet 1000Base-T maksymalna długość segmentu dla skrętki kategorii 5 wynosi

Narzędzie iptables w systemie Linux jest używane do