Pytanie 1

Aby zabezpieczyć system przed atakami typu phishing, nie zaleca się

Wynik: 22/40 punktów (55,0%)

Wymagane minimum: 20 punktów (50%)

Aby zabezpieczyć system przed atakami typu phishing, nie zaleca się

Oprogramowanie OEM (Original Equipment Manufacturer) jest związane z

Jakie urządzenie pełni rolę wskaźnika?

Jaką długość ma adres IP wersji 4?

Który element pasywny sieci powinien być użyty do połączenia okablowania ze wszystkich gniazd abonenckich z panelem krosowniczym umieszczonym w szafie rack?

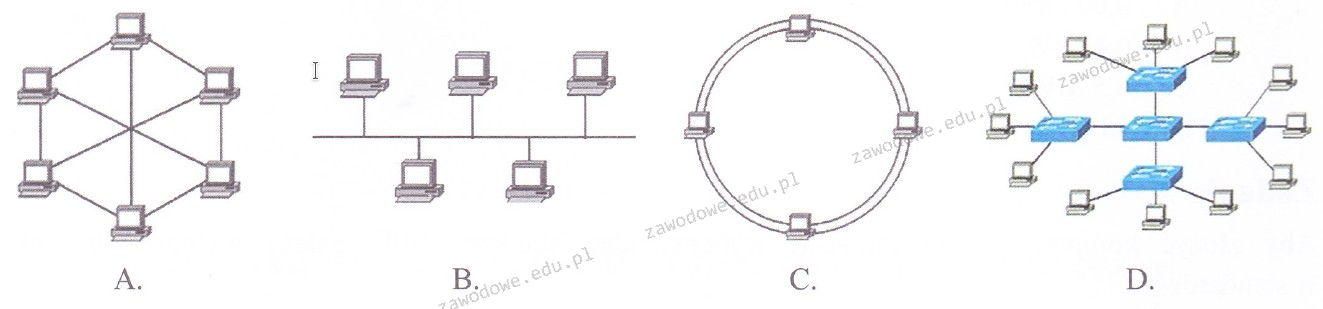

Topologia fizyczna, w której każdy węzeł łączy się z wszystkimi innymi węzłami, to topologia

Na którym z przedstawionych rysunków ukazano topologię sieci typu magistrala?

Protokół transportowy bezpołączeniowy to

W systemie Linux komenda chown pozwala na

W drukarce laserowej do trwałego utrwalania druku na papierze wykorzystuje się

Jak wygląda konwencja zapisu ścieżki do udziału w sieci, zgodna z UNC (Universal Naming Convention)?

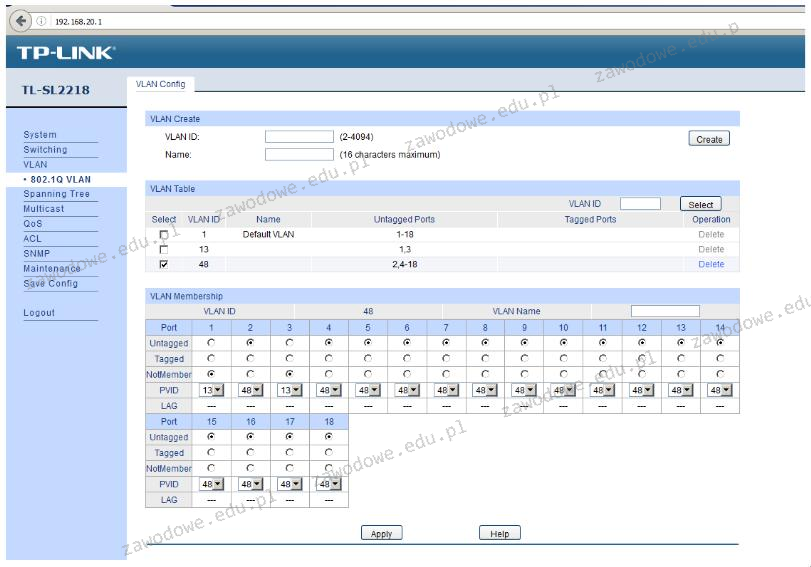

Co umożliwia połączenie trunk dwóch przełączników?

Jak sprawdzić, który z programów w systemie Windows generuje największe obciążenie dla procesora?

Na ilustracji zaprezentowano konfigurację urządzenia, co sugeruje, że

Aby przeprowadzić instalację bez nadzoru w systemie Windows, konieczne jest przygotowanie pliku odpowiedzi o nazwie

Aby użytkownicy lokalnej sieci mogli korzystać z przeglądarek do odwiedzania stron WWW za pomocą protokołów HTTP i HTTPS, brama internetowa musi umożliwiać ruch na portach

Serwer DNS pełni rolę

Metoda transmisji żetonu (ang. token) znajduje zastosowanie w topologii

Komunikat "BIOS checksum error" pojawiający się w trakcie startu komputera zazwyczaj wskazuje na

W systemach operacyjnych z rodziny Windows odpowiednikiem programu fsck z systemu Linux jest aplikacja

Najwyższy stopień zabezpieczenia sieci bezprzewodowej zapewnia szyfrowanie

Jak będzie wyglądać liczba 29A16 w systemie binarnym?

Proporcja ładunku zgromadzonego na przewodniku do potencjału tego przewodnika definiuje jego

Który procesor będzie działał z płytą główną o zaprezentowanej specyfikacji?

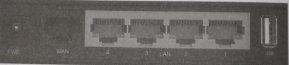

Na który port rutera należy podłączyć kabel od zewnętrznej sieci, aby uzyskać dostęp pośredni do Internetu?

Licencja Office 365 PL Personal (jedno stanowisko, subskrypcja na rok) ESD jest przypisana do

AES (ang. Advanced Encryption Standard) to?

Aby przekształcić serwer w kontroler domeny w systemach Windows Server, konieczne jest użycie komendy

Jaki sterownik drukarki jest uniwersalny dla różnych urządzeń oraz systemów operacyjnych i stanowi standard w branży poligraficznej?

Pierwszym krokiem koniecznym do ochrony rutera przed nieautoryzowanym dostępem do jego panelu konfiguracyjnego jest

Co oznacza skrót WAN?

Jak nazywa się protokół odpowiedzialny za wysyłkę wiadomości e-mail?

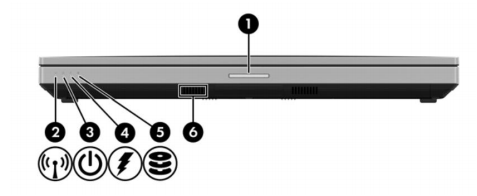

Na ilustracji widoczne jest oznaczenie sygnalizacji świetlnej w dokumentacji technicznej laptopa. Wskaż numer odpowiadający kontrolce, która zapala się podczas ładowania akumulatora?

Informacje ogólne na temat zdarzeń systemowych w systemie Linux są zapisywane w

Określ zakres adresów IP z klasy A, który wykorzystywany jest do adresacji prywatnej w sieciach komputerowych?

Urządzenie klienckie automatycznie uzyskuje adres IP od serwera DHCP. W sytuacji, gdy serwer DHCP przestanie działać, karcie sieciowej przydzielony zostanie adres IP z przedziału

W bezprzewodowej sieci firmowej aktywowano usługę, która zajmuje się tłumaczeniem nazw mnemonicznych. Co to za usługa?

Który z poniższych mechanizmów zapewni najwyższy stopień ochrony sieci bezprzewodowych w standardzie 802.11n?

Jakim kolorem oznaczona jest izolacja żyły pierwszego pinu wtyku RJ45 w układzie połączeń T568A?

Jaka jest maska dla adresu IP 192.168.1.10/8?