Pytanie 1

Po zainstalowaniu Windows 10, aby skonfigurować połączenie internetowe z ograniczeniem danych, w ustawieniach sieci i Internetu należy ustawić typ połączenia

Wynik: 21/40 punktów (52,5%)

Wymagane minimum: 20 punktów (50%)

Po zainstalowaniu Windows 10, aby skonfigurować połączenie internetowe z ograniczeniem danych, w ustawieniach sieci i Internetu należy ustawić typ połączenia

Jaki jest maksymalny transfer danych napędu CD przy prędkości x42?

W jakiej topologii fizycznej sieci każde urządzenie ma dokładnie dwa połączenia, jedno z najbliższymi sąsiadami, a dane są przesyłane z jednego komputera do kolejnego w formie pętli?

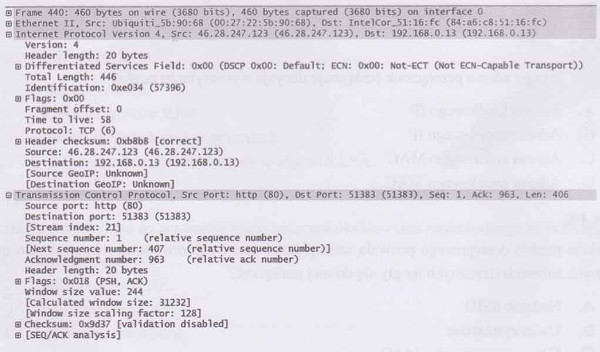

Na podstawie analizy pakietów sieciowych, określ adres IP oraz numer portu, z którego urządzenie otrzymuje odpowiedź?

W ustawieniach karty graficznej w sekcji Zasoby znajduje się jeden z zakresów pamięci tej karty, który wynosi od A0000h do BFFFFh. Ta wartość odnosi się do obszaru pamięci wskazanego adresem fizycznym

Atak typu hijacking na serwer internetowy charakteryzuje się

Podaj adres rozgłoszeniowy sieci, do której przynależy host o adresie 88.89.90.91/6?

Narzędziem do monitorowania, które umożliwia przechwytywanie, rejestrowanie oraz dekodowanie różnych pakietów sieciowych, jest

Do interfejsów pracujących równolegle należy interfejs

Jak wygląda maska dla adresu IP 92.168.1.10/8?

Które z urządzeń sieciowych funkcjonuje w warstwie fizycznej modelu ISO/OSI, transmitując sygnał z jednego portu do wszystkich pozostałych portów?

Jakie polecenie w środowisku Linux pozwala na modyfikację uprawnień dostępu do pliku lub katalogu?

Drugi monitor CRT, który jest podłączony do komputera, ma zastosowanie do

W systemach Windows XP Pro/Windows Vista Business/Windows 7 Pro/Windows 8 Pro, funkcją zapewniającą ochronę danych dla użytkowników dzielących ten sam komputer, których informacje mogą być wykorzystywane wyłącznie przez nich, jest

W adresie IP z klasy A, wartość pierwszego bajtu mieści się w zakresie

System S.M.A.R.T. jest wykorzystywany do nadzorowania działania oraz identyfikacji usterek

Aby na Pasku zadań pojawiły się ikony z załączonego obrazu, trzeba w systemie Windows ustawić

Wskaź 24-pinowe lub 29-pinowe złącze żeńskie, które jest w stanie przesyłać skompresowany sygnał cyfrowy do monitora?

Przy użyciu urządzenia zobrazowanego na rysunku możliwe jest sprawdzenie działania

Która przystawka MMC systemu Windows umożliwia przegląd systemowego Dziennika zdarzeń?

Do umożliwienia komunikacji pomiędzy sieciami VLAN, wykorzystuje się

Jak najlepiej chronić zgromadzone dane przed ich odczytem w przypadku kradzieży komputera?

Jakie oprogramowanie dostarcza najwięcej informacji diagnostycznych na temat procesora CPU?

W jakiej topologii sieci fizycznej każdy komputer jest połączony z dokładnie dwoma sąsiadującymi komputerami, bez użycia dodatkowych urządzeń aktywnych?

Drukarka do zdjęć ma mocno zabrudzoną obudowę oraz ekran. Aby oczyścić zanieczyszczenia bez ryzyka ich uszkodzenia, należy zastosować

Toner stanowi materiał eksploatacyjny w drukarce

Które systemy operacyjne są atakowane przez wirusa MS Blaster?

Dobrze zaprojektowana sieć komputerowa powinna zapewniać możliwość rozbudowy, czyli charakteryzować się

Zarządzanie pasmem (ang. bandwidth control) w switchu to funkcjonalność

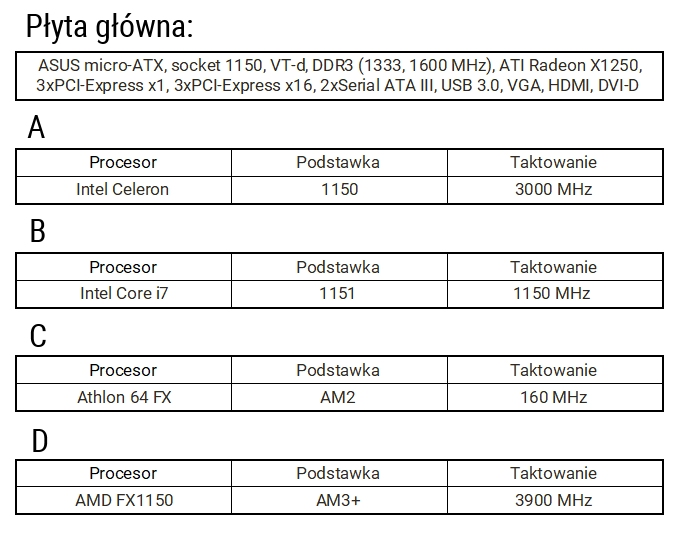

Jaki procesor pasuje do płyty głównej o podanej specyfikacji?

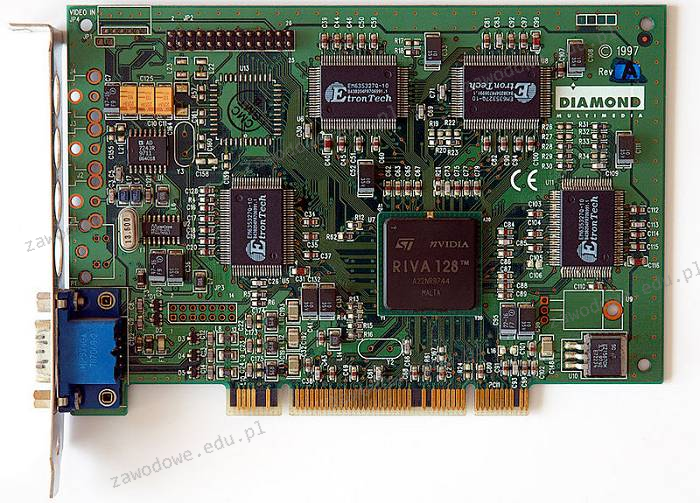

Na ilustracji ukazano kartę

Podaj domyślny port używany do przesyłania poleceń (command) w serwerze FTP

Wskaż złącze, które nie jest stosowane w zasilaczach ATX?

Dysk z systemem plików FAT32, na którym regularnie przeprowadza się operacje usuwania starych plików oraz dodawania nowych, staje się:

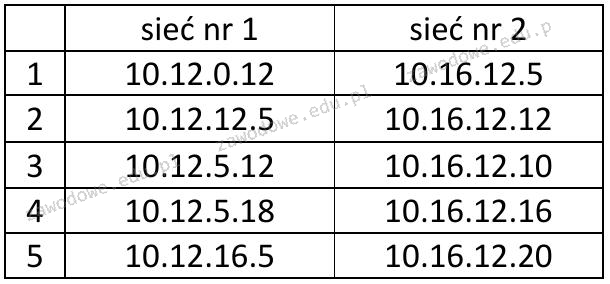

Jaką maskę podsieci należy wybrać dla sieci numer 1 oraz sieci numer 2, aby urządzenia z podanymi adresami mogły komunikować się w swoich podsieciach?

Podczas analizy ruchu sieciowego przy użyciu sniffera zauważono, że urządzenia przesyłają dane na portach 20 oraz 21. Przyjmując standardową konfigurację, oznacza to, że analizowanym protokołem jest protokół

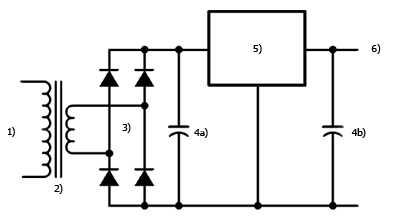

Na schemacie blokowym przedstawiającym zasadę działania zasilacza liniowego numerem 5) oznaczono

W technologii Ethernet protokół dostępu do medium CSMA/CD jest metodą z

Liczba heksadecymalna 1E2F(16) w systemie oktalnym jest przedstawiana jako

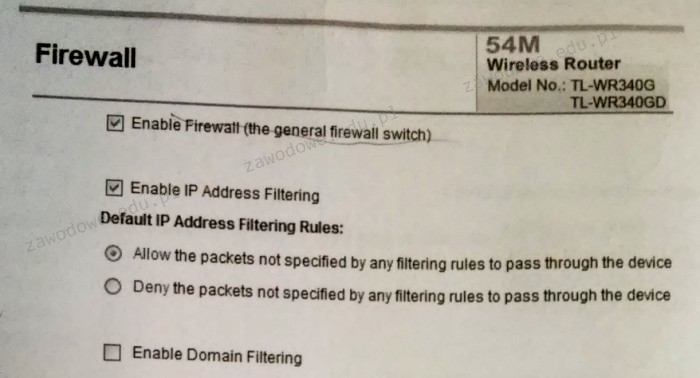

Poniższy rysunek ilustruje ustawienia zapory ogniowej w ruterze TL-WR340G. Jakie zasady dotyczące konfiguracji zapory zostały zastosowane?