Pytanie 1

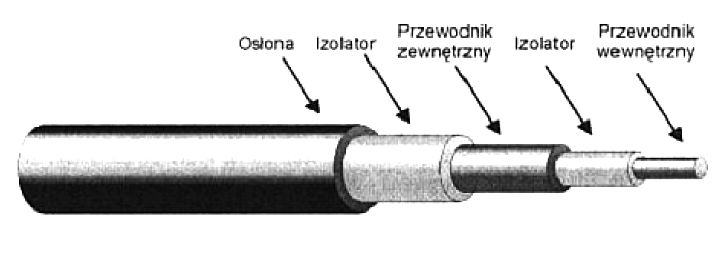

Jakie medium transmisyjne jest związane z adapterem przedstawionym na ilustracji?

Wynik: 12/40 punktów (30,0%)

Wymagane minimum: 20 punktów (50%)

Jakie medium transmisyjne jest związane z adapterem przedstawionym na ilustracji?

Wskaż komponent, który nie jest zgodny z płytą główną o parametrach przedstawionych w tabeli

| Podzespół | Parametry |

|---|---|

| Płyta główna GIGABYTE | 4x DDR4, 4x PCI-E 16x, RAID, HDMI, D-Port, D-SUB, 2x USB 3.1, 8 x USB 2.0, S-AM3+ |

Aby zwiększyć efektywność komputera, można w nim zainstalować procesor wspierający technologię Hyper-Threading, co umożliwia

Który standard z rodziny IEEE 802 odnosi się do sieci bezprzewodowych, zwanych Wireless LAN?

Do stworzenia projektu sieci komputerowej dla obiektu szkolnego najlepiej użyć edytora grafiki wektorowej, którym jest oprogramowanie

Na urządzeniu zasilanym prądem stałym znajduje się wskazane oznaczenie. Co można z niego wywnioskować o pobieranej mocy urządzenia, która wynosi około

Jaki adres IP należy do urządzenia funkcjonującego w sieci 10.0.0.0/17?

Jaką maksymalną długość kabla typu skrętka pomiędzy panelem krosowniczym a gniazdem abonenckim przewiduje norma PN-EN 50174-2?

Schemat ilustruje ustawienia urządzenia WiFi. Wskaż, które z poniższych stwierdzeń na temat tej konfiguracji jest prawdziwe?

Zidentyfikuj najprawdopodobniejszą przyczynę pojawienia się komunikatu "CMOS checksum error press F1 to continue press DEL to setup" podczas uruchamiania systemu komputerowego?

Jakie polecenie w systemie Windows powinno być użyte do obserwacji listy bieżących połączeń karty sieciowej w komputerze?

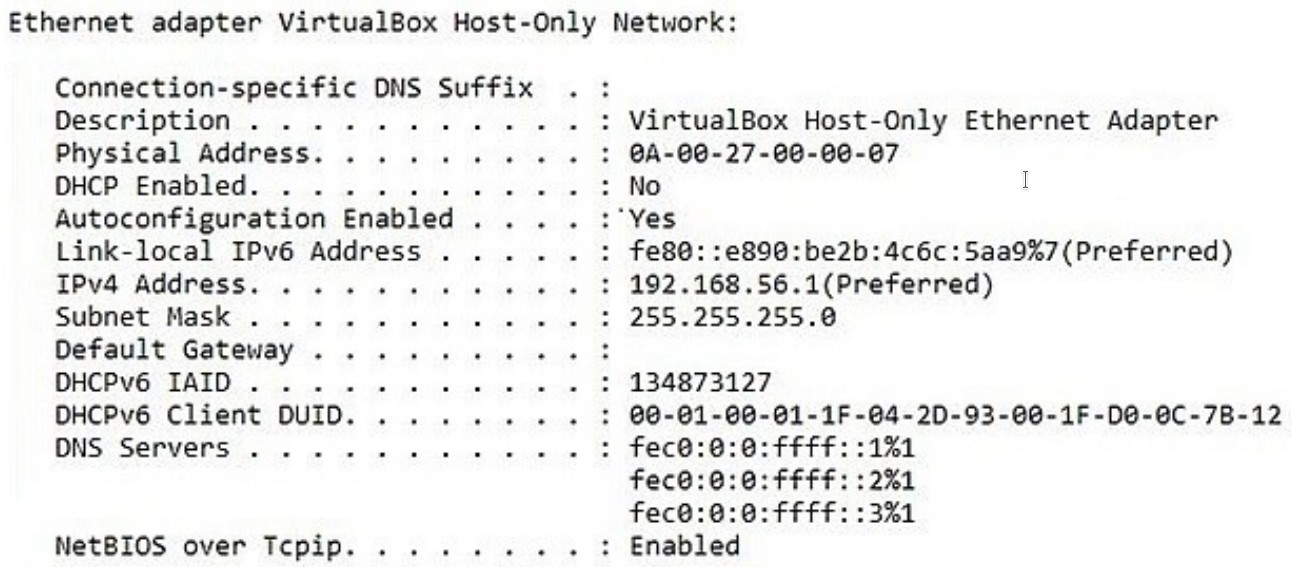

Na ilustracji przedstawiono ustawienie karty sieciowej, której adres MAC wynosi

Po podłączeniu działającej klawiatury do któregokolwiek z portów USB nie ma możliwości wyboru awaryjnego trybu uruchamiania systemu Windows. Jednakże, klawiatura funkcjonuje prawidłowo po uruchomieniu systemu w standardowym trybie. Co to sugeruje?

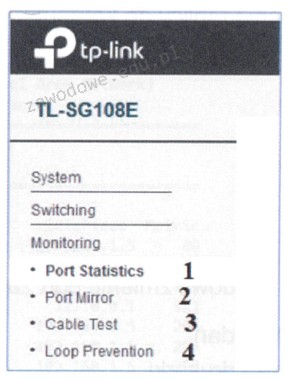

Aby sprawdzić stan podłączonego kabla oraz zdiagnozować odległość do miejsca awarii w sieci, należy użyć funkcji przełącznika oznaczonej numerem

Aby zapewnić łączność urządzenia mobilnego z komputerem za pośrednictwem interfejsu Bluetooth, konieczne jest

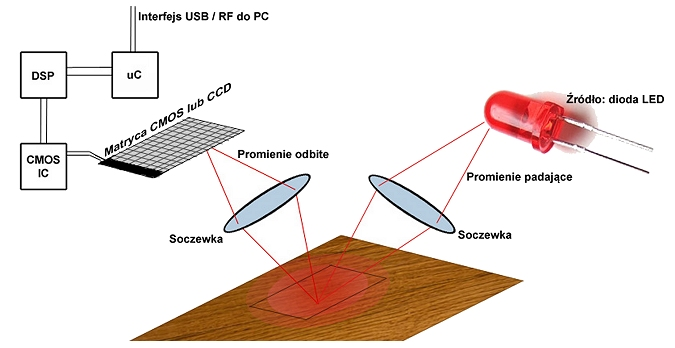

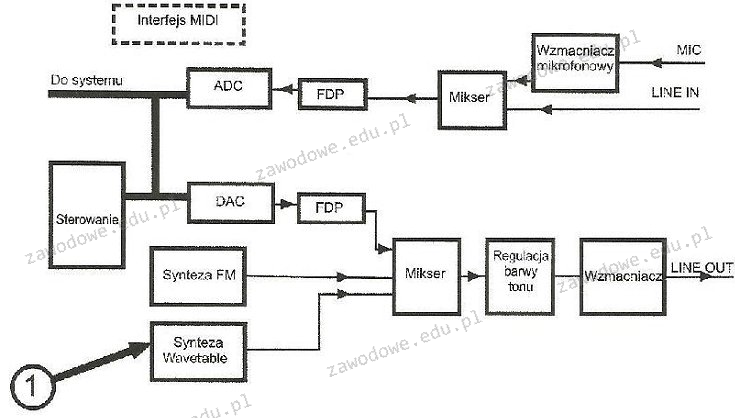

Zaprezentowany diagram ilustruje zasadę funkcjonowania

Jakie złącze jest potrzebne do podłączenia zasilania do CD-ROM?

Na 16 bitach możemy przechować

Interfejs SLI (ang. Scalable Link Interface) jest używany do łączenia

Wskaż poprawną kolejność czynności prowadzących do zamontowania procesora w gnieździe LGA na nowej płycie głównej, odłączonej od źródła zasilania.

| Nr czynności | Działanie |

|---|---|

| 1 | Odgięcie dźwigni i otwarcie klapki |

| 2 | Montaż układu chłodzącego |

| 3 | Zamknięcie klapki i dociśnięcie dźwigni |

| 4 | Podłączenie układu chłodzącego do zasilania |

| 5 | Lokalizacja gniazda procesora |

| 6 | Nałożenie pasty termoprzewodzącej |

| 7 | Włożenie procesora do gniazda |

Jaki sterownik drukarki jest uniwersalny dla różnych urządzeń oraz systemów operacyjnych i stanowi standard w branży poligraficznej?

Jakie polecenie powinno być użyte do obserwacji lokalnych połączeń?

Która z usług serwerowych oferuje automatyczne ustawienie parametrów sieciowych dla stacji roboczych?

W systemie operacyjnym Linux proces archiwizacji danych wykonuje się za pomocą polecenia

Na ilustracji pokazano przekrój kabla

Która z macierzy RAID opiera się na replikacji dwóch lub więcej dysków twardych?

Jakiego rodzaju plik należy stworzyć w systemie operacyjnym, aby zautomatyzować rutynowe działania, takie jak kopiowanie lub tworzenie plików oraz folderów?

Tusz w żelu wykorzystywany jest w drukarkach

Element wskazany cyfrą 1 na diagramie karty dźwiękowej?

Jaką minimalną liczbę bitów potrzebujemy w systemie binarnym, aby zapisać liczbę heksadecymalną 110 (h)?

Aby wymusić na użytkownikach lokalnych systemów z rodziny Windows Server regularną zmianę haseł oraz stosowanie haseł o odpowiedniej długości, które spełniają kryteria złożoności, należy ustawić

W lokalnej sieci protokołem odpowiedzialnym za dynamiczną konfigurację adresów IP jest

Okablowanie pionowe w sieci strukturalnej łączy jakie elementy?

Algorytm wykorzystywany do weryfikacji, czy ramka Ethernet jest wolna od błędów, to

Licencja Windows OEM nie zezwala na wymianę

Jakie narzędzie służy do usuwania izolacji z włókna światłowodowego?

Ile hostów można zaadresować w podsieci z maską 255.255.255.248?

Który z pakietów powinien być zainstalowany na serwerze Linux, aby komputery z systemem Windows mogły udostępniać pliki oraz drukarki z tego serwera?

Które bity w 48-bitowym adresie MAC identyfikują producenta?

Złośliwe oprogramowanie, które może umożliwić atak na zainfekowany komputer, np. poprzez otwarcie jednego z portów, to