Pytanie 1

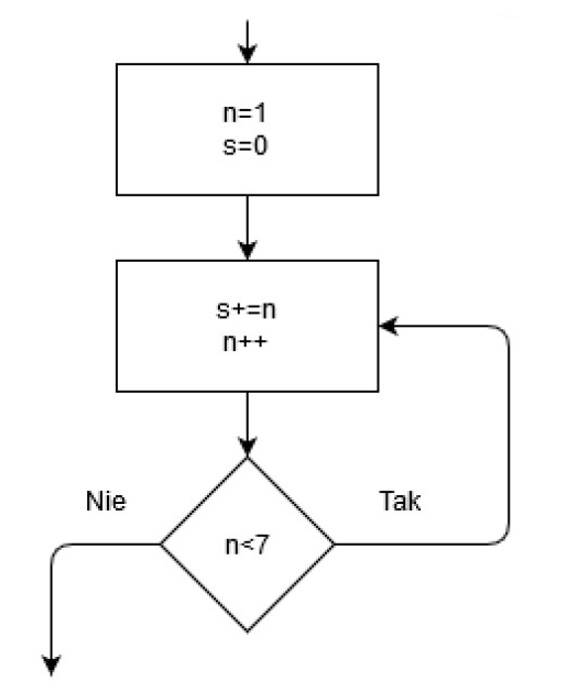

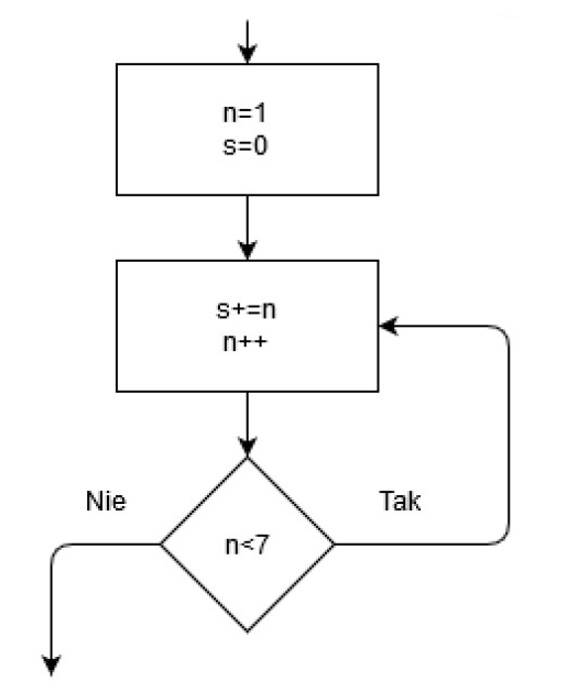

Na schemacie widoczny jest fragment diagramu blokowego pewnego algorytmu. Ile razy zostanie zweryfikowany warunek n<7?

Wynik: 28/40 punktów (70,0%)

Wymagane minimum: 20 punktów (50%)

Na schemacie widoczny jest fragment diagramu blokowego pewnego algorytmu. Ile razy zostanie zweryfikowany warunek n<7?

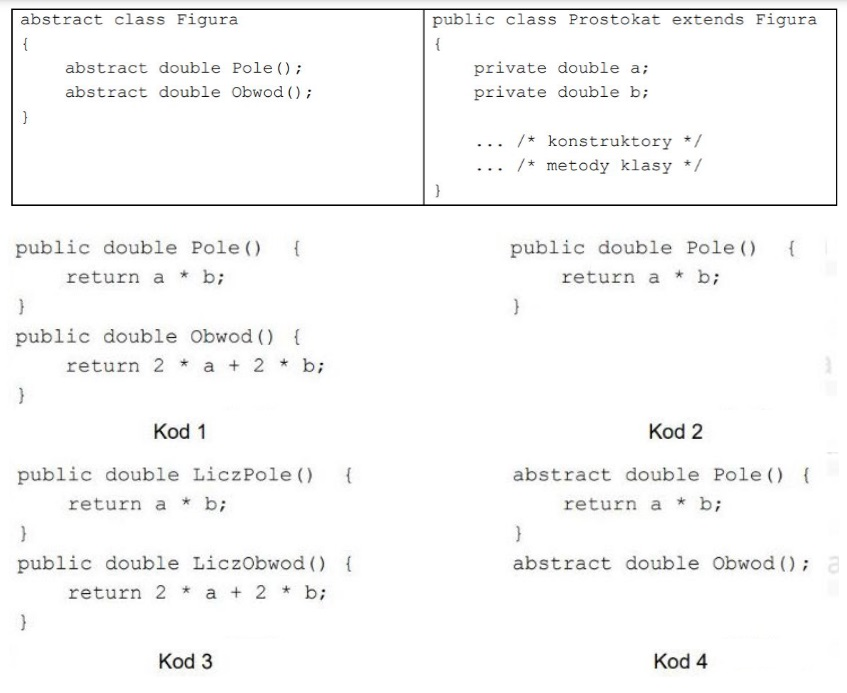

W zaprezentowanym kodzie stworzono abstrakcyjną klasę figura oraz klasę prostokąta, która dziedziczy po niej, zawierającą zdefiniowane pola i konstruktory. Wskaż minimalną wersję implementacji sekcji /* metody klasy */ dla klasy Prostokat:

abstract class Figura { abstract double Pole(); abstract double Obwod(); } public class Prostokat extends Figura { private double a; private double b; ... /* Konstruktory */ ... /* Metody klasy */ } | |

| A | B |

public double Pole() { return a * b; } public double Obwod() { return 2*a + 2*b; } | public double Pole() { return a * b; } |

| C | D |

public double LiczPole() { return a * b; } public double LiczObwod() { return 2*a + 2*b; } | abstract double Pole() { return a * b; } abstract double LiczObwod() |

Zamieszczony fragment kodu w Android Studio wdraża metodę nasłuchującą dla obsługi zdarzenia:

przycisk = (Button) findViewById(R.id.yes_button); przycisk.setOnClickListener(new View.OnClickListener() { ... });

Jakie jest zastosowanie iteratora w zbiorach?

Co to jest garbage collection w programowaniu?

Jakie jest główne zadanie ochrony danych osobowych?

Jednym z kroków przy publikacji aplikacji mobilnej w sklepie Google Play są testy Beta, które charakteryzują się tym, że są one

Aplikacje funkcjonujące w systemach Android do komunikacji z użytkownikiem wykorzystują klasę

Jakie wartości jest w stanie przechować zmienna o typie logicznym?

Jakie narzędzie może zostać wykorzystane do automatyzacji testów aplikacji internetowych?

Programista umieścił poniższą linię kodu w pliku HTML, aby

<script src="jquery-3.5.1.min.js"></script>

Jaką strukturę danych obrazuje zamieszczony kod w języku C#?

int[,] array = new int[3, 3];

Resuscytacja krążeniowo-oddechowa polega na realizowaniu

Jakie informacje można uzyskać na temat metod w klasie Point?

public class Point { public void Move(int x, int y) {...} public void Move(int x, int y, int z) {...} public void Move(Point newPt) {...} }

Jaką liczbę warstw zawiera model TCP/IP?

Jaki będzie wynik działania poniższego kodu JavaScript?

| function foo() { console.log(a); var a = 1; console.log(a); } foo(); |

Zaprezentowany diagram Gantta odnosi się do projektu IT. Przy założeniu, że każdy członek zespołu dysponuje wystarczającymi umiejętnościami do realizacji każdego z zadań oraz że do każdego zadania można przypisać jedynie jedną osobę, która poświęci na zadanie pełny dzień pracy, to minimalna liczba członków zespołu powinna wynosić:

Jakie narzędzie jest wykorzystywane do zgłaszania błędów w projektach IT?

Która z poniższych deklaracji w języku C++ poprawnie opisuje tablicę dwuwymiarową?

Co to jest WebSockets?

Który z przedstawionych poniżej przykładów ilustruje prawidłową deklarację zmiennej typu całkowitego w języku C++?

Które narzędzie służy do zarządzania zależnościami w projekcie JavaScript?

Liczba A4 w zapisie heksadecymalnym ma odpowiadający jej zapis binarny

Jakie słowa kluczowe są stosowane w języku C++ do zarządzania wyjątkami?

Który z wymienionych dysków oferuje najszybszy dostęp do danych?

Do form komunikacji werbalnej zalicza się

Jakie czynniki powinny być brane pod uwagę podczas organizacji zasobów ludzkich w projekcie?

W jakiej sytuacji wykorzystanie stosu będzie korzystniejsze niż lista podczas projektowania zestawu danych?

Który z wymienionych frameworków służy do budowy aplikacji webowych w C#?

W języku C# szablon List zapewnia funkcjonalność listy. Z tworzenia obiektu typu List wynika, że jego składnikami są:

List<int> wykaz = new List<int>();

Który algorytm sortowania opiera się na metodzie "dziel i zwyciężaj"?

W zaprezentowanym kodzie stworzono abstrakcyjną klasę Figura oraz klasę Prostokąt, która po niej dziedziczy, zawierającą określone pola i konstruktory. Wskaż najprostszą implementację sekcji /* metody klasy */ dla klasy Prostokąt

Które z wymienionych działań stanowi zagrożenie dla emocjonalnego dobrostanu człowieka w sieci?

Metoda przeszukiwania w uporządkowanych tablicach, która polega na podzieleniu tablicy na kilka części i wykonywaniu wyszukiwania liniowego tylko w tej części, gdzie może znajdować się poszukiwany element, w języku angielskim jest określana jako

W klasie o nazwie samochod przypisano atrybuty: marka, rocznik, parametry[]. Atrybuty te powinny zostać zdefiniowane jako

Który aspekt projektu aplikacji jest kluczowy dla zabezpieczenia danych użytkowników?

Jaka jest złożoność obliczeniowa poniższego algorytmu?

for (int i = 0; i < n; i++) { for (int j = 0; j < n; j++) { for (int k = 0; k < n; k++) { array[i][j][k] = i + j + k; } } }

Zaprezentowany wykres ilustruje wyniki przeprowadzonych testów

Który operator w JavaScript sprawdza zarówno równość wartości jak i typu danych?

Jaka będzie złożoność czasowa wyszukiwania w posortowanej tablicy przy użyciu algorytmu binarnego?