Pytanie 1

W systemie Linux do bieżącego monitorowania aktywnych procesów wykorzystuje się polecenie

Wynik: 11/40 punktów (27,5%)

Wymagane minimum: 20 punktów (50%)

W systemie Linux do bieżącego monitorowania aktywnych procesów wykorzystuje się polecenie

Wyższą efektywność aplikacji multimedialnych w systemach z rodziny Windows zapewnia technologia

Jak będzie wyglądać liczba 29A16 w systemie binarnym?

Która z kopii w trakcie archiwizacji plików pozostawia ślad archiwizacji?

Jaki adres IPv4 wykorzystuje się do testowania protokołów TCP/IP na jednym hoście?

Martwy piksel, który jest defektem w monitorach LCD, to punkt, który ciągle ma ten sam kolor

Aby Jan mógł zmienić właściciela drukarki w systemie Windows, musi mu zostać przypisane prawo do w opcjach zabezpieczeń

Ile wyniesie całkowity koszt wymiany karty sieciowej w komputerze, jeżeli cena karty to 40 zł, czas pracy serwisanta wyniesie 90 minut, a koszt każdej rozpoczętej roboczogodziny to 60 zł?

W sieci z maską 255.255.255.128 można przypisać adresy dla

Po podłączeniu działającej klawiatury do jednego z portów USB nie ma możliwości wyboru awaryjnego trybu uruchamiania systemu Windows. Mimo to po uruchomieniu systemu w standardowym trybie klawiatura funkcjonuje prawidłowo. Co to oznacza?

Jakim złączem zasilany jest wewnętrzny dysk twardy typu IDE?

Bęben światłoczuły stanowi istotny komponent w funkcjonowaniu drukarki

Jakie są wartości zakresu częstotliwości oraz maksymalnej prędkości przesyłu danych w standardzie 802.11g WiFi?

Zgodnie z wytycznymi dotyczącymi karty graficznej, jej możliwości pracy z systemem AGP 2X/4X pozwalają na

W jaki sposób powinny być skonfigurowane uprawnienia dostępu w systemie Linux, aby tylko właściciel mógł wprowadzać zmiany w wybranym katalogu?

Na ilustracji zaprezentowane jest urządzenie do

Komunikat tekstowy BIOS POST od firmy Award o treści "Display switch is set incorrectly" sugeruje

Aby zapobiegać i eliminować szkodliwe oprogramowanie, takie jak exploity, robaki oraz trojany, konieczne jest zainstalowanie oprogramowania

Jakie narzędzie pozwala na zarządzanie menadżerem rozruchu w systemach Windows od wersji Vista?

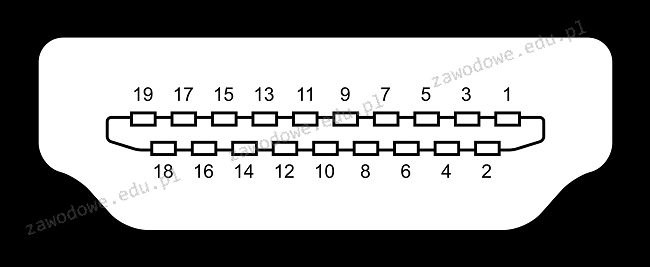

Na zdjęciu widać

Jakie są nazwy licencji, które umożliwiają korzystanie z programu w pełnym zakresie, ale ograniczają liczbę uruchomień do określonej, niewielkiej ilości od momentu instalacji?

Jakie urządzenie sieciowe reprezentuje ten symbol graficzny?

Czym jest VOIP?

Jakie są skutki działania poniższego polecenia ```netsh advfirewall firewall add rule name="Open" dir=in action=deny protocol=TCP localport=53```?

Jakie urządzenie sieciowe widnieje na ilustracji?

Zilustrowany na obrazku interfejs to

Aby wykonać ręczne ustawienie interfejsu sieciowego w systemie LINUX, należy użyć polecenia

Aby chronić systemy sieciowe przed atakami z zewnątrz, należy zastosować

Magistrala PCI-Express stosuje do przesyłania danych metodę komunikacji

Użycie polecenia net accounts w Wierszu poleceń systemu Windows, które ustawia maksymalny czas ważności hasła, wymaga zastosowania opcji

Jakim materiałem eksploatacyjnym dysponuje ploter solwentowy?

Celem złocenia styków złącz HDMI jest

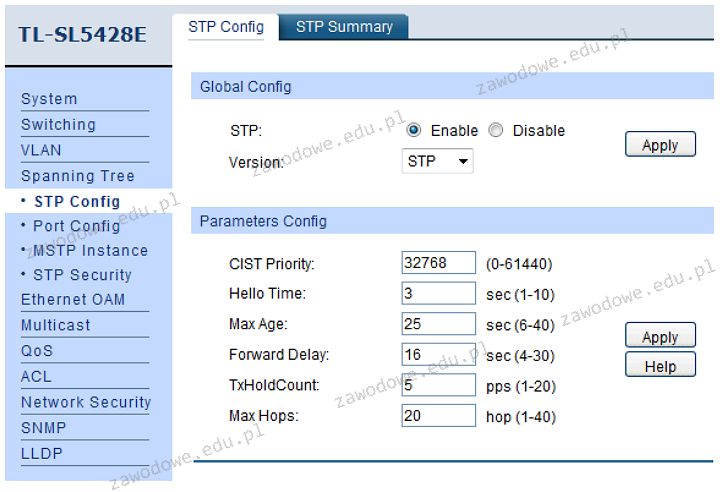

Analizując zrzut ekranu prezentujący ustawienia przełącznika, można zauważyć, że

W instalacjach kablowych z wykorzystaniem skrętki UTP kat. 6, jakie gniazda sieciowe powinny być stosowane?

Adres IP 192.168.2.0/24 został podzielony na 8 podsieci. Jaką maskę należy zastosować dla tych nowych podsieci?

Który rekord DNS powinien zostać dodany w strefie wyszukiwania do przodu, aby skojarzyć nazwę domeny DNS z adresem IP?

Jaki jest adres rozgłoszeniowy w sieci mającej adres IPv4 192.168.0.0/20?

Czym jest serwer poczty elektronicznej?

Urządzenie używane do zestawienia 6 komputerów w sieci lokalnej to:

Active Directory w systemach MS Windows Server 2000 oraz MS Windows Server 2003 to