Pytanie 1

Podczas skanowania reprodukcji obrazu z magazynu, na skanie pojawiły się regularne wzory, zwane morą. Jaką funkcję skanera należy zastosować, aby pozbyć się mory?

Wynik: 20/40 punktów (50,0%)

Wymagane minimum: 20 punktów (50%)

Podczas skanowania reprodukcji obrazu z magazynu, na skanie pojawiły się regularne wzory, zwane morą. Jaką funkcję skanera należy zastosować, aby pozbyć się mory?

Funkcja systemu operacyjnego, która umożliwia jednoczesne uruchamianie wielu aplikacji w trybie podziału czasu, z tym że realizacja tego podziału odbywa się przez same aplikacje, nosi nazwę

W systemie Windows harmonogram zadań umożliwia przydzielenie

Który z protokołów umożliwia bezpieczne połączenie klienta z zachowaniem anonimowości z witryną internetową banku?

Do konserwacji elementów optycznych w komputerach zaleca się zastosowanie

Jakie napięcie zasilające mogą mieć urządzenia wykorzystujące port USB 2.0?

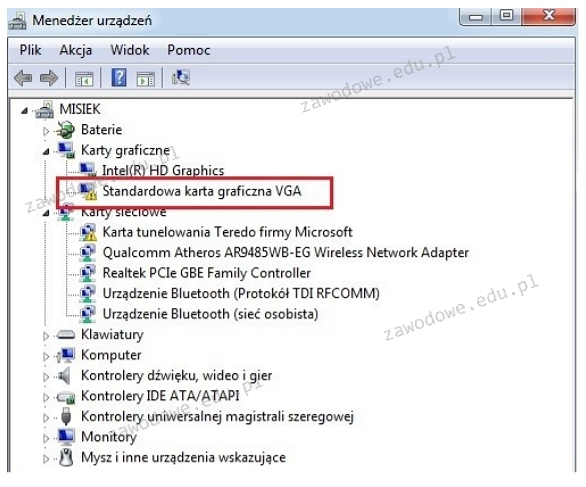

Na ilustracji ukazany jest komunikat systemowy. Jakie kroki powinien podjąć użytkownik, aby naprawić błąd?

Symbol przedstawiony na ilustracji oznacza rodzaj złącza

Jak w systemie Windows Professional można ustalić czas działania drukarki oraz jej uprawnienia do drukowania?

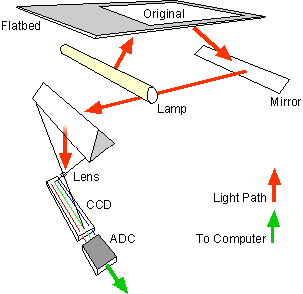

Przedstawiony schemat przedstawia zasadę działania

Analiza uszkodzonych elementów komputera poprzez ocenę stanu wyjściowego układu cyfrowego pozwala na

Wykonanie polecenia net use z:\\192.168.20.2\data /delete, spowoduje

Industry Standard Architecture to standard magistrali, który określa, że szerokość szyny danych wynosi:

Jaką maksymalną liczbę kanałów z dostępnego pasma kanałów standardu 802.11b można stosować w Polsce?

Co otrzymujemy po zsumowaniu liczb 33(8) oraz 71(8)?

Ile sieci obejmują komputery z adresami IP i maskami sieci podanymi w tabeli?

| Adres IPv4 | Maska |

|---|---|

| 10.120.16.10 | 255.255.0.0 |

| 10.120.18.16 | 255.255.0.0 |

| 10.110.16.18 | 255.255.255.0 |

| 10.110.16.14 | 255.255.255.0 |

| 10.130.16.12 | 255.255.255.0 |

Wskaż poprawną kolejność czynności prowadzących do zamontowania procesora w gnieździe LGA na nowej płycie głównej, odłączonej od źródła zasilania.

| Nr czynności | Działanie |

|---|---|

| 1 | Odgięcie dźwigni i otwarcie klapki |

| 2 | Montaż układu chłodzącego |

| 3 | Zamknięcie klapki i dociśnięcie dźwigni |

| 4 | Podłączenie układu chłodzącego do zasilania |

| 5 | Lokalizacja gniazda procesora |

| 6 | Nałożenie pasty termoprzewodzącej |

| 7 | Włożenie procesora do gniazda |

Jak najlepiej chronić zebrane dane przed dostępem w przypadku kradzieży komputera?

Protokół pakietów użytkownika, który zapewnia dostarczanie datagramów w trybie bezpołączeniowym, to

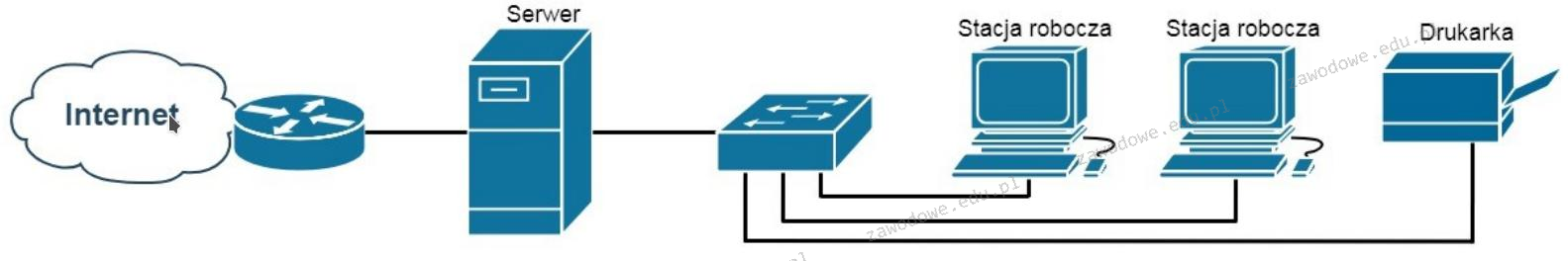

Która z usług na serwerze Windows umożliwi użytkownikom końcowym sieci zaprezentowanej na ilustracji dostęp do Internetu?

W trakcie użytkowania przewodowej myszy optycznej wskaźnik nie reaguje na ruch urządzenia po podkładce, a kursor zmienia swoje położenie dopiero po właściwym ustawieniu myszy. Te symptomy sugerują uszkodzenie

Zgodnie z normą 802.3u w sieciach FastEthernet 100Base-FX stosuje się

Aby zrealizować sieć komputerową w pomieszczeniu zastosowano 25 metrów skrętki UTP, 5 gniazd RJ45 oraz odpowiednią ilość wtyków RJ45 niezbędnych do stworzenia 5 kabli połączeniowych typu patchcord. Jaki jest całkowity koszt użytych materiałów do budowy sieci? Ceny jednostkowe stosowanych materiałów można znaleźć w tabeli.

| Materiał | Cena jednostkowa | Koszt |

|---|---|---|

| Skrętka UTP | 1,00 zł/m | 25 zł |

| Gniazdo RJ45 | 5,00 zł/szt. | 25 zł |

| Wtyk RJ45 | 3,00 zł/szt. | 30 zł |

Wtyczka zasilająca SATA ma uszkodzony żółty przewód. Jakie to niesie za sobą konsekwencje dla napięcia na złączu?

W trakcie działania komputera doszło do samoczynnego twardego resetu. Przyczyną tego resetu może być najprawdopodobniej

Jakie urządzenie umożliwia połączenie sieci lokalnej z siecią rozległą?

Jakie polecenie powinien zastosować użytkownik systemu Linux, aby wydobyć zawartość archiwum o nazwie dane.tar?

W jakich jednostkach opisuje się przesłuch zbliżny NEXT?

Który standard z rodziny IEEE 802 odnosi się do sieci bezprzewodowych, zwanych Wireless LAN?

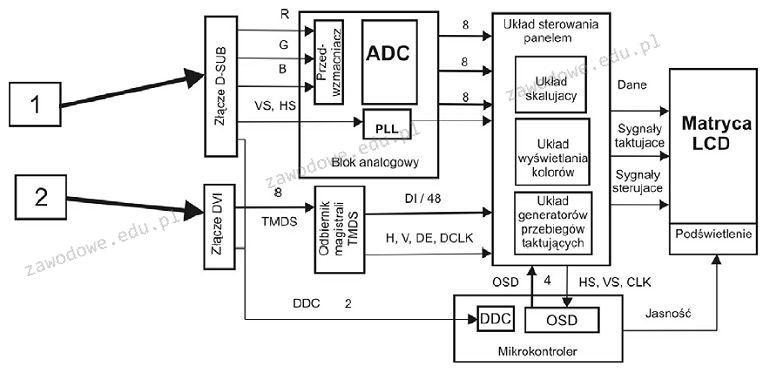

Które z połączeń zaznaczonych strzałkami na diagramie monitora stanowi wejście cyfrowe?

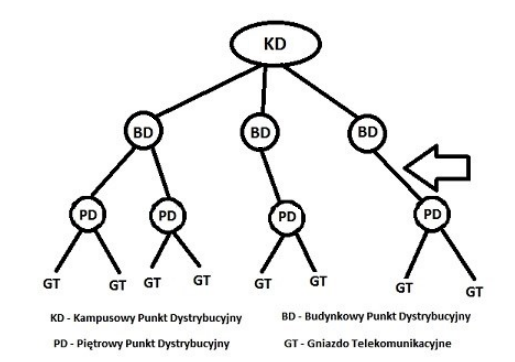

Strzałka na diagramie ilustrującym schemat systemu sieciowego według normy PN-EN 50173 wskazuje na rodzaj okablowania

Sprzęt sieciowy umożliwiający połączenie pięciu komputerów w tej samej sieci, minimalizując ryzyko kolizji pakietów, to

Po wykonaniu instalacji z domyślnymi parametrami system Windows XP NIE OBSŁUGUJE formatu systemu plików

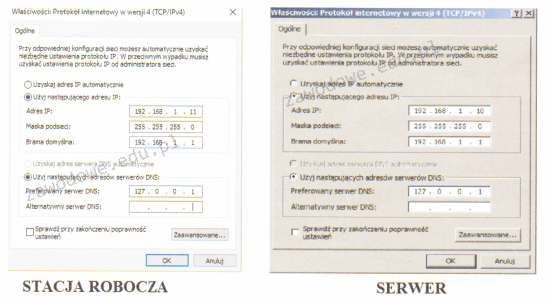

Na rysunku widać ustawienia protokołu TCP/IP serwera oraz komputera roboczego. Na serwerze działa rola serwera DNS. Wykonanie polecenia ping www.cke.edu.pl na serwerze zwraca wynik pozytywny, natomiast na stacji roboczej wynik jest negatywny. Co należy zmienić, aby usługa DNS na stacji pracowała poprawnie?

Który protokół odpowiada za bezpieczne przesyłanie danych w sieciach komputerowych?

Który standard w połączeniu z odpowiednią kategorią kabla skrętki jest skonfigurowany w taki sposób, aby umożliwiać maksymalny transfer danych?

Zjawisko przenikania, które ma miejsce w sieciach komputerowych, polega na

Jaką czynność konserwacyjną należy wykonywać przy użytkowaniu skanera płaskiego?

Zainstalowanie w komputerze wskazanej karty pozwoli na

Do sprawdzenia, czy zainstalowana karta graficzna komputera przegrzewa się, użytkownik może wykorzystać program