Pytanie 1

Drukarka fotograficzna ma bardzo brudną obudowę oraz wyświetlacz. Aby usunąć zabrudzenia bez ich uszkodzenia, należy użyć

Wynik: 30/40 punktów (75,0%)

Wymagane minimum: 20 punktów (50%)

Drukarka fotograficzna ma bardzo brudną obudowę oraz wyświetlacz. Aby usunąć zabrudzenia bez ich uszkodzenia, należy użyć

Które z poniższych stwierdzeń na temat protokołu DHCP jest poprawne?

Która usługa opracowana przez Microsoft, pozwala na konwersję nazw komputerów na adresy URL?

Jakie narzędzie w systemie Windows służy do wykonania poleceń, wykorzystując logikę obiektową oraz cmdlety?

Jaką usługę należy zainstalować na systemie Linux, aby umożliwić bezpieczny zdalny dostęp?

Przy zgrywaniu filmu kamera cyfrowa przesyła na dysk 220 MB na minutę. Wybierz z diagramu interfejs o najniższej prędkości transferu, który umożliwia taką transmisję

Aby zarządzać aplikacjami i usługami uruchamianymi podczas startu systemu operacyjnego w Windows 7, należy skorzystać z programu

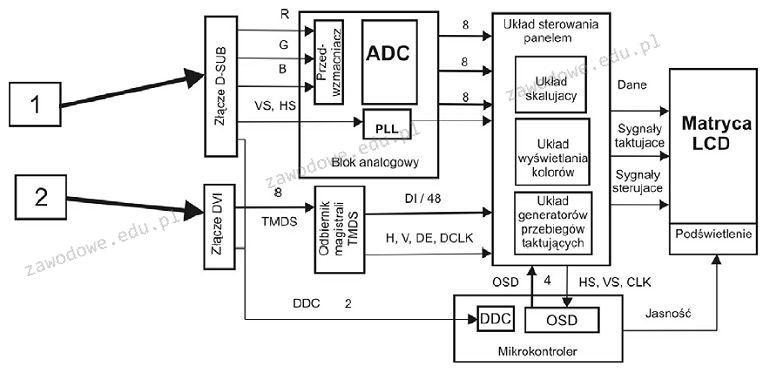

Które z połączeń zaznaczonych strzałkami na diagramie monitora stanowi wejście cyfrowe?

Kopie listy kontaktów telefonu można odzyskać z pliku o rozszerzeniu

Podaj nazwę funkcji przełącznika, która pozwala na przypisanie wyższego priorytetu dla transmisji VoIP?

Ustawa z dnia 14 grudnia 2012 roku dotycząca odpadów zobowiązuje

Wydanie w systemie Windows komendy ```ATTRIB -S +H TEST.TXT``` spowoduje

Podczas pracy z bazami danych, jakiego rodzaju operację wykonuje polecenie "SELECT"?

Jakie rozszerzenia mają pliki instalacyjne systemu operacyjnego Linux?

W systemie Linux narzędzie iptables wykorzystuje się do

Wtyczka zasilająca SATA ma uszkodzony żółty przewód. Jakie to niesie za sobą konsekwencje dla napięcia na złączu?

Na podstawie filmu wskaż z ilu modułów składa się zainstalowana w komputerze pamięć RAM oraz jaką ma pojemność.

Aktualizacja systemów operacyjnych to proces, którego głównym zadaniem jest

Główną metodą ochrony sieci komputerowej przed zagrożeniem z zewnątrz jest zastosowanie

Ustawienia wszystkich kont użytkowników na komputerze znajdują się w gałęzi rejestru oznaczonej akronimem

Który z poniższych programów nie jest wykorzystywany do zdalnego administrowania komputerami w sieci?

Pojemność pamięci 100 GiB odpowiada zapisowi

W systemie Windows, który obsługuje przydziały dyskowe, użytkownik o nazwie Gość

W systemie Linux narzędzie do śledzenia zużycia CPU, pamięci, procesów oraz obciążenia systemu z poziomu terminala to

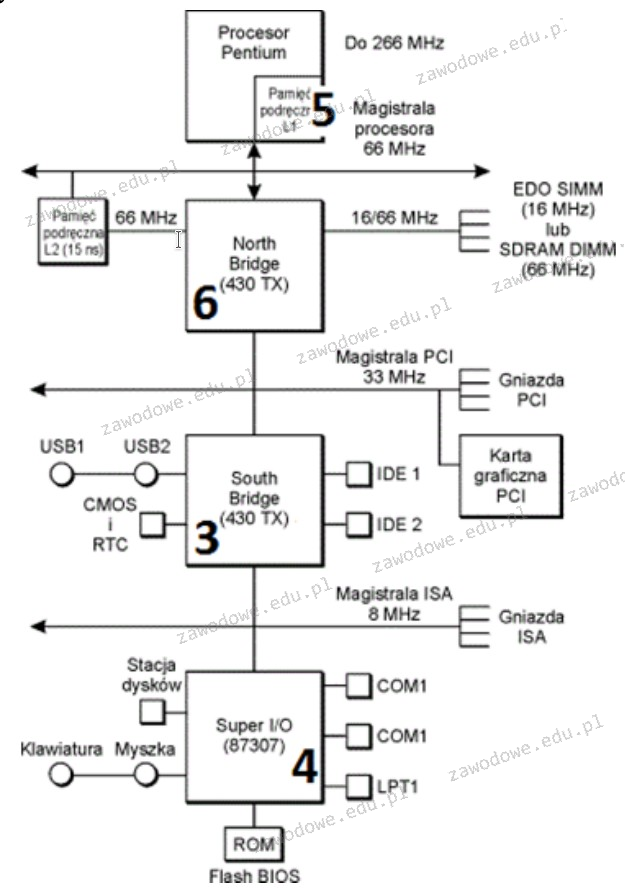

Część płyty głównej, która odpowiada za transmisję danych pomiędzy mikroprocesorem a pamięcią operacyjną RAM oraz magistralą karty graficznej, jest oznaczona na rysunku numerem

Jak nazywa się pamięć podręczną procesora?

Diody LED RGB pełnią funkcję źródła światła w skanerach

Aby procesor działał poprawnie, konieczne jest podłączenie złącza zasilania 4-stykowego lub 8-stykowego o napięciu

Usterka przedstawiona na ilustracji, widoczna na monitorze komputera, nie może być spowodowana przez

W dokumentacji systemu operacyjnego Windows XP opisano pliki o rozszerzeniu .dll. Czym jest ten plik?

W trakcie instalacji oraz konfiguracji serwera DHCP w systemach z rodziny Windows Server, można wprowadzić zastrzeżenia dla adresów, które będą definiować

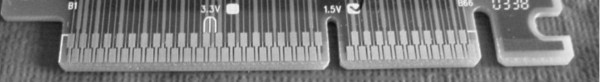

Na ilustracji przedstawiono fragment karty graficznej ze złączem

Interfejs, którego magistrala kończy się elementem przedstawionym na ilustracji, jest typowy dla

Jaki instrument służy do określania długości oraz tłumienności kabli miedzianych?

Jakie urządzenie jest przedstawione na rysunku?

Zgodnie ze specyfikacją JEDEC typowe napięcie zasilania modułów niskonapięciowych pamięci RAM DDR3L wynosi

Jaką wartość przepustowości definiuje standard 1000Base-T?

W adresacji IPv6 standardowy podział długości dla adresu sieci oraz identyfikatora hosta wynosi odpowiednio

Protokół SNMP (Simple Network Management Protocol) służy do

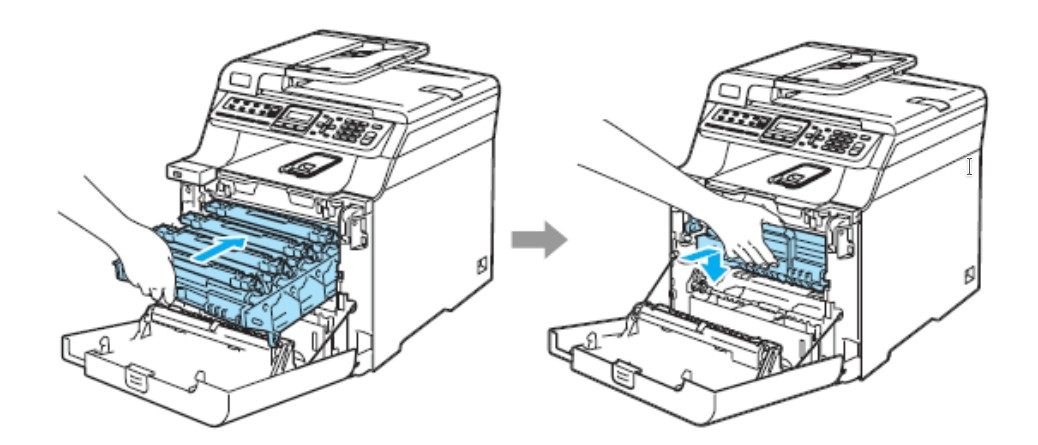

Czynność przedstawiona na ilustracjach dotyczy mocowania