Pytanie 1

Jakie zadanie wykonuje debugger?

Wynik: 24/40 punktów (60,0%)

Wymagane minimum: 20 punktów (50%)

Jakie zadanie wykonuje debugger?

Czym jest 'refaktoryzacja' w kontekście inżynierii oprogramowania?

Jakie jest podstawowe użycie metod wirtualnych?

Jakie ma znaczenie operator "==" w języku C++?

Co to jest dependency injection w programowaniu?

Jakie są kluczowe etapy resuscytacji krążeniowo-oddechowej?

Która z poniższych metod nie należy do cyklu życia komponentu w React.js?

Co oznacza termin 'hoisting' w JavaScript?

Które z wymienionych stwierdzeń najtrafniej charakteryzuje klasę bazową?

Co to jest Docker?

W jakiej okoliczności należy umieścić poszkodowanego w pozycji bezpiecznej?

Jakie z wymienionych narzędzi jest szeroko stosowane do debugowania aplikacji internetowych?

Jakie są główne różnice między środowiskiem RAD (Rapid Application Development) a klasycznymi IDE w odniesieniu do aplikacji mobilnych?

Liczba A4 w zapisie heksadecymalnym ma odpowiadający jej zapis binarny

Który z wymienionych algorytmów jest algorytmem opartym na iteracji?

Jakie działania mogą przyczynić się do ochrony swojego cyfrowego wizerunku w sieci?

Która z wymienionych topologii sieci wykazuje cechę, że wszystkie urządzenia są połączone jednym kablem?

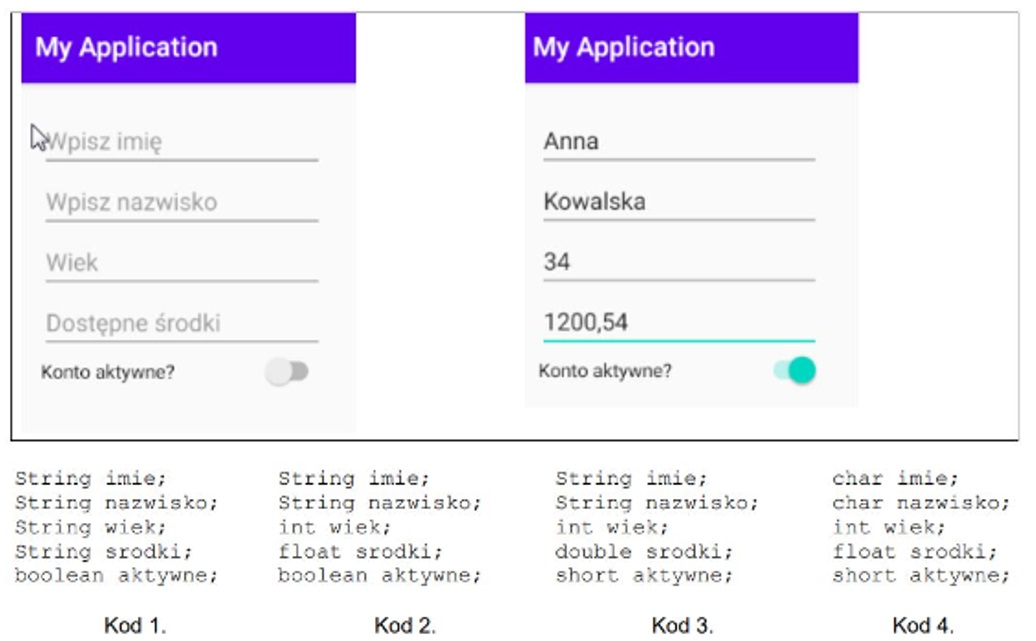

Na zaprezentowanych ilustracjach znajduje się okno aplikacji w wersji początkowej oraz po wprowadzeniu danych. Przyjmując, że pole "Dostępne środki" służy do wprowadzania wartości typu rzeczywistego, wskaż elementy struktury, które najlepiej odpowiadają tym danym?

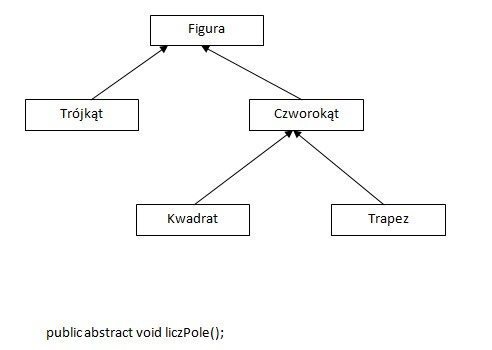

Przyjmując, że opisana hierarchia klas właściwie odzwierciedla figury geometryczne i każda figura ma zdefiniowaną metodę do obliczania pola, to w której klasie można znaleźć deklarację metody liczPole()?

W sekcji, która odpowiada za obsługę wyjątku wygenerowanego przez aplikację, należy to zdefiniować

W języku Python, jak nazywa się funkcja, która jest wykonywana automatycznie, gdy obiekt jest niszczony?

Kod w bibliotece React.js oraz w frameworku Angular, który został zaprezentowany, ma na celu wyświetlenie

| Fragment kodu React.js: | |

state = { zm1: 0 }; hanleEv = () => { this.setState({zm1: this.state.zm1 + 1}); } render() { return (<div> <span>{this.state.zm1}</span> <button onClick={this.handleEv}>BTN_1</button> </div>); } | |

| Fragment kodu Angular: | |

@Component({ selector: 'sel1', template: `<span>{{ zm1 }}</span> <button (click)="onBtnCilcked()">BTN_1</button>` }) export class Licznik1Component { zm1 = 0; onBtnCilcked() { this.zm1++; } } |

Co oznacza termin 'immutability' w programowaniu funkcyjnym?

Co zostanie wypisane w konsoli po wykonaniu poniższego kodu?

let i = 0; while (i < 5) { i++; if (i === 3) continue; console.log(i); }

Wskaż typy numeryczne o stałej precyzji

Wskaż algorytm sortowania, który nie jest stabilny?

Jakie zagrożenie związane z użytkowaniem cyberprzestrzeni ma wpływ na zdrowie fizyczne?

Który z poniższych jest popularnym systemem zarządzania bazami danych NoSQL?

Który protokół jest używany do bezpiecznej komunikacji przez Internet?

Który z wymienionych terminów dotyczy klasy, która stanowi podstawę dla innych klas, lecz nie może być tworzona w instancji?

Co zostanie wyświetlone w konsoli po wykonaniu poniższego kodu?

console.log(0.1 + 0.2 === 0.3); console.log(0.1 + 0.2);

Co to jest JWT (JSON Web Token)?

Który z wymienionych aktów prawnych odnosi się do ochrony danych osobowych w krajach Unii Europejskiej?

Co to jest wskaźnik w języku C?

Który język programowania jest używany do stylizacji stron internetowych?

Zestaw operatorów przedstawiony poniżej należy do kategorii operatorów:

* / ++ -- %Zademonstrowana pętla wykorzystuje obiekt random do:

var random = new Random(); String pulaZnakow = "abcdefghijklmnopqrstuwxyzABCDEFGHIJKLMNOPQRSTUWXYZ"; int dlPuli = pulaZnakow.Length - 1; char znak; string wynik = ""; for (int i = 0; i < 8; i++) { znak = pulaZnakow[random.Next(0, dlPuli)]; wynik += znak; }

Złośliwe oprogramowanie stworzone w celu przyznania hakerom uprawnień administracyjnych do komputera ofiary bez jej świadomości, to

Co zostanie wyświetlone w konsoli po wykonaniu poniższego kodu?

console.log(typeof null); console.log(typeof undefined); console.log(typeof []); console.log(typeof NaN);

Która z poniższych struktur danych jest najbardziej odpowiednia do przechowywania unikalnych elementów?