Pytanie 1

Funkcja znana jako: "Pulpit zdalny" standardowo operuje na porcie

Wynik: 25/40 punktów (62,5%)

Wymagane minimum: 20 punktów (50%)

Funkcja znana jako: "Pulpit zdalny" standardowo operuje na porcie

Na komputerze klienckim z systemem Windows XP plik "hosts" to plik tekstowy, który wykorzystywany jest do przypisywania

Podłączona mysz bezprzewodowa sprawia, że kursor na ekranie nie porusza się płynnie i „skacze”. Co może być przyczyną tego problemu?

Obudowa oraz wyświetlacz drukarki fotograficznej są bardzo brudne. Jakie środki należy zastosować, aby je wyczyścić?

Określenie najbardziej efektywnej trasy dla połączenia w sieci to

Zamiana taśmy barwiącej jest związana z eksploatacją drukarki

Programem służącym do archiwizacji danych w systemie Linux jest

Interfejs graficzny systemu Windows, który wyróżnia się przezroczystością przypominającą szkło oraz delikatnymi animacjami okien, nazywa się

Topologia fizyczna sieci komputerowej przedstawiona na ilustracji to topologia

Który typ drukarki stosuje metodę przenoszenia stałego pigmentu z taśmy na papier odporny na wysoką temperaturę?

W specyfikacji technicznej płyty głównej znajduje się zapis Supports up to Athlon XP 3000+ processor. Co to oznacza w kontekście obsługi procesorów przez tę płytę główną?

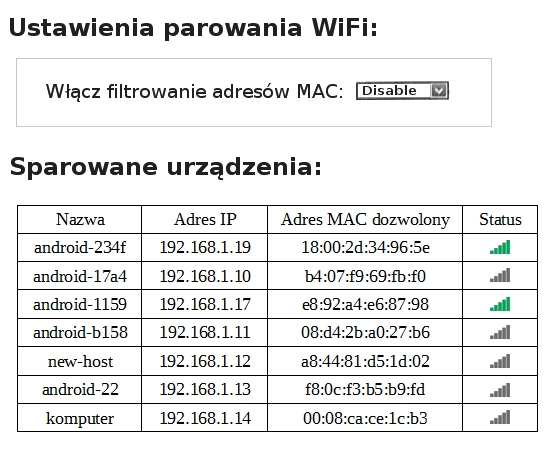

Na rysunku przedstawiono konfigurację urządzenia WiFi. Wskaż, które z poniższych stwierdzeń dotyczących tej konfiguracji jest poprawne?

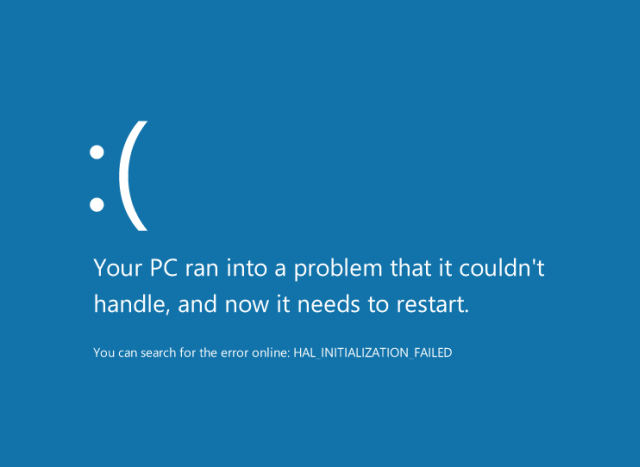

Zamieszczony komunikat tekstowy wyświetlony na ekranie komputera z zainstalowanym systemem Windows wskazuje na

Termin "10 W" w dokumentacji technicznej dotyczącej głośnika komputerowego wskazuje na jego

Narzędzie pokazane na ilustracji służy do

Firma Dyn, której serwery DNS zostały zaatakowane, przyznała, że część tego ataku … miała miejsce z użyciem różnych urządzeń podłączonych do sieci. Ekosystem kamer, czujników i kontrolerów określany ogólnie jako 'Internet rzeczy' został wykorzystany przez cyberprzestępców jako botnet − sieć maszyn-zombie. Jakiego rodzaju atak jest opisany w tym cytacie?

Podaj adres rozgłoszeniowy sieci, do której przynależy host o adresie 88.89.90.91/6?

W systemach Windows profil użytkownika tymczasowego jest

Ile warstw zawiera model ISO/OSI?

Do pokazanej na ilustracji płyty głównej nie da się podłączyć urządzenia korzystającego z interfejsu

W celu poprawy efektywności procesora Intel można wykorzystać procesor oznaczony literą

Papier termotransferowy to materiał eksploatacyjny stosowany w drukarkach

W systemie Windows 7 program Cipher.exe w trybie poleceń jest używany do

Jakość skanowania można poprawić poprzez zmianę

Jakie oprogramowanie należy zainstalować, aby serwer Windows mógł obsługiwać usługi katalogowe?

Jaką liczbę bitów posiada adres logiczny IPv6?

Aby zobaczyć datę w systemie Linux, można skorzystać z komendy

W topologii elementem centralnym jest switch

Na ilustracji widać panel ustawień bezprzewodowego punktu dostępu, który pozwala na

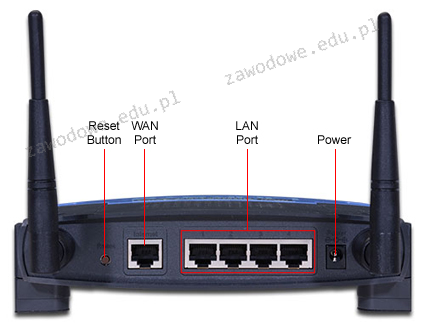

Na ilustracji przedstawiono tylną stronę

Wtyczka zaprezentowana na fotografie stanowi element obwodu elektrycznego zasilającego

Brak odpowiedzi na to pytanie.

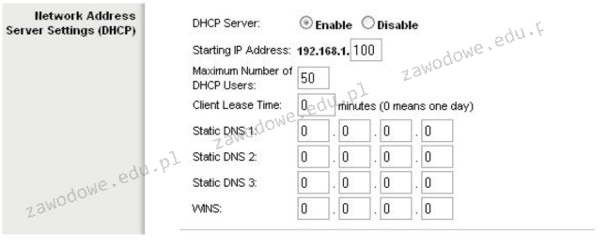

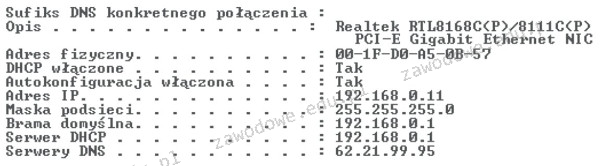

Na skutek użycia polecenia ipconfig uzyskano konfigurację przedstawioną na ilustracji. Jaki jest adres IP stacji roboczej, która została poddana testom?

Brak odpowiedzi na to pytanie.

W którym miejscu w edytorze tekstu należy wprowadzić tekst lub ciąg znaków, który ma być widoczny na wszystkich stronach dokumentu?

Brak odpowiedzi na to pytanie.

Jaki rodzaj portu może być wykorzystany do podłączenia zewnętrznego dysku do laptopa?

Brak odpowiedzi na to pytanie.

Jaką drukarkę powinna nabyć firma, która potrzebuje urządzenia do tworzenia trwałych kodów kreskowych oraz etykiet na folii i tworzywach sztucznych?

Brak odpowiedzi na to pytanie.

Rodzaj systemu plików, który w systemie Windows pozwala na kompresję danych oraz przydzielanie uprawnień do plików i folderów, to

Brak odpowiedzi na to pytanie.

Urządzeniem stworzonym do generowania etykiet oraz kodów kreskowych, które działa dzięki roztopieniu pokrywy specjalnej taśmy, co powoduje, że barwnik z taśmy przylega do materiału, na którym odbywa się drukowanie jest drukarka

Brak odpowiedzi na to pytanie.

W jednostce ALU w akumulatorze zapisano liczbę dziesiętną 500. Jaką ona ma binarną postać?

Brak odpowiedzi na to pytanie.

Niskopoziomowe formatowanie dysku IDE HDD polega na

Z jakiego typu pamięci korzysta dysk SSD?

Brak odpowiedzi na to pytanie.