Pytanie 1

W językach C++ bądź C# termin virtual można wykorzystywać w kontekście

Wynik: 30/40 punktów (75,0%)

Wymagane minimum: 20 punktów (50%)

W językach C++ bądź C# termin virtual można wykorzystywać w kontekście

Które z wymienionych stwierdzeń najcelniej opisuje proces uruchamiania aplikacji?

Które z wymienionych stwierdzeń najtrafniej charakteryzuje klasę dziedziczącą?

Który z wymienionych poniżej typów danych stanowi przykład typu stałoprzecinkowego?

Co zostanie wyświetlone w konsoli po wykonaniu poniższego kodu?

console.log(typeof null); console.log(typeof undefined); console.log(typeof []); console.log(typeof NaN);

Co to jest GraphQL?

W przedsiębiorstwie IT obowiązują określone zasady dotyczące zarządzania projektami, co wskazuje, że firma wykorzystuje model zarządzania

|

Jaką rolę pełni debugger w trakcie programowania?

Co to jest lazy loading w kontekście aplikacji webowych?

Jakie są różnice między testami funkcjonalnymi a niefunkcjonalnymi?

Jaka jest składnia komentarza jednoliniowego w języku Python?

Z analizy złożoności obliczeniowej algorytmów sortowania dla dużych zbiorów danych (powyżej 100 elementów) wynika, że najefektywniejszą metodą jest algorytm sortowania:

| sortowanie bąbelkowe | O(n²) |

| sortowanie przez wstawianie | O(n²) |

| sortowanie przez scalanie | O(n log n) |

| sortowanie przez zliczanie | O(n) |

| sortowanie kubełkowe | O(n²) |

Jaki typ pamięci RAM powinno się wybrać do efektywnego komputera do gier?

Kolor Pale Green w modelu RGB przedstawia się jako RGB(152, 251, 152). Jaki jest szesnastkowy kod tego koloru?

Który z poniższych opisów najlepiej charakteryzuje Node.js?

W zestawieniu zaprezentowano doświadczenie zawodowe pracowników firmy IT. Do stworzenia aplikacji front-end powinien/powinna zostać wyznaczony/a

| Pracownik | Znajomość technologii lub programów |

|---|---|

| Anna | Inkscape, Corel Draw |

| Krzysztof | Angular |

| Patryk | HTML, CSS |

| Ewa | Django, .NET |

Która z wymienionych reguł należy do netykiety?

Który z poniższych przykładów ilustruje deklarację złożonego typu w języku C++?

Jaką rolę odgrywa pamięć operacyjna (RAM) w komputerowym systemie?

Jakie kwestie związane z percepcją są uwzględnione w rekomendacjach standardu WCAG 2.0?

Jaki modyfikator dostępu umożliwia dostęp do pól klasy tylko za pomocą jej metod?

Jaką cechę powinien posiadać dobry negocjator?

Który z poniższych języków programowania jest statycznie typowany?

Która z wymienionych zasad jest istotna dla bezpiecznego użytkowania portali społecznościowych?

Który z poniższych przypadków stanowi test niefunkcjonalny?

Które z wymienionych stanowi przykład zagrożenia fizycznego w miejscu pracy?

Co oznacza termin 'polimorfizm' w programowaniu obiektowym?

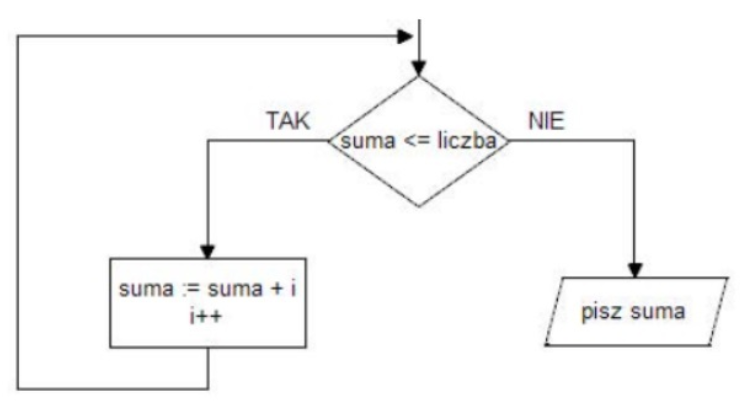

Wskaż fragment kodu, który stanowi realizację przedstawionego algorytmu w języku C++.

Kod 1do { suma = suma + i; } while (suma <= liczba); cout << suma; | Kod 2if (suma <= liczba) { suma = suma + i; i++; } else cout << suma; |

Kod 3for (i = suma; i <= liczba; i++) suma = suma + i; else cout << suma; | Kod 4while (suma <= liczba) { suma = suma + i; i++; } cout << suma; |

Jaka będzie wartość zmiennej x po wykonaniu poniższego kodu?

let x = 0; for (let i = 0; i < 10; i++) { if (i % 2 === 0) continue; x += i; }

Zajmując się pracą w zespole oraz dbając o jego efektywne funkcjonowanie, nie powinniśmy

Co to jest BEM w kontekście CSS?

Która z poniższych technologii służy do tworzenia aplikacji mobilnych za pomocą języków webowych?

Pierwszym krokiem w procesie tworzenia aplikacji jest

Jaką rolę odgrywa program Jira?

Która z poniższych deklaracji w języku C++ poprawnie opisuje tablicę dwuwymiarową?

Który element HTML5 służy do osadzania wideo na stronie?

Co to jest lazy loading?

Błędy w interpretacji kodu stworzonego za pomocą React.js lub Angular można wykryć dzięki

Który z wymienionych typów kolekcji pozwala na dostęp do ostatnio dodanego elementu w pierwszej kolejności?

Jakie narzędzie wspiera tworzenie aplikacji desktopowych?