Pytanie 1

Jakie protokoły przesyłają cykliczne kopie tablic routingu do sąsiadującego rutera i NIE ZAWIERAJĄ pełnych informacji o dalekich ruterach?

Wynik: 34/40 punktów (85,0%)

Wymagane minimum: 20 punktów (50%)

Jakie protokoły przesyłają cykliczne kopie tablic routingu do sąsiadującego rutera i NIE ZAWIERAJĄ pełnych informacji o dalekich ruterach?

Komputer zarejestrowany w domenie Active Directory nie ma możliwości połączenia się z kontrolerem domeny, na którym znajduje się profil użytkownika. Jaki rodzaj profilu użytkownika zostanie utworzony na tym urządzeniu?

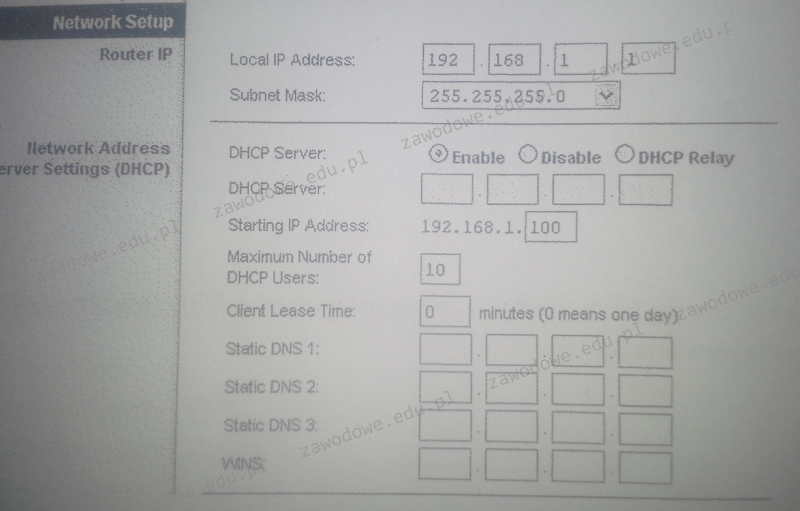

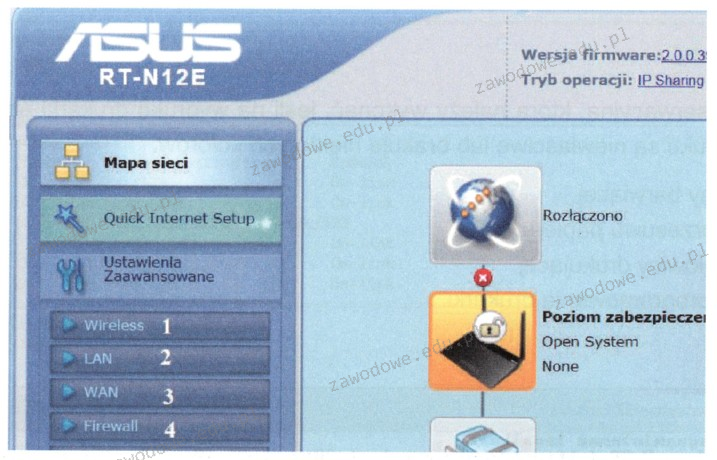

Na przedstawionym zrzucie panelu ustawień rutera można zauważyć, że serwer DHCP

Na zdjęciu widnieje

Wskaż błędny sposób podziału dysku MBR na partycje

Jakie polecenie w systemie Linux służy do przypisania adresu IP oraz maski podsieci dla interfejsu eth0?

Płyta główna z gniazdem G2 będzie kompatybilna z procesorem

Który typ rekordu w bazie DNS (Domain Name System) umożliwia ustalenie aliasu dla rekordu A?

Serwis serwerowy, który pozwala na udostępnianie usług drukowania w systemie Linux oraz plików dla stacji roboczych Windows, to

Jakie miejsce nie powinno być wykorzystywane do przechowywania kopii zapasowych danych z dysku twardego komputera?

Podczas uruchamiania (krótko po zakończeniu testu POST) komputer się zawiesza. Jakie mogą być możliwe przyczyny tej awarii?

W systemie Linux plik messages zawiera

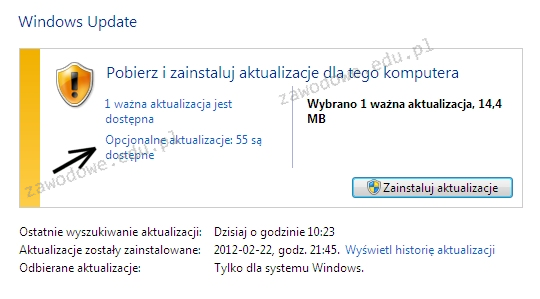

Jeżeli użytkownik zaznaczy opcję wskazaną za pomocą strzałki, będzie miał możliwość instalacji aktualizacji

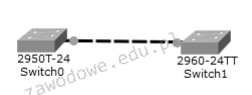

Symbol okablowania przedstawiony na diagramie odnosi się do kabla

int a;

Podaną zmienną wyświetl na 2 sposoby.

Jakie materiały eksploatacyjne wykorzystuje się w rzutniku multimedialnym?

Jaką wartość liczbową reprezentuje zapis binarny 01010101?

Komputer zainstalowany w domenie Active Directory nie jest w stanie nawiązać połączenia z kontrolerem domeny, na którym znajduje się profil użytkownika. Jaki rodzaj profilu użytkownika zostanie stworzony na tym urządzeniu?

Komputer K1 jest połączony z interfejsem G0 rutera, a komputer K2 z interfejsem G1 tego samego urządzenia. Na podstawie adresacji przedstawionej w tabeli określ właściwy adres bramy dla komputera K2.

Aby połączyć dwa przełączniki oddalone o 200 m i zapewnić minimalną przepustowość 200 Mbit/s, powinno się użyć

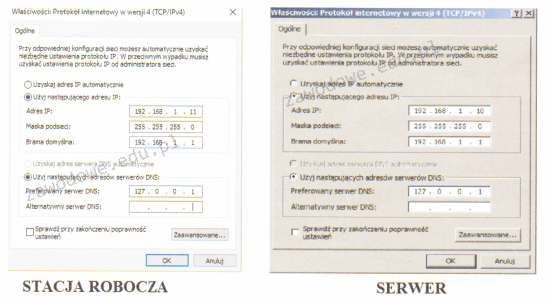

Na rysunku widać ustawienia protokołu TCP/IP serwera oraz komputera roboczego. Na serwerze działa rola serwera DNS. Wykonanie polecenia ping www.cke.edu.pl na serwerze zwraca wynik pozytywny, natomiast na stacji roboczej wynik jest negatywny. Co należy zmienić, aby usługa DNS na stacji pracowała poprawnie?

Jakie polecenie w systemie Linux prawidłowo ustawia kartę sieciową, przypisując adres IP oraz maskę sieci dla interfejsu eth1?

Aby skonfigurować ruter i wprowadzić parametry połączenia od dostawcy internetowego, którą sekcję oznaczoną numerem należy wybrać?

Która z usług odnosi się do centralnego zarządzania tożsamościami, uprawnieniami oraz obiektami w sieci?

Protokół ARP (Address Resolution Protocol) pozwala na przypisanie logicznych adresów warstwy sieciowej do rzeczywistych adresów warstwy

Podczas wymiany uszkodzonej karty graficznej, która współpracowała z monitorem posiadającym jedynie wejście analogowe, jaką kartę należy wybrać?

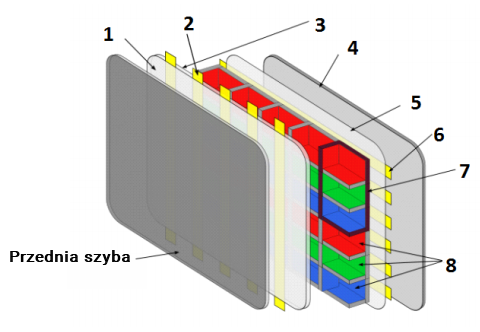

Na diagramie przedstawiającym zasadę funkcjonowania monitora plazmowego, oznaczenie numer 6 dotyczy

W systemie Linux plik posiada uprawnienia ustawione na 765. Grupa przypisana do tego pliku ma możliwość

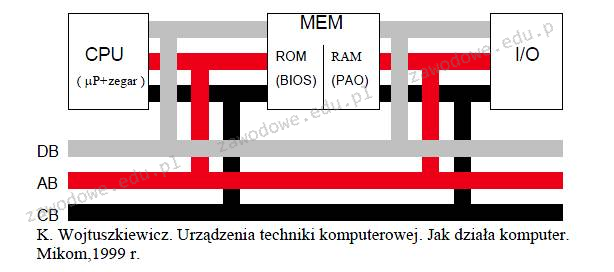

Który z komponentów komputera, gdy zasilanie jest wyłączone, zachowuje program inicjujący uruchamianie systemu operacyjnego?

W adresacji IPv6 standardowy podział długości dla adresu sieci oraz identyfikatora hosta wynosi odpowiednio

W systemie Linux komenda ifconfig odnosi się do

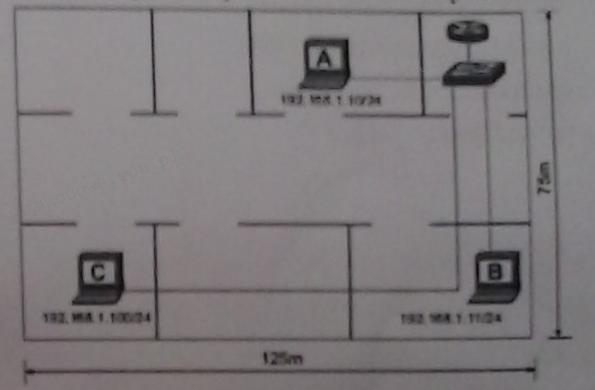

Na ilustracji przedstawiono sieć lokalną zbudowaną na kablach kat. 6. Stacja robocza "C" nie ma możliwości komunikacji z siecią. Jaki problem w warstwie fizycznej może powodować brak połączenia?

Aby użytkownik laptopa z systemem Windows 7 lub nowszym mógł korzystać z drukarki przez sieć WiFi, musi zainstalować drukarkę na porcie

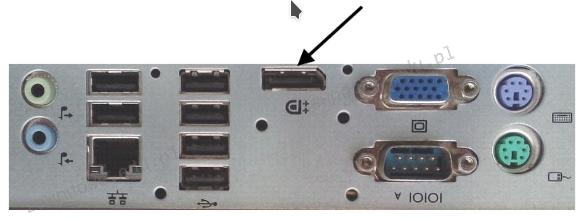

Na ilustracji ukazany jest tylny panel stacji roboczej. Strzałką wskazano port

Który adres IPv4 identyfikuje urządzenie działające w sieci z adresem 14.36.64.0/20?

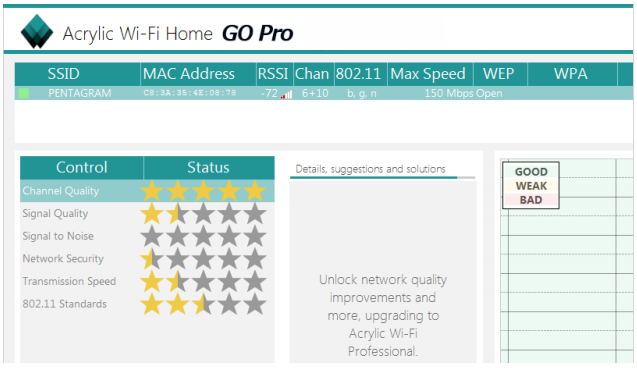

W programie Acrylic Wi-Fi Home przeprowadzono test, którego rezultaty ukazano na zrzucie ekranu. Na ich podstawie można stwierdzić, że sieć bezprzewodowa dostępna w danym momencie

Jakiego materiału używa się w drukarkach tekstylnych?

Który z podanych adresów należy do kategorii publicznych?

Jakie oznaczenie na schematach sieci LAN przypisuje się punktom rozdzielczym dystrybucyjnym znajdującym się na różnych kondygnacjach budynku według normy PN-EN 50173?

Numer 22 umieszczony w adresie http://www.adres_serwera.pl:22 wskazuje na