Pytanie 1

Norma TIA/EIA-568-B.2 definiuje parametry specyfikacji transmisyjnej

Wynik: 31/40 punktów (77,5%)

Wymagane minimum: 20 punktów (50%)

Norma TIA/EIA-568-B.2 definiuje parametry specyfikacji transmisyjnej

Za co odpowiada protokół DNS?

Który z wymienionych interfejsów stanowi port równoległy?

Po podłączeniu działającej klawiatury do jednego z portów USB nie ma możliwości wyboru awaryjnego trybu uruchamiania systemu Windows. Mimo to po uruchomieniu systemu w standardowym trybie klawiatura funkcjonuje prawidłowo. Co to oznacza?

Jakim portem domyślnie odbywa się przesyłanie poleceń (command) serwera FTP?

Co oznacza oznaczenie kabla skrętkowego S/FTP?

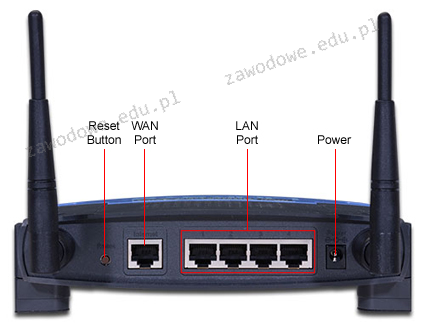

Na ilustracji przedstawiono tylną stronę

Każdy następny router IP na drodze pakietu

Jakiego rodzaju wkręt powinno się zastosować do przymocowania napędu optycznego o szerokości 5,25" w obudowie, która wymaga użycia śrub do mocowania napędów?

W drukarce laserowej do stabilizacji druku na papierze używane są

Lista sprzętu kompatybilnego z systemem operacyjnym Windows, publikowana przez firmę Microsoft to

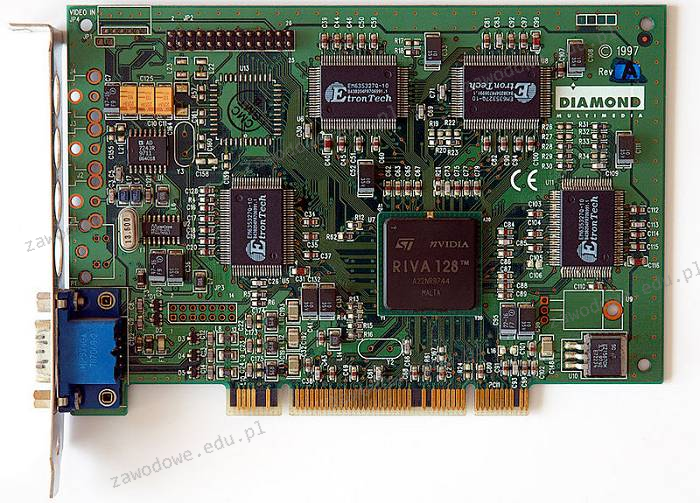

Na ilustracji ukazano kartę

Wartość liczby dziesiętnej 128(d) w systemie heksadecymalnym wyniesie

Jaką maksymalną długość kabla typu skrętka pomiędzy panelem krosowniczym a gniazdem abonenckim przewiduje norma PN-EN 50174-2?

W sieci komputerowej działającej pod systemem Linux do udostępniania drukarek można zastosować serwer

Instalacja systemów Linux oraz Windows 7 przebiegła bez żadnych problemów. Systemy zainstalowały się poprawnie z domyślnymi ustawieniami. Na tym samym komputerze, przy tej samej konfiguracji, podczas instalacji systemu Windows XP pojawił się komunikat o braku dysków twardych, co może sugerować

Narzędziem do zarządzania usługami katalogowymi w systemach Windows Server, które umożliwia przeniesienie komputerów do jednostki organizacyjnej wskazanej przez administratora, jest polecenie

Zgodnie z wytycznymi dotyczącymi karty graficznej, jej możliwości pracy z systemem AGP 2X/4X pozwalają na

Który standard sieci lokalnej określa dostęp do medium w oparciu o token (żeton)?

Aby po załadowaniu systemu Windows program Kalkulator uruchamiał się automatycznie, konieczne jest dokonanie ustawień

Jakie adresy mieszczą się w zakresie klasy C?

W celu zrealizowania instalacji sieciowej na stacjach roboczych z systemem operacyjnym Windows, należy na serwerze zainstalować usługi

Złącze zasilacza ATX12V jest przeznaczone do zasilania

W lokalnej sieci uruchomiono serwer odpowiedzialny za przydzielanie dynamicznych adresów IP. Jaką usługę należy aktywować na tym serwerze?

Który adres IP posiada maskę w postaci pełnej, zgodną z klasą adresu?

AC-72-89-17-6E-B2 to adres MAC karty sieciowej zapisany w formacie

Aby zapobiec uszkodzeniu sprzętu podczas modernizacji laptopa, która obejmuje wymianę modułów pamięci RAM, należy

Nie można uruchomić systemu Windows z powodu błędu oprogramowania. Jak można przeprowadzić diagnozę i usunąć ten błąd w jak najmniej inwazyjny sposób?

Nie jest możliwe tworzenie okresowych kopii zapasowych z dysku serwera na przenośnych nośnikach typu

Jaka jest maska podsieci dla adresu IP 217.152.128.100/25?

Który z poniższych mechanizmów zapewni najwyższy stopień ochrony sieci bezprzewodowych w standardzie 802.11n?

Ikona błyskawicy widoczna na ilustracji służy do identyfikacji złącza

W dokumentacji jednego z komponentów komputera zawarto informację, że urządzenie obsługuje OpenGL. Jakiego elementu dotyczy ta dokumentacja?

Jak nazywa się licencja oprogramowania pozwalająca na bezpłatne dystrybucję aplikacji?

Czym jest kopia różnicowa?

Medium transmisyjne oznaczone symbolem S/FTP wskazuje na skrętkę

Które medium transmisyjne charakteryzuje się najmniejszym ryzykiem narażenia na zakłócenia elektromagnetyczne przesyłanego sygnału?

Podstawowym zadaniem mechanizmu Plug and Play jest:

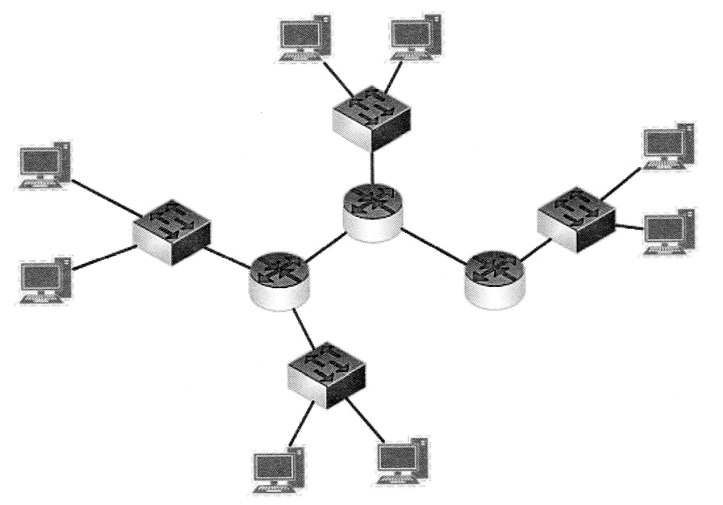

Ile symboli routerów i przełączników występuje na diagramie?

Aby zwiększyć lub zmniejszyć rozmiar ikony na pulpicie, trzeba obracać kółkiem myszy, jednocześnie trzymając klawisz